O SMTP (Simple Mail Transfer Protocol) é o

protocolo utilizado para a transferência de

e-mails e o seu padrão de funcionamento está

especificado na RFC 2821. Dentre as várias

especificações que estão documentadas

nessa RFC, há campos classificados como

obrigatórios, recomendados e opcionais,

os quais são utilizados para a transferência

da mensagem e tratamento de erros de

transmissão. Um administrador de sistemas,

após configurar um servidor SMTP, realiza

um teste de envio de e-mail se conectando ao

servidor através de um cliente Telnet na porta

25. Após inserir corretamente os comandos

e parâmetros correspondentes aos campos

obrigatórios em um e-mail, ele envia ao

servidor o comando DATA e recebe uma

mensagem de confirmação, prosseguindo

com a inserção do texto que será exibido

no corpo da mensagem. Após a inserção

do texto, qual comando ou mensagem o

administrador do sistema deve enviar ao

servidor, sinalizando que deseja o envio da

mensagem?

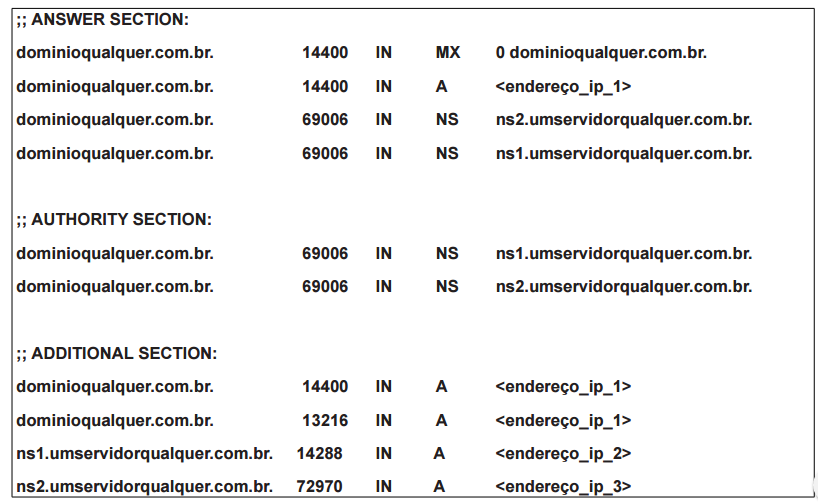

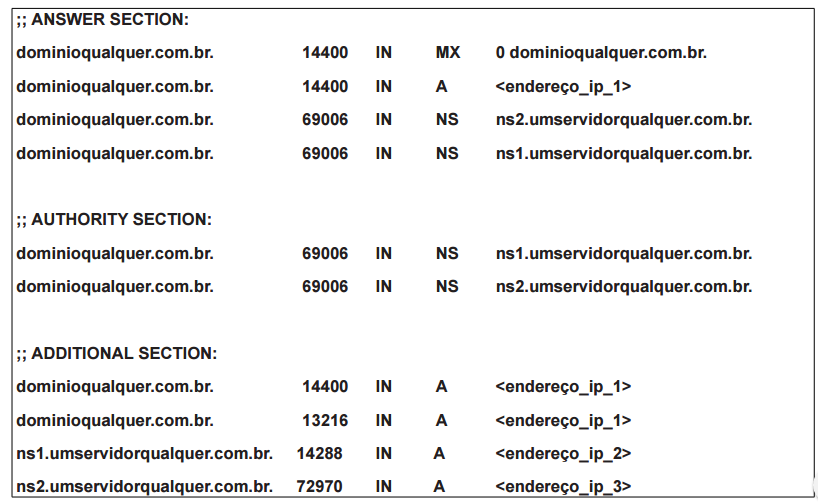

Assinale a alternativa correta com relação às informações exibidas no terminal do sistema.

Assinale a alternativa correta com relação às informações exibidas no terminal do sistema. Assinale a alternativa correta com relação às informações exibidas no terminal do sistema.

Assinale a alternativa correta com relação às informações exibidas no terminal do sistema.