Questões de Concurso Público IBGE 2019 para Analista Censitário - Análise de Sistemas - Suporte a Comunicações e Rede

Foram encontradas 60 questões

As tecnologias de transmissão

em fibra ótica estão cada vez mais

populares, principalmente depois da

disponibilização de serviços fiber-tohome pelos provedores de internet. Em

relação às tecnologias de fibras óticas

em redes de computadores, informe se

é verdadeiro (V) ou falso (F) o que se

afirma a seguir e assinale a alternativa

com a sequência correta.

( ) Interferência eletromagnética não é um problema para cabos de fibra ótica. ( ) Atualmente, a limitação de velocidade de transmissão está nas tecnologias de geração e recepção de sinais, e não no meio de transmissão. ( ) Uma das vantagens da fibra multimodo em relação à monomodo é a possibilidade de transmissão nas duas direções (duplex). ( ) Os núcleos dos cabos podem ser construídos com fibras de vidro ou plástico. ( ) Uma desvantagem das fibras em relação aos meios de transmissão metálicos é a sua corrosividade, o que eleva o seu custo de manutenção.

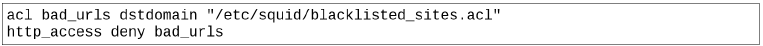

Trecho do arquivo /etc/squid/squid.conf

Arquivo /etc/squid/blacklisted_sites.acl