Questões de Concurso Público Câmara de Cotia - SP 2024 para Analista de Redes

Foram encontradas 8 questões

I. A criptografia simétrica é amplamente utilizada em sistemas de pagamento eletrônico para cifrar dados sensíveis como números de cartão de crédito durante a transmissão.

II. Para garantir uma comunicação segura, a chave utilizada na criptografia simétrica deve ser trocada usando um método de criptografia assimétrica.

III. AES (Advanced Encryption Standard) e DES (Data Encryption Standard) são exemplos de algoritmos de criptografia simétrica empregados para proteger transações financeiras on-line.

IV. Um dos principais desafios da criptografia simétrica em sistemas de pagamento é que ela pode autenticar e verificar a integridade das mensagens transmitidas.

Está correto o que se afirma apenas em

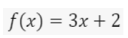

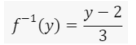

onde ( x ) é o valor numérico da letra (A=1, B=2, C=3, D=4, E=5, F=6, G=7, H=8, I=9, J=10, K=11, L=12, M=13, N=14, O=15, P=16, Q=17, R=18, S=19, T=20, U=21, V=22, W=23, X=24, Y=25, Z=26, Á=27, É=28, Í=29, Ó=30, Ú=31, Â=32, Ê=33, Î=34, Ô=35, Û=36, Ã=37, Õ=38, Ç=39 ). Recentemente foi necessário descriptografar uma mensagem para verificar a integridade dos dados. A sequência numérica criptografada recebida foi: 11, 20, 23, 17, 26, 29, 32, 35, 38. Para descriptografar a mensagem, utiliza-se a função inversa da função afim, que é dada por:

Qual é a palavra de nove letras que corresponde à sequência numérica após aplicar a função inversa da criptografia?

( ) A liderança deve apenas aprovar a política de continuidade, sem envolvimento direto na sua formulação.

( ) É essencial que a liderança garanta que os objetivos de continuidade estejam alinhados com a direção estratégica da organização. ( ) A liderança deve assegurar que o sistema de gestão seja capaz de atingir os resultados esperados e promova a melhoria contínua.

( ) A responsabilidade de comunicar a importância da gestão de continuidade deve ser delegada apenas aos gestores de nível médio.

( ) A liderança deve apoiar outros papéis gerenciais para demonstrar compromisso com a gestão de continuidade.

A sequência está correta em

1. Gestão de continuidade de negócios. 2. Análise de impacto nos negócios. 3. Plano de continuidade de negócios. 4. Estratégia de continuidade. 5. Recuperação de desastres.

( ) Processo que identifica operações críticas e impactos de uma interrupção nos negócios. ( ) Conjunto de procedimentos documentados que guiam as organizações para responder, recuperar, retomar e restaurar um nível predefinido de operações após uma interrupção. ( ) Capacidade de uma organização para continuar a entrega de produtos ou serviços em níveis aceitáveis após um incidente disruptivo. ( ) Abordagem e diretrizes para garantir que as operações essenciais possam continuar durante e após uma crise. ( ) Processos e decisões para o planejamento da recuperação técnica e operacional, assim como a restauração das operações de TI.

A sequência está correta em