Questões de Concurso Público GHC-RS 2018 para Analista de Suporte

Foram encontradas 40 questões

Ao proteger uma informação, deve-se pensar em três itens:

I- Confidencialidade – Garantir que somente modelos legítimos, aqueles que fazem parte do projeto de software, tenham acesso a ela.

II- Integridade – Garantir a originalidade da informação, não que se deve garantir que a informação não sofra alterações, mas sim que, caso ela sofra essas alterações, tenham procedência e representem a vontade daquele que gerou a informação, garantindo assim o seu ciclo de vida (nascimento, manutenção e destruição).

III- Disponibilidade – Garantir que a informação esteja disponível para o uso daqueles que possam utilizá-la.

Diante do exposto, pode-se afirmar que:

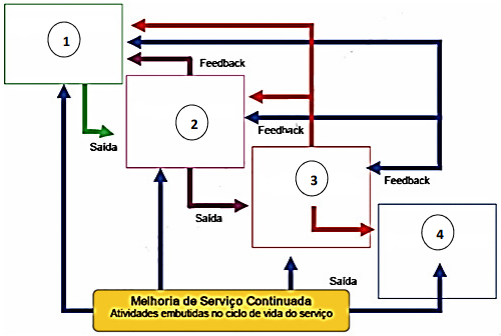

Figura 1 – Ciclo de Melhoria Contínua dos Serviços

Fonte: http://blog.samuelcavalcante.com/itil/ITIL_aula-7.pdf

Figura 1 – Ciclo de Melhoria Contínua dos Serviços

Fonte: http://blog.samuelcavalcante.com/itil/ITIL_aula-7.pdf