Questões de Concurso Público PC-PI 2012 para Perito Criminal - Informática

Foram encontradas 60 questões

Com relação a redes de comunicação dados, julgue os itens a seguir.

1) No modelo OSI, a camada de enlace tem por finalidade entregar à camada de transporte um canal livre de erros..

2) A principal tarefa da camanda de enlace de dados é transformar um canal de transmissão bruto em uma linha que pareça livre de erros de transmissão não detectados para a camada de rede.

3) A camada de transporte é uma das camadas do Modelo OSI responsável por pegar os dados enviados pela camada de Sessão e dividi-los em pacotes que serão transmitidos pela rede, ou melhor dizendo, repassados para a camada de rede. No receptor, a camada de Transporte é responsável por pegar os pacotes recebidos da camada de Rede e remontar o dado original para enviá-lo à camada de sessão.

4) A camada de ligação de dados também é conhecida como camada de enlace ou link de dados. Esta camada detecta e, opcionalmente, corrige erros que possam acontecer no nível físico. É responsável pela transmissão e recepção (delimitação) de quadros e pelo controle de fluxo. Ela também estabelece um protocolo de comunicação entre sistemas diretamente conectados.

Estão corretas:

Sobre os tipos e topologias de rede, julgue as seguintes afirmações.

1) A topologia de uma rede de comunicação referese à forma como os enlaces físicos e os nós de comutação estão organizados, determinado os caminhos físicos existentes e utilizáveis entre quaisquer pares de estações conectadas a essa rede.

2) Na Topologia em Anel procura-se diminuir ao máximo o tipo de ligação utilizada. Dessa forma , utiliza-se, em geral, ligações ponto a ponto que operam num único sentido de transmissão (ligações simplex) fazendo com que o anel apresente uma orientação ou sentido único de transmissão. Uma mensagem deverá circular pelo anel até que chegue ao módulo de destino, sendo passada de estação em estação, obedecendo ao sentido definido pelo anel.

3) As redes podem caracterizar-se quanto à sua dispersão geográfica em três tipos principais que são LAN (Local Area Network) , MAN (Metropolitan Area Network), WAN (Wide Area Network) e WWAN (Worldwide Area Network).

Está(ão) correta(s):

Acerca do conceito Qualidade de serviço (QoS):

1) A partir da inserção do cabeçalho MPLS no pacote IP, a comutação de rótulos presente nas redes MPLS visa permitir roteamento rápido concomitantemente com qualidade de serviço.

2) O 802.11e agrega qualidade de serviço (QoS) às redes IEEE 802.11.

3) Uma rede ou serviço baseado no modelo Best-Effort suporta QoS.

4) Telnet, FTP, email e navegação na web (web browsing) podem funcionar satisfatoriamente sem as garantias do QoS.

5) RTP especifica uma estrutura de pacotes que transportam dados de aúdio e vídeo (RFC 1889) com QoS.

Estão corretas, apenas:

Com respeito à arquitetura e operação de redes privadas virtuais (VPN) baseadas em MPLS, julgue os itens a seguir.

1) Uma tabela VPN routing and forwarding (VRF) é um elemento chave na tecnologia MPLS VPN. Uma VPN VRF é uma instância de tabela de roteamento e mais do que uma VRF pode existir numa roteador PE (Provider Edge). Uma VPN pode conter uma ou mais VRFs numa PE.

2) Numa VPN de camada 2, MPLS é utilizado para passar dados da camada 2 (como Ethernet frames ou células ATM) por um túnel em uma rede de roteadores MPLS.

3) O principal serviço do MPLS é o serviço de VPN, e normalmente usam a topologia lógica Full-mesh ou Hub and Spoke. Os dois principais serviços do MPLS VPN são o VPN de camada 3 e VPN de camada 2.

4) Numa VPN a Topologia lógica Full-Mesh é normalmente utilizada quando se deseja implementer um nível de segurança maior, forçando o tráfego entre filiais a passar pela matriz.

Está(ão) correta(s):

Utilizando a Tecnologia de transmissão de voz sobre o protocolo IP (VoIP), as empresas podem economizar custos de chamadas telefônicas entre filiais e matriz, uma vez que elas já estejam interligadas através de uma rede de dados. Considere as afirmativas sobre a tecnologia VoIP:

1) Três abordagens gerais para a convergência de voz e dados são: Voice over ATM, Voice over Frame Relay e Voice over IP.

2) Com a tecnologia VoIP, os dados, a voz e vídeos podem ser transmitidos pela mesma rede baseada em protocolo IP, unificando a infra-estrutura de rede.

3) VoIP é totalmente compatível com todos os modelos de PABX do mercado, evitando aquisições ou UpGrade dos equipamentos existentes.

4) O algoritmo CS-ACELP é um dos algoritmos mais predominantes em VoIP para criptografar transmissão de voz.

5) A tecnologia VoIP usa um método de conectar ligações muito confiável – mas de certa forma ineficiente - conhecido como comutação de circuitos.

Está(ão) correta(s), apenas:

Com relação à linguagem de programação Java, analise as proposições abaixo.

1) Para declarar uma classe como subclasse de outra usamos a instrução extends.

2) A instrução usada para fazer referência a métodos e variáveis de uma superclasse é this.

3) A instrução usada para transformar uma variável em uma variável de classe é static.

4) Java não é uma linguagem puramente orientada a objetos como Ruby ou SmallTalk.

Estão corretas:

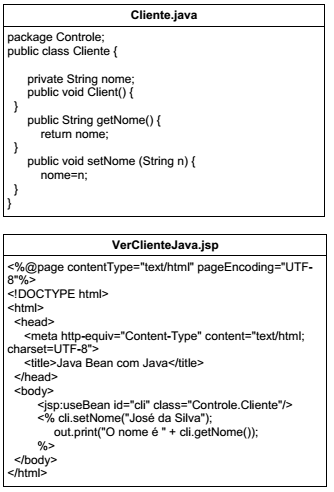

Considerando o uso de JavaBeans nas tabelas rotuladas Cliente.java, VerClienteJava.jsp e VerCliente.jsp, abaixo onde cada tabela representa um arquivo, analise as afirmativas:

1) O arquivo VerCliente.jsp exemplifica o fato de não ser necessário instanciar explicitamente um objeto da classe para poder acessar seus métodos, quando se usa uma classe do tipo bean.

2) Tanto o arquivo VerCliente.jps quanto VerClienteJava.jsp apenas criam uma instancia de um objeto da classe Cliente do pacote Controle referenciada por cli e fazem com que ao atributo nome seja atribuído o nome “José da Silva”.

3) Em VerCliente.jsp mesmo que não

explicitamente, há de fato uma referência aos

métodos setNome e getNome. Isto é alcançado

com o atributo property dos elementos <jsp:setProperty/> e <jsp:getProperty/>.

Está(ão) correta(s):

Suponha que um arquivo tipo texto num SO da família Unix, de nome 'f.txt', contenha os número de 1 a 20, em ordem reversa, cada número por linha, com cada um iniciando na primeira coluna. Por exemplo, o número 19 está 2ª. Linha com o '1' na primeira coluna e o '9' na segunda. Considere dos comandos ou seqüência de comandos abaixo que objetivam retornar os número de 1 a 10, nesta ordem, um por linha na saída padrão?

1) sort -nr f.txt | head -10

2) tail -10 f.txt | sort -n

3) sort -n f.txt | head -10

4) tail -10 f.txt | sort -nr

5) sort -n < f.txt > f.tmp; head 10 f.tmp; \rm f.tmp

Estão corretas, apenas:

Em relação às tecnologias de middleware baseadas na metáfora de filas (message and queuing middleware), analise as afirmativas abaixo.

1) É possível filtrar as mensagens antes do seu processamento;

2) É possível enviar mensagens mesmo na presença de falhas na rede;

3) É possível enviar mensagens para vários destinatários;

Está(ão) correta(s):

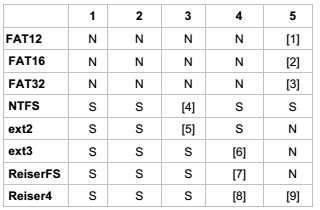

Considere os sistemas de arquivos FAT12, FAT16, FAT32, NTFS, EXT2, EXT3 e REISER. Substitua as entradas numeradas de [1] a [9] na tabela abaixo com “S” ou “N” conforme o sistema de arquivos na linha correspondente tenha (S) ou não (N) a característica na coluna. Onde as características estão assim numeradas:

1) Hard Links

2) Soft Links

3) Block Journalling

4) Cas-Sensitive

5) File Change Log

Por exemplo FAT12 Não tem a característica 3 que é ter

Block Journalling. Assinale a sequência de N's e S's correta

abaixo:

Acerca dos Sistemas Integrados de Gestão Empresarial (SIGE ou SIG), do inglês Enterprise Resource Planning (ERP), analise as seguinte afirmações:

1) ERP é um conjunto de sistemas que tem como objetivo agregar e estabelecer relações de informação entre todas as áreas de uma companhia.

2) Os sistemas ERP são compostos por uma base de dados única e por módulos que suportam diversas atividades das empresas. Os dados utilizados por um módulo são armazenados na base de dados central para serem manipulados por outros módulos.

3) São exemplos de ERP: Sistema Integrado de Banco de Dados (SIBD), Sistema de Gerenciamento de Banco de Dados (SGDB) e Sistema de Apoio a Decisão (SAD).

Está(ão) correta(s):

Acerca das infraestruras de aplicação web (Web application framework), considere as afirmações.

1) É uma infraestrutura de software que é projetada para apoiar o desenvolvimento de websites dinâmicos, aplicações web e serviços web.

2) Usualmente baseada num arquitetura de três níveis (three-tier architecture) onde as aplicações são estruturadas em rês níveis físicos: cliente, aplicação e banco de dados (relacional).

3) Muitos seguem o padrão arquitetural Modelo Visão Controlador (MVC) para separar o modelo de dados com as regras de negócio da interface do usuário. Isto geralmente é considerado uma boa prática uma vez que modulariza o código, promove reutilização de código e permite que várias interfaces sejam aplicadas.

Está(ão) correta(s):

Com respeito ao sistema de criptografia RSA, analise as afirmações:

1) É um sistema de criptografia de chave simétrica e significa Relfexive Simetric Algorithm.

2) É baseado na teoria dos números e na aritmética modular, em particular na fatoração de grandes números.

3) É um sistema de criptografia de chave pública e seu nome vem dos seus divulgadores: Ron Rivest, Adi Shamir e Len Adleman

4) É baseado na Computação Quântica e no Algoritmo de Shor.

Estão corretas, apenas:

No tocante a segurança e controle em Sistemas de Informação, considere as afirmações que seguem:

1) A gestão do risco é o processo de identificação de um conjunto de medidas que permitam conferir à Empresa o nível de segurança pretendido pela sua Administração. As etapas do processo de gestão do risco são: Identificação dos riscos; Análise de risco; Identificação de controles; Seleção de controles.

2) A norma ISO/IEC 17799 é um standard internacional dedicado à segurança da informação, reconhecido pela sua abrangência e que contém diversas orientações, mais ou menos complexas, que visam contribuir para a definição e manutenção de um determinado nível de segurança das organizações, dos seus colaboradores, instalações e sistemas de informação.

3) O ISO/IEC 17799 está organizado em dez capítulos, que visam cobrir diferentes tópicos ou áreas da segurança: Política de Segurança; Segurança Organizacional; Controlo e Classificação de Bens; Segurança do Pessoal; Segurança Física e Ambiental; Gestão das Comunicações e das Operações; Controlo de Acessos; Desenvolvimento e Manutenção de Sistemas; Gestão da Continuidade do Negócio; e Conformidade.

Está(ão) correta(s):

Analise as afirmativas abaixo colocando V para as afirmativas Verdadeiras e F para as Falsas, acerca dos elementos de interconexão de redes de computadores:

( ) O Hub (difusor) é um equipamento utilizado para interligar elementos dentro de uma mesma rede e quando um nó envia um pacote para um outro, passa primeiro pelo hub que repassa o pacote apenas para o nó destinatário.

( ) Ethernet é a tecnologia mais comum para LANs. O nó usa de placa (ou interface) de rede Ethernet para se conectar a rede e utiliza cabos de par trançado. Aceitas as topologias de barramento ou estrela.

( ) Roteadores permitem a comunicação entre diferentes redes, encaminham mensagens (pacotes) e convertem protocolos. Integram LANs heterogêneas, que pode resultar na formação de uma WAN com acesso à Internet, com base nos protocolos da arquitetura TCP/IP.

( ) Um servidor DNS (Domain Name Service) permite identificar os endereços IP de usuários e servidores da Internet, por meio da associação de um conjunto de números com domínios.

A sequência correta de cima para baixo, é:

Considere as afirmativas sobre os conceitos de processo e thread.

1) Diferente dos processos, os threads possuem: um contador de programa, uma pilha de execução e registradores.

2) Além de compartilhar o mesmo espaço de endereçamento, os threads compartilham o mesmo conjunto de arquivos abertos, processos filhos, discos, impressoras e outros recursos.

3) Há dois modos principais de implementar um pacote de threads: Nível de Usuário e Nível de Núcleo.

4) Uma vantagem da implementa a nível de usuário é que podemos utilizar o recurso de threads, mesmo se o SO não suportar.

Estão corretas:

Acerca do uso de arquivos e pastas no Windows 7, analise as seguintes afirmativas sobre o ato de se arrastar um arquivo com o mouse, de uma pasta para outra:

1) Se a operação ocorre com a tecla CTRL pressionada, o resultado é uma cópia (copiar e colar), independente da unidade de origem e de destino.

2) Se a operação ocorre com a tecla SHIFT pressionada, o resultado é uma movimentação (recortar e colar), independente da unidade de origem e de destino.

3) Se a operação ocorre com a tecla CTRL+SHIFT pressionadas simultaneamente ou ocorre apenas com a ALT pressionada, o resultado é a criação de um atalho para o item arrastado.

4) Se nenhuma tecla for pressionada, o resultado é uma movimentação (recortar e colar), se a unidade de origem e de destino forem distintas; ou uma cópia (copiar e colar), se forem origem e destino estiverem na mesma unidade.

Estão corretas: