Questões de Concurso Público PC-PI 2018 para Perito Criminal – Informática

Foram encontradas 7 questões

User = GetUser( ) Password = GetPasswd( ) if User == ”Supreme”: return ALLOW if Valid (User , Password): return ALLOW else: return DENY

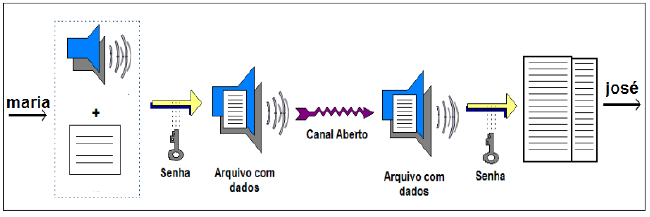

A imagem destaca um procedimento de:

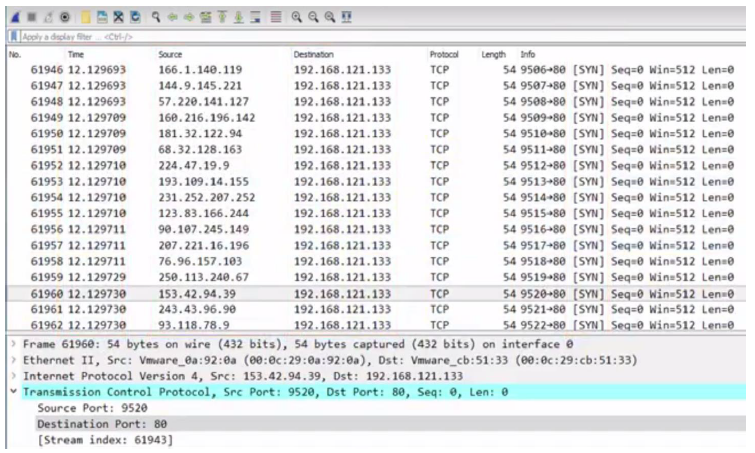

Esse ataque tem a habilidade de introduzir pacotes na Internet com uma fonte falsa de endereço sendo conhecido como ______________. É uma das muitas maneiras pelas quais o usuário pode se passar por outro. Marque a única alternativa que preenche CORRETAMENTE a lacuna da afirmação:

Considerando as informações apresentadas, sobre sistema de detecção de intrusos IDS, marque a única alternativa CORRETA. Qual das aplicações/sistemas a seguir é nativamente um IDS de domínio público?