Questões de Concurso Público UFRJ 2021 para Técnico de Tecnologia da Informação - Suporte a Segurança e Redes

Foram encontradas 60 questões

ls -l vendas drwxrw-r-- 2 Pedro financeiro 4096 Nov 26 2013 vendas

Sobre a saída desse comando, pode-se concluir que:

ls -l run.sh -rw-rw-r-- 2 root root 41 Abr 9 2010 run.sh

O administrador deseja adicionar permissão de execução do arquivo run.sh somente para o usuário root. Assinale a alternativa que apresenta o comando a ser executado no Linux para efetuar essa mudança.

Quando o diretor de Segurança da Informação voltou do almoço, constatou que havia várias mensagens em seu celular informando que o servidor de NTP saíra do ar. Conversando com João, este lhe informou o que tinha feito para evitar um ataque cibernético. Do ponto de vista da segurança da informação, João tentou evitar um ataque de:

Leia o texto a seguir para responder a questão.

Texto I

Falha no WhatsApp deixa vulneráveis todos os seus 1,5 bilhão de usuários

O WhatsApp anunciou na noite desta segunda-feira (13) que descobriu uma vulnerabilidade em sua plataforma, o que deixava aberta uma brecha de segurança para ataques de hackers no mensageiro. A companhia solicitou a todos os seus usuários que atualizem o aplicativo — tanto no Android quanto no iOS.

De acordo com o site estadunidense Financial Times (FT), que revelou a falha no mensageiro, a vulnerabilidade em questão permite que invasores utilizem um spyware comercial possivelmente desenvolvido pela empresa israelense NSO Group capaz de roubar dados e informações de um aparelho, além de monitorar câmera e microfone.

Ainda conforme a publicação, a instalação do spyware se dá por meio de uma chamada telefônica feita para o aparelho-alvo mesmo que ela não seja atendida. Além disso, esta chamada não some dos registros do aplicativo, o que torna a sua atuação ainda mais silenciosa.

“O WhatsApp encoraja as pessoas a atualizarem para a versão mais recente de nosso aplicativo, bem como manterem o sistema operacional de seu celular atualizado para proteção contra potenciais ataques direcionados a comprometer as informações armazenadas em dispositivos móveis”, informou um porta-voz.

(...)

Em comunicado, o NSO Group negou qualquer envolvimento com o exploit que utiliza a brecha de segurança do WhatsApp para instalar um espião em smartfones.

Fonte: https://www.tecmundo.com.br/software/141261- whatsapp-tem-vulnerabilidade-permite-invasao-hackers.htm

Leia o texto a seguir para responder a questão.

Texto I

Falha no WhatsApp deixa vulneráveis todos os seus 1,5 bilhão de usuários

O WhatsApp anunciou na noite desta segunda-feira (13) que descobriu uma vulnerabilidade em sua plataforma, o que deixava aberta uma brecha de segurança para ataques de hackers no mensageiro. A companhia solicitou a todos os seus usuários que atualizem o aplicativo — tanto no Android quanto no iOS.

De acordo com o site estadunidense Financial Times (FT), que revelou a falha no mensageiro, a vulnerabilidade em questão permite que invasores utilizem um spyware comercial possivelmente desenvolvido pela empresa israelense NSO Group capaz de roubar dados e informações de um aparelho, além de monitorar câmera e microfone.

Ainda conforme a publicação, a instalação do spyware se dá por meio de uma chamada telefônica feita para o aparelho-alvo mesmo que ela não seja atendida. Além disso, esta chamada não some dos registros do aplicativo, o que torna a sua atuação ainda mais silenciosa.

“O WhatsApp encoraja as pessoas a atualizarem para a versão mais recente de nosso aplicativo, bem como manterem o sistema operacional de seu celular atualizado para proteção contra potenciais ataques direcionados a comprometer as informações armazenadas em dispositivos móveis”, informou um porta-voz.

(...)

Em comunicado, o NSO Group negou qualquer envolvimento com o exploit que utiliza a brecha de segurança do WhatsApp para instalar um espião em smartfones.

Fonte: https://www.tecmundo.com.br/software/141261- whatsapp-tem-vulnerabilidade-permite-invasao-hackers.htm

Leia o texto a seguir para responder a questão.

Texto I

Falha no WhatsApp deixa vulneráveis todos os seus 1,5 bilhão de usuários

O WhatsApp anunciou na noite desta segunda-feira (13) que descobriu uma vulnerabilidade em sua plataforma, o que deixava aberta uma brecha de segurança para ataques de hackers no mensageiro. A companhia solicitou a todos os seus usuários que atualizem o aplicativo — tanto no Android quanto no iOS.

De acordo com o site estadunidense Financial Times (FT), que revelou a falha no mensageiro, a vulnerabilidade em questão permite que invasores utilizem um spyware comercial possivelmente desenvolvido pela empresa israelense NSO Group capaz de roubar dados e informações de um aparelho, além de monitorar câmera e microfone.

Ainda conforme a publicação, a instalação do spyware se dá por meio de uma chamada telefônica feita para o aparelho-alvo mesmo que ela não seja atendida. Além disso, esta chamada não some dos registros do aplicativo, o que torna a sua atuação ainda mais silenciosa.

“O WhatsApp encoraja as pessoas a atualizarem para a versão mais recente de nosso aplicativo, bem como manterem o sistema operacional de seu celular atualizado para proteção contra potenciais ataques direcionados a comprometer as informações armazenadas em dispositivos móveis”, informou um porta-voz.

(...)

Em comunicado, o NSO Group negou qualquer envolvimento com o exploit que utiliza a brecha de segurança do WhatsApp para instalar um espião em smartfones.

Fonte: https://www.tecmundo.com.br/software/141261- whatsapp-tem-vulnerabilidade-permite-invasao-hackers.htm

- Requisição de website:

Deseja-se criar um website, escrito em PHP 7.0, para movimentação entre os estoques da UFRJ. Para garantir que não haja roubo de informações, o site deve garantir que todos os acessos sejam feitos somente com a utilização de criptografia SSL. Caso o usuário acesse o site sem criptografia, este deverá ser redirecionado para o site com criptografia. Além disso, somente a rede que integra o almoxarifado pode acessar este site.

Considerando que:

I - as redes do almoxarifado são 146.164.20.0/26, 146.164.20.64/26, 146.164.20.128/26 e 146.164.20.192/26;

II - o site deve ser acessado pelo endereço estoque.ufrj.br;

III - a configuração deve seguir a porta padrão para HTTP e HTTPS;

IV - o servidor Apache possui todos os módulos instalados.

A configuração correta do servidor Apache, versão 2.4, que atende a especificação acima é:

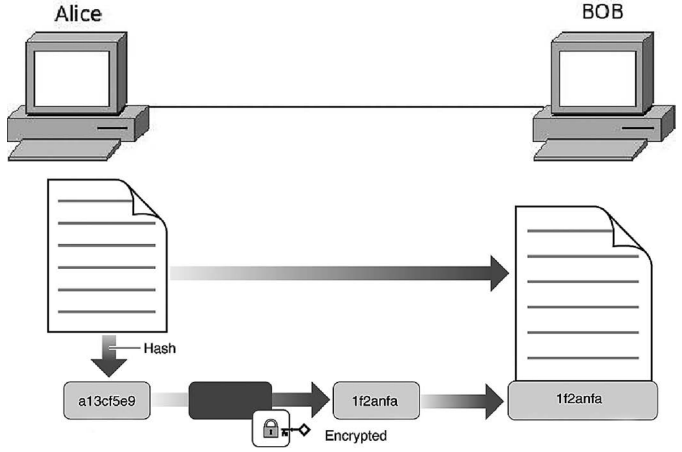

Observe a imagem abaixo:

ALICE deseja enviar uma mensagem criptografada para BOB. Utilizando-se de um hash do documento

e combinando dois processos de criptografia assimétrica, é possível prover confidencialidade, autenticidade e integridade nessa comunicação. Assinale a opção que demonstra como isso pode ser feito.