Questões de Concurso Público UFRJ 2022 para Técnico de Tecnologia da Informação - Suporte a Segurança e Redes

Foram encontradas 50 questões

I - Se um IDS não for configurado de forma apropriada, tráfego legítimo pode ser bloqueado, devido a falsos positivos que podem ocorrer.

II - Um Network IDS (NIDS) monitora o fluxo de informações que transitam pela rede, buscando encontrar padrões comportamentais suspeitos.

III - Uma diferença entre IDS e IPS é que o primeiro funciona com base em assinaturas e o segundo funciona com base em anomalias estatísticas.

Diante do exposto, assinale a alternativa que apresenta a(s) afirmativa(s) verdadeira(s):

Assinale a opção que apresenta a afirmativa INCORRETA sobre essa política SPF:

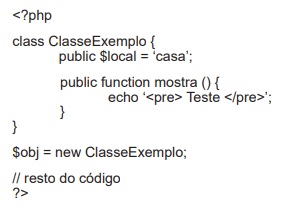

Assinale a opção que apresenta corretamente como acrescentar um código para chamar o método da classe:

I - O comando usermod permite que um usuário seja adicionado a vários grupos ao mesmo tempo.

II - Um usuário pode ser removido de um grupo por meio do comando gpasswd.

III - Se um grupo possuir senha configurada, somente os membros desse grupo podem usar o comando newgrp para adicionar novos usuários ao grupo.

Assinale a alternativa que apresenta a(s) afirmativa(s) correta(s):

Uma empresa deseja implementar um ambiente de autenticação seguro de Wifi, utilizando 802.1x, sem chave pré-compartilhada. Para isso, deve-se implantar um servidor de autenticação, que de forma mais usual utiliza o protocolo ______ e um protocolo de autenticação extensível, tal como ______.

Assinale a opção que preenche corretamente as lacunas da frase anterior, respectivamente:

Analise o script em bash a seguir:

#!/bin/bash

rm arq.txt

[[ -s arq.txt ]] && echo Output1 || echo Output2

touch arq.txt

[[ -s arq.txt ]] && echo Output1 || echo Output2

Assinale a opção que apresenta a saída do comando, levando em consideração a ordem correta: