Questões de Concurso Público UFRJ 2023 para Analista de Tecnologia da Informação - Projeto de Redes

Foram encontradas 22 questões

I - Para conectar N usuários duplex, são necessárias 2N security associations (SA).

II - O payload do protocolo Encapsulation Security Payload (ESP) é constituído pelo cabeçalho e trailer ESP e o pacote IP original.

III - Ao receber um pacote IPSec e verificar que ele corresponde a uma SA válida, o payload é descriptografado e transmitido.

IV - Diferente do protocolo AH, o protocolo ESP provê confidencialidade.

Sobre as afirmativas acima, é correto dizer que:

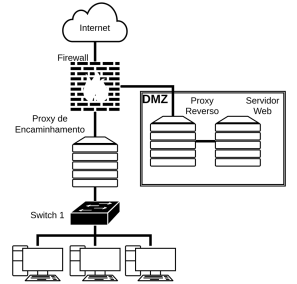

A figura a seguir exibe uma topologia típica de rede local (LAN) de uma instituição:

Acerca da configuração empregada nessa

rede, podemos afirmar que:

I - O arquivo /etc/apt/sources.list lista repositórios de software confiáveis em distribuições derivadas do Debian;

II - O arquivo /etc/fstab contém os scripts que devem ser executados periodicamente pelo sistema e sua periodicidade;

III - O arquivo /etc/shadow contém dados dos usuários de forma criptografada;

IV - O arquivo /boot/vmlinuz contém as instruções para boot do sistema exclusivamente para uso em máquinas virtuais.

É possível afirmar que:

Considere o shell script a seguir:

for octeto in `seq $inicio $fim`;

do

ping -W 1 -c 1 $prefixo.$octeto > /dev/null

if [ $? -eq 0 ]; then

echo “IP $prefixo.$octeto está UP”

fi

done

Para utilizar esse script disparando ping

ICMP para todos endereços IP da rede

192.168.1.160/27, a definição correta de valor

para as variáveis prefixo, inicio e fim deve ser,

respectivamente:

Em relação aos diferentes tipos de protocolos de gateway redundantes, é INCORRETO afirmar que:

I - A topologia de barramento utiliza cabos coaxiais e, para cada barramento, existe um único cabo, que vai de uma ponta a outra. Os dados são enviados para o barramento, ocupando todo o meio de transmissão, o que impossibilita transmissões simultâneas devido às colisões. Contudo, em função de problemas de rompimento do cabo tronco poderem afetar muitos usuários, não é uma boa opção.

II - A topologia full-mesh é caracterizada pela interconexão de todos os pontos entre si, como conexões ponto a ponto entre todos os nós da rede. Apresenta uma boa tolerância a falhas, entretanto o problema da escalabilidade aumenta de forma exponencial à medida que se aumenta a quantidade de terminais na rede.

III - A topologia em árvore possui a característica de hierarquização entre os pontos. Cada ramificação significa que o sinal deve se propagar por dois caminhos diferentes e, se esses caminhos não estiverem perfeitamente casados, os sinais terão velocidades de propagação diferentes. Possui boa escalabilidade, além de uma boa tolerância a falhas, e por essa razão poderia ser uma boa alternativa de escolha de topologia.

IV - A topologia em anel utiliza ligações ponto a ponto que operam, em geral, em um único sentido de transmissão com o sinal circulando terminal por terminal até chegar ao destino. Devido à sua alta tolerância a falhas, poderia ser uma boa opção de escolha de topologia.

Em relação às assertivas acima, podemos afirmar que:

Coluna 1 Tipo de Endereço 1. Unicast 2. Anycast 3. Multicast

Coluna 2 Função de Identificação

( ) Identificação individual ( ) Identificação em grupo ( ) Identificação seletiva

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

Coluna 1 Tipo de Dispositivo 1. Roteador 2. Switch

Coluna 2 Função

( ) Realiza verificação de 2. Switch erros antes de encaminhar os dados. ( ) Encaminha pacotes de dados entre diferentes redes de computadores. ( ) Armazena os endereços IP em tabelas de roteamento. ( ) Conecta múltiplos disposi tivos de rede em uma rede. ( ) Armazena os endereços MAC em tabelas de lookup ou Content-Accessible Memory (CAM). ( ) Pode executar funções de Network Address Translation (NAT).

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

( ) Prefira o mais alto valor de peso (weight). ( ) Prefira o mais alto valor de preferência local (local preference). ( ) Prefira o menor comprimento de caminho AS (AS path). ( ) Prefira a rota originada pelo roteador local (via network ou aggregate). ( ) Prefira rotas aprendidas com um peer eBGP em vez de um peer iBGP. ( ) Prefira o menor valor de origem. ( ) Prefira o menor valor de Multi-Exit Discriminator (MED). ( ) Prefira a melhor saída do AS, com a menor métrica de Interior Gateway Protocol (IGP) para o próximo salto do BGP. ( ) Determine se vários caminhos requerem instalação na tabela de roteamento para BGP Multipath. ( ) Prefira rotas do peer com o ID do roteador mais baixo. ( ) Para rotas recebidas por eBGP, prefira a rota recebida primeiro (mais antiga). ( ) Prefira rotas do peer com o endereço IP de peer mais baixo. ( ) Prefira caminhos com o menor comprimento de cluster em ambiente de Route Reflectors.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

I - Adotando prefixos com máscara de sub- -rede IPv4 255.255.255.0, a primeira e última redes a serem adotadas são 192.168.32.0/24 e 192.168.64.0/24, respectivamente.

II - Adotando prefixos IPv6 /64, a primeira e última redes a serem adotadas são 2001:db8:cafe:fac0::/64 e 2001:db8:cafe:fadf::/64, respectivamente.

III - A máscara de rede do prefixo IPv4 192.168.32.0/19 é 255.255.240.0.

Está(ão) correta(s) a(s) assertiva(s):

A. 1000BASE-SX (padrão IEEE 802.3z) B. 1000BASE-LX (padrão IEEE 802.3z) C. 1000BASE-LX10 (padrão IEEE 802.3ah) D. 1000BASE-EX (padrão proprietário - não IEEE) E. 1000BASE-ZX / -EZX (padrão proprietário - não IEEE)

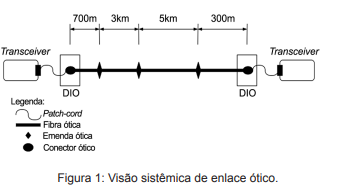

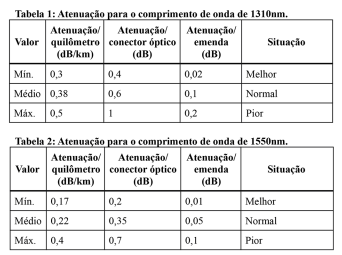

O projetista de rede deve realizar uma estimativa de atenuação no link, a fim de identificar se os transceivers óticos modelo IEEE 10GBASE-LR que ele tem disponíveis atendem à demanda de rede. Assinale a alternativa que identifica o valor estimado de atenuação para uma situação normal do enlace apresentado na Figura 1. Desconsidere qualquer margem do sistema.