Questões de Concurso Público CREF - 3ª Região (SC) 2013 para Advogado

Foram encontradas 10 questões

"O Core i7 marcou a introdução do Nehalem, baseado em uma arquitetura com muitas modificações em relação ao Penryn, incluindo um controlador de memória integrado e a tão esperada migração do FSB para um barramento serial ponto a ponto, duas melhorias que foram introduzidas anos antes pela AMD, às quais a Intel vinha resistindo até então."

Core i7 refere-se a uma:

A. É um tipo de programa malicioso que permite o retorno de um invasor a um computador comprometido, por meio da inclusão de serviços criados ou modificados para esse fim. Normalmente esse programa é colocado de forma a não a ser notado.

B. Tipo de programa malicioso que, além de incluir funcionalidades de worms, dispõe de mecanismos de comunicação com o invasor que permitem que ele seja controlado remotamente. O processo de infecção e propagação é similar ao do worm, ou seja, é capaz de se propagar automaticamente, explorando vulnerabilidades existentes em programas instalados em computadores.

Os tipos de malware descritos em A e B são, respectivamente:

I. Utilizar sites de busca para acessar o webmail e clicar em links recebidos por meio de mensagens eletrônicas.

II. Configurar opções de recuperação de senha, como um endereço de e-mail alternativo, uma questão de segurança e um número de telefone celular.

III. Evitar acessar o webmail em computadores de terceiros e, caso seja realmente necessário, ativar o modo de navegação anônima.

IV. Certificar-se de utilizar conexões seguras sempre que acessar o webmail, especialmente ao usar redes Wi-Fi públicas.

São procedimentos de segurança que devem ser adotados ao acessar webmails o que se afirma apenas em:

As lacunas I e II devem ser preenchidas correta e respectivamente com:

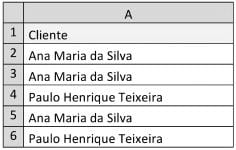

Para remover os nomes duplicados do intervalo de células de A2 a A6, Iracema selecionou o intervalo de células de Al a A6, clicou na guia ____I____ , na opção ____II____ e, na janela que se abriu, clicou no botão OK.

As lacunas I e II são preenchidas correta e respectivamente com: