Questões de Concurso Público CRO - SC 2023 para Técnico em Informática

Foram encontradas 120 questões

Quanto ao programa de navegação Google Chrome, em sua versão mais atual, e ao programa de correio eletrônico Microsoft Outlook, versão Web, julgue o item.

No Outlook, a ferramenta de pesquisa  , localizada

acima da faixa de opções, permite ao usuário encontrar

mensagens de e-mail somente na pasta Caixa de

Entrada, já que as outras pastas não são abrangidas por

esse recurso.

, localizada

acima da faixa de opções, permite ao usuário encontrar

mensagens de e-mail somente na pasta Caixa de

Entrada, já que as outras pastas não são abrangidas por

esse recurso.

Quanto ao programa de navegação Google Chrome, em sua versão mais atual, e ao programa de correio eletrônico Microsoft Outlook, versão Web, julgue o item.

No Outlook, clicando-se o botão  , localizado na lateral

direita do navegador, será ativada a opção “Bloqueio

automático de anexos”; por meio desse recurso, o

usuário somente receberá e-mails que não contenham

arquivos em anexo.

, localizado na lateral

direita do navegador, será ativada a opção “Bloqueio

automático de anexos”; por meio desse recurso, o

usuário somente receberá e-mails que não contenham

arquivos em anexo.

A respeito dos protocolos utilizados em redes de computadores, dos programas de transferência de arquivos e dos aplicativos de áudio, vídeo e multimídia, julgue o item.

Em redes, o protocolo ICMP é útil para solucionar

problemas; entretanto, ele pode fornecer informações

valiosas para um invasor.

A respeito dos protocolos utilizados em redes de computadores, dos programas de transferência de arquivos e dos aplicativos de áudio, vídeo e multimídia, julgue o item.

Para realizar a descoberta de um host, o protocolo

ARP (Address Resolution Protocol) transforma o endereço

IP de um sistema no endereço de hardware (MAC)

temporário designado para ele.

A respeito dos protocolos utilizados em redes de computadores, dos programas de transferência de arquivos e dos aplicativos de áudio, vídeo e multimídia, julgue o item.

Atualmente, o FileZilla é o único programa gratuito

destinado à transferência de arquivos. Pelo fato de ser

gratuito, ele não fornece suporte para transferência de

arquivos SSH (SFTP).

A respeito dos protocolos utilizados em redes de computadores, dos programas de transferência de arquivos e dos aplicativos de áudio, vídeo e multimídia, julgue o item.

O programa BS.Player permite ao usuário assistir a

vídeos com legendas em diversos formatos; o único

formato não suportado pelo BS.Player é o MicroDVD (.sub).

A respeito dos protocolos utilizados em redes de

computadores, dos programas de transferência de arquivos e

dos aplicativos de áudio, vídeo e multimídia, julgue o item.

Uma das vantagens do programa BS.Player é que ele não

utiliza muito os recursos de processamento do

computador para a reprodução de arquivos multimídia.

No que diz respeito às novas tecnologias, julgue o item.

Embora a virtualização seja definida como a criação de um ambiente virtual que simula um ambiente real, para que o usuário utilize um sistema, em uma máquina virtual, é necessário que ele tenha acesso físico a esta máquina.

No que diz respeito às novas tecnologias, julgue o item.

A inteligência artificial refere-se a um campo de

conhecimento que não está associado à aprendizagem,

uma vez que esta é uma capacidade puramente

humana; contudo, este campo está associado à

linguagem e à inteligência, ao raciocínio e à resolução de

problemas.

No que diz respeito às novas tecnologias, julgue o item.

As máquinas virtuais (VMs) simulam os componentes

físicos de um computador, o que possibilita que um

sistema operacional diferente seja instalado em cada

uma delas.

No que diz respeito às novas tecnologias, julgue o item.

Em cada transação efetuada, na tecnologia Blockchain,

uma chave criptografada única é gerada a partir de uma

rede de verificação de aceitabilidade do código, o que

torna a transação segura e irreversível.

No que diz respeito às novas tecnologias, julgue o item.

A tecnologia Blockchain baseia-se no conceito de

DLT (Distributed Ledger Technology) — um livro-razão

distribuído.

Julgue o item, relativos aos conceitos de proteção e segurança da informação.

Uma senha definida como totalmente segura é aquela formada por informações pessoais do usuário, como, por exemplo, data de nascimento e nomes de pessoas, entre outras possibilidades, uma vez que os programas espiões, atualmente, não examinam mais esse tipo de informação, apenas combinações numéricas complexas.

Julgue o item, relativos aos conceitos de proteção e segurança da informação.

O processo de enviar pacotes para portas TCP e UDP no

sistema-alvo para determinar quais serviços estão em

execução ou no estado LISTENING é definido como

varredura de porta.

Julgue o item, relativos aos conceitos de proteção e segurança da informação.

Aplicativos específicos, que ajudam a limpar o registro

do computador, podem ser usados com o objetivo de

proteger o computador de programas estranhos.

Julgue o item, relativos aos conceitos de proteção e segurança da informação.

A definição de segurança da informação abarca a

confidencialidade, a integridade, a responsabilidade, a

honestidade das pessoas, a confiança e a ética.

Julgue o item, relativos aos conceitos de proteção e segurança da informação.

Em uma repartição pública, o usuário não precisa

bloquear o computador quando se ausentar de seu

posto de trabalho, visto que cabe, exclusivamente, ao

órgão em que está lotado adotar medidas de segurança

da informação eficazes.

Acerca do programa Microsoft Excel 2016, julgue o item.

Ao se abrir uma nova planilha no Excel 2016, por padrão,

é exibida a fonte Times New Roman, em tamanho 12;

contudo, o usuário poderá alterar essa formatação.

Acerca do programa Microsoft Excel 2016, julgue o item.

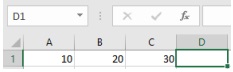

Considerando o fragmento  de uma

planilha do Excel 2016, caso o usuário insira, na célula

D1, a fórmula =SOMA(A1;C1), o resultado será 60; no

entanto, se ele inserir a fórmula =SOMA(A1:C1), o

resultado será 40.

de uma

planilha do Excel 2016, caso o usuário insira, na célula

D1, a fórmula =SOMA(A1;C1), o resultado será 60; no

entanto, se ele inserir a fórmula =SOMA(A1:C1), o

resultado será 40.

Acerca do programa Microsoft Excel 2016, julgue o item.

Por meio do botão  , disponível na guia Página

Inicial, o usuário poderá renomear uma planilha.

, disponível na guia Página

Inicial, o usuário poderá renomear uma planilha.