Questões de Concurso Público Prefeitura de Niterói - RJ 2019 para Guarda Civil Municipal

Foram encontradas 10 questões

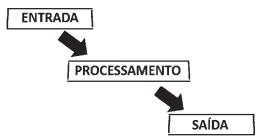

Em Informática, o processamento de dados pode ser visualizado de acordo com o diagrama de blocos da figura a seguir.

Entre os componentes de hardware utilizados na

configuração dos microcomputadores e notebooks,

existem dispositivos que funcionam exclusivamente na

entrada, empregados na obtenção dos dados a serem

processados pela CPU. Dois exemplos desses

dispositivos são:

Um Guarda Civil Municipal de Niterói está trabalhando em um microcomputador, gerenciado pelo Windows 10 BR. Nesse contexto, ele executou os procedimentos listados a seguir.

(1) Executou um atalho de teclado para mostrar na tela o ambiente gráfico do explorador de arquivos.

(2) No explorador, selecionou a pasta C:/AUTUAÇÕES. Em seguida, executou outro atalho de teclado para selecionar todos os arquivos armazenados nessa pasta.

Os atalhos de teclado em (1) e em (2) são, respectivamente:

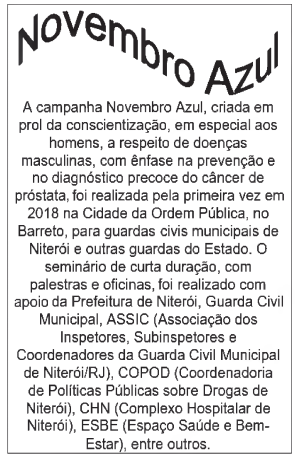

Observe o texto abaixo, digitado por um funcionário da Guarda Civil Municipal de Niterói no editor Writer da suíte LibreOffice 6.0.

Ao texto, foram aplicados os recursos descritos a seguir.

• O título  foi criado por meio de um recurso do editor.

foi criado por meio de um recurso do editor.

• Ao texto, inicialmente à esquerda, foi aplicado o alinhamento centralizado, conforme mostrado na figura, o que pode ser realizado por meio da execução de um atalho de teclado ou do acionamento de um ícone.

O recurso, o atalho de teclado e o ícone são,

respectivamente:

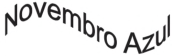

As planilhas mostradas nas figuras (a) e (b) abaixo foram criadas no Excel 2016 BR.

Nas planilhas, foram adotados os procedimentos descritos a seguir.

• Na célula G8 de GMN1, foi inserida uma expressão usando a função MENOR, que determina o menor valor entre todos em D8, E8 e F8. Em seguida, a expressão em G8 foi copiada para G9 e G10.

• Na célula I8 de GMN1, foi inserida uma expressão usando a função SE para mostrar o fornecedor que venceu a licitação para o item em B8, com base na menor cotação em G8 e usando o conceito de referência absoluta. Procedimento semelhante foi utilizado em I9 e em I10.

• Para finalizar, o valor mostrado em H11 de GMN1 foi

transportado para a célula G7 de GMN2, usando uma

expressão do Excel.

Nessas condições, as expressões inseridas em I10 e G8

da planilha GMN1 e em G7 da planilha GMN2 são,

respectivamente:

Um Guarda Civil Municipal de Niterói criou uma apresentação de slides no Powerpoint 2013 BR. Para verificar o trabalho realizado, ele pode fazer a exibição dos slides de dois modos:

(1) a partir do primeiro slide da apresentação, por meio do acionamento de uma tecla de função e

(2) a partir do slide atual e editado em um determinado instante, por meio da execução de um atalho de teclado.

Tanto no Powerpoint 2013 BR como no Impress da suíte LibreOffice 6.0, a tecla de função e o atalho de teclado são, respectivamente:

A rede de computadores do Espaço Administrativo tem as seguintes características:

(1) suporta a implementação cabeada por meio de cabo UTP e conector RJ45, usando uma topologia física que tem como vantagem possibilitar a comunicação entre as máquinas conectadas, mesmo que uma delas esteja inativa;

(2) suporta a tecnologia wireless por meio do emprego de um roteador padrão IEEE-802.11/n, que possui um serviço com configuração habilitada para atribuir endereços IP aos dispositivos conectados de forma dinâmica.

A figura que identifica o conector RJ45, a denominação da topologia utilizada em (1) e a sigla empregada para o serviço configurado em (2) são, respectivamente:

Atualmente, um internauta que exerce a função de Guarda Civil Municipal da Prefeitura de Niterói deve se preocupar com os aspectos de segurança da informação na internet, particularmente pela ocorrência de fraudes. Uma delas ocorre quando um golpista tenta obter dados pessoais e financeiros de um usuário, pela utilização combinada de meios técnicos e engenharia social, conforme o exemplo a seguir.

(1) Tentam se passar pela comunicação oficial de uma instituição conhecida, como um banco, uma empresa ou um site popular.

(2) Procuram atrair a atenção do usuário, seja por curiosidade, por caridade ou pela possibilidade de obter alguma vantagem financeira.

(3) Informam que a não execução dos procedimentos descritos pode acarretar sérias consequências, como a inscrição em serviços de proteção ao crédito e o cancelamento de um cadastro, de uma conta bancária ou de um cartão de crédito.

A fraude descrita é conhecida como:

A criptografia é considerada a ciência e a arte de escrever mensagens em forma cifrada ou em código, constituindo um dos principais mecanismos de segurança que se pode usar para se proteger dos riscos associados ao uso da internet. De acordo com o tipo de chave usada, os métodos criptográficos podem ser subdivididos em duas grandes categorias, descritas a seguir.

(1) Utiliza uma mesma chave tanto para codificar como para decodificar informações, sendo usada principalmente para garantir a confidencialidade dos dados. Casos nos quais a informação é codificada e decodificada por uma mesma pessoa, não há necessidade de compartilhamento da chave secreta. Entretanto, quando estas operações envolvem pessoas ou equipamentos diferentes, é necessário que a chave secreta seja previamente combinada por meio de um canal de comunicação seguro (para não comprometer a confidencialidade da chave). Exemplos de métodos criptográficos que usam chave simétrica são: AES, Blowfish, RC4, 3DES e IDEA.

(2) Utiliza duas chaves distintas: uma pública, que pode ser livremente divulgada, e uma privada, que deve ser mantida em segredo por seu dono. Quando uma informação é codificada com uma das chaves, somente a outra chave do par pode decodificá-la. Qual chave usar para codificar depende da proteção que se deseja, se confidencialidade ou autenticação, integridade e não repúdio. A chave privada pode ser armazenada de diferentes maneiras, como um arquivo no computador, um smartcard ou um token. Exemplos de métodos criptográficos que usam chaves assimétricas são: RSA, DSA, ECC e Diffie-Hellman.

Os métodos descritos em (1) e em (2) são denominados, respectivamente, criptografia de chave: