Questões de Concurso Público Prefeitura de Pontes e Lacerda - MT 2022 para Administrador de Sistemas de Informação

Foram encontradas 40 questões

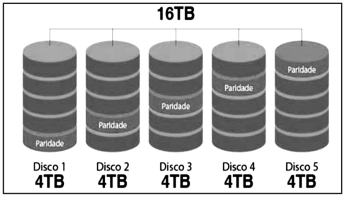

RAID é o acrônimo de “Redundant Array of Independent Disks”. Refere-se a uma tecnologia que agrupa dois ou mais hard drives e/ou memórias SSDs em arranjos para trabalho conjunto, em computadores e outros sistemas de armazenamento de dados. A figura abaixo ilustra um dos tipos empregados:

Esse é um arranjo que possui as características listadas a seguir:

• É conhecido como “Strip Set com paridade”, muito utilizado em servidores e storages com pelo menos três discos rígidos instalados. Ele cria uma camada de redundância, necessitando de parte da capacidade de armazenamento do sistema para gerar maior segurança aos dados.

• É uma configuração que funciona criando bits de paridade e gravando-os juntamente com cada um dos bytes. Os bits de paridade são a segurança do sistema, em caso de falha de um dos HDs. Por meio desses bits “adicionais”, é possível determinar quais são as partes faltantes, possibilitando a reconstrução dos dados sem perda de informação.

• É recomendado para aplicações com até 8 discos.

Essa configuração é conhecida por RAID:

Uma sub-rede de microcomputadores com acesso à internet está configurada por meio do IP 187.193.0.0/26, em conformidade com a notação CIDR. Conclui-se que a máscara que essa sub-rede está utilizando é:

O “Security Development Lifecycle (SDL)” consiste em um conjunto de práticas que suportam garantia de segurança e requisitos de conformidade. O SDL ajuda os desenvolvedores a criar softwares mais seguros, reduzindo o número e a gravidade das vulnerabilidades no software. Nesse contexto, existem duas abordagens descritas a seguir:

I. Tem como objetivo identificar as vulnerabilidades no seu código-fonte antes de ele ser colocado em produção. É como uma revisão direta do código-fonte. Para isso são usadas técnicas de análise de código estático para procurar problemas sem precisar executar o código.

II. Tem por objetivo testar as interfaces expostas em busca de vulnerabilidades. Dessa forma, o teste é feito de fora para dentro, sendo que, nesse caso, a interface já é o suficiente para que o especialista realize o teste.

As abordagens descritas em I e II são conhecidas pelas siglas: