Questões de Concurso Público Prefeitura de Pontes e Lacerda - MT 2022 para Técnico em Processamento de Dados

Foram encontradas 6 questões

Switch L2 é um comutador ethernet que atua em uma camada do modelo OSI e utiliza o MAC address da porta de cada dispositivo para identificar os pacotes de dados recebidos e determinar o melhor caminho pelos quais os quadros devem ser encaminhados. Empregam técnicas de comutação baseadas no endereço de hardware de cada dispositivo para conectar e transmitir dados em uma LAN. Essencialmente, esses switches executam a função de ponte entre os segmentos da LAN, uma vez que encaminham os quadros de dados com base em seu endereço de destino, ignorando qualquer preocupação com o protocolo de rede que está sendo usado.

A camada do modelo OSI/ISO é denominada:

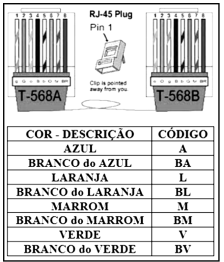

No que diz respeito ao cabeamento estruturado empregado na implementação de redes de computadores, a seguir é mostrado um padrão de especificação, conhecido por TIA/EIA-568B:

Nesse contexto, a sequência de cores BL – L – BV – A – BA – V

– BM – M que corresponderá aos pinos do conector RJ45 vem

a ser:

No que diz respeito às redes sem fio, o padrão atual apresenta as características listadas a seguir.

I. Velocidade, podendo chegar a 1.300 Mbps, quase três vezes mais rápido do que o padrão anterior. Vale destacar que essa é a transferência de dados entre os dispositivos na rede e não a velocidade da Internet, que depende do provedor.

II. Trabalha na frequência de 5 GHz e oferece uma largura de canal maior, até 160 MHz contra 40 MHz do anterior.

III. Emprega uma técnica obrigatória conhecida por Beamforming, uma tecnologia que oferece emissão inteligente, reforçando o sinal nos locais onde há dispositivos conectados.

Esse padrão atual é conhecido por:

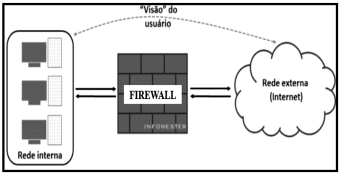

A figura abaixo ilustra um dos tipos de Firewall, o qual apresenta as características listadas a seguir.

I. Atua como intermediário entre um computador ou uma rede interna e outra rede, externa, normalmente, a internet. Geralmente instalados em servidores potentes por precisarem lidar com um grande número de solicitações, firewalls desse tipo são opções interessantes de segurança porque não permitem a comunicação direta entre origem e destino.

II. Uma vez que a rede interna se comunica diretamente com a internet, há um equipamento entre ambos que cria duas conexões: entre a rede e o FIREWALL e entre o FIREWALL e a internet. Todo o fluxo de dados necessita passar pelo FIREWALL. Desta forma, é possível, por exemplo, estabelecer regras que impeçam o acesso de determinados endereços externos e proíbam a comunicação entre computadores internos e determinados serviços remotos.

III. Esse controle amplo também possibilita o uso do FIREWALL para tarefas complementares, pois o equipamento pode registrar o tráfego de dados em um arquivo de log, conteúdo muito utilizado pode ser guardado em cache e recursos podem ser liberados apenas mediante autenticação do usuário.

Esse tipo de Firewall é conhecido como: