Questões de Concurso Público UFLA 2018 para Analista de Tecnologia da Informação

Foram encontradas 70 questões

A hierarquia de memória é baseada no princípio da localidade de referência, para a qual os programas têm alta probabilidade de acessar uma parte relativamente pequena do espaço de endereço, em qualquer instante de tempo. As memórias cache exploram esse princípio, tornando os acessos a dados e instruções mais rápidos. Quanto à organização de memória, considere as seguintes proposições:

I. Nas memórias cache totalmente associativas um bloco da memória principal é alocado em uma posição única da memória.

II. O TLB (Translation Lookaside Buffer) é uma pequena memória cache que mantém mapeados os endereços físicos recentemente usados.

III. A memória cache secundária (L2) tem como objetivo reduzir a taxa de faltas no acesso a dados e instruções.

IV. Write-back é a técnica de escrita na memória cache na qual a informação é escrita tanto no bloco da cache, quanto no bloco da memória de nível inferior da hierarquia.

Assinale a alternativa CORRETA:

Considere as seguintes proposições sobre a abordagem XP (eXtreme Programming) e o framework Scrum:

I. Na XP, o projeto é visto como algo transitório que pode e deve ser continuamente modificado ao longo da sua construção.

II. No Scrum, o backlog do produto, que contém a lista priorizada das funcionalidades desejadas pelo cliente, precisa estar completo desde o início do projeto.

III. Na XP, como os testes de unidade individuais são organizados em um “conjunto de testes universal”, os testes de integração e validação do sistema podem ocorrer diariamente.

IV. No Scrum, os padrões de processo do framework capacitam uma equipe de software a eliminar incertezas do projeto.

Assinale a alternativa CORRETA:

O aumento da facilidade de acesso à Internet tem permitido uma grande disponibilização da informação. Para dar suporte a essa facilidade de acesso é necessária uma enorme infraestrutura de hardware e software. Considerando as características de computadores paralelos, analise as proposições a seguir:

I. Um sistema de multiprocessamento simétrico pode ser composto por milhares de computadores com processadores e sistemas operacionais heterogêneos.

II. Um sistema de processamento paralelo em massa visa resolver problemas que exigem capacidade de utilização de memória compartilhada usando um único conjunto de núcleos de processamento localizados em um mesmo computador.

III. Um cluster de computadores é uma coleção de dois ou mais computadores usados para executar um dado problema podendo conter processadores multicore.

IV. Um grid computing provê uma plataforma na qual recursos computacionais são organizados dentro de um ou mais conjuntos lógicos, as tarefas são divididas entre diversos computadores locais ou remotos formando um “super computador virtual”.

Assinale a alternativa CORRETA:

Em um dos seus princípios, o COBIT 5 afirma que as organizações existem para criar valor para suas partes interessadas. Consequentemente, qualquer organização terá a criação de valor como um objetivo da governança.

Assinale a alternativa CORRETA que apresenta os três objetivos para a criação de valor, de acordo com o COBIT 5:

Analise as proposições abaixo, em relação aos processos da ITIL v3:

I. Gerenciamento do Nível de Serviço visa monitorar e divulgar os níveis de serviço em relação aos fornecedores, os níveis operacionais em relação aos clientes e usuários, e de contratos de apoio com terceirizados.

II. Gerenciamento de Capacidade visa assegurar que a capacidade da infraestrutura de TI absorva as demandas evolutivas do negócio de forma eficaz e dentro do custo previsto.

III. Gerenciamento do Catálogo de Serviços visa garantir uma fonte única de informações consistentes e atualizadas sobre os serviços que estão operacionais e sobre aqueles que estão sendo preparados para entrar em operação.

IV. Gerenciamento de Disponibilidade visa assegurar que todos os recursos técnicos e serviços de TI necessários possam ser recuperados dentro de um tempo preestabelecido.

Assinale a alternativa CORRETA:

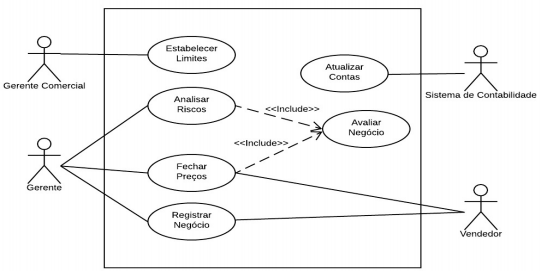

Considerando o Diagrama de Caso de Uso apresentado e os elementos da notação UML, é CORRETO afirmar que:

Analise as proposições abaixo sobre avaliação de riscos de Segurança da Informação:

I. Um risco é uma fraqueza em um ativo ou grupo de ativos que pode ser explorada por uma ou mais ameaças.

II. Uma vulnerabilidade é a causa potencial de um incidente indesejável, que pode resultar em dano para um sistema ou organização.

III. Uma ameaça é qualquer evento que pode atrapalhar ou impedir um ativo de prover níveis adequados dos serviços de segurança fundamentais.

IV. As fontes de ameaças naturais clássicas são denominadas casos de força maior e incluem danos causados por fogo, inundação, tempestade, terremoto e outros eventos naturais.

Assinale a alternativa CORRETA:

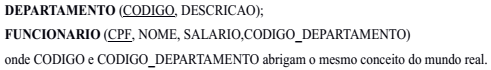

Dado o seguinte modelo relacional:

A alternativa que representa uma consulta SQL que retorna a descrição dos departamentos cuja soma dos salários dos funcionários que os lotam seja superior a R$10.000, é:

Analise as proposições abaixo referentes a possíveis mapeamentos no modelo lógico do relacionamento binário 1:N do modelo conceitual ER (Entidade-Relacionamento) abaixo:

I. Inserir na relação Y, como chave estrangeira, a chave primária da relação X.

II. Inserir na relação X, como chave estrangeira, a chave primária da relação Y.

III. Criar uma nova relação R, separada, cujos atributos sejam as chaves das relações X e Y, e cuja chave primária seja a mesma chave de Y.

Assinale a alternativa CORRETA: