Questões de Concurso Público UFMA 2019 para Analista de Tecnologia da Informação

Foram encontradas 50 questões

De acordo com Gamma, padrões de projeto são soluções reutilizáveis de software orientado a objetos. Considere as três afirmativas a seguir e depois informe a alternativa correta.

I - Padrões de projeto de criação são aqueles que abstraem o processo de instanciação de objetos.

II - Padrões de projeto estruturais se preocupam com a forma como classes e objetos são compostos para formar estruturas maiores.

III - Padrões de projeto comportamentais se preocupam com algoritmos e a atribuição de responsabilidades entre objetos.

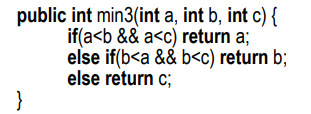

O algoritmo a seguir possui um bug ou erro de código. O método min3, implementado em Java, deveria retornar o menor elemento entre três inteiros passados como parâmetros (a, b, c). Em diversas situações, quando se executa o código a seguir, o método retorna corretamente o menor dos três parâmetros. Para quais valores de a, b, c, o método min3 apresentará bug, ou seja, não retornará corretamente o menor dos três inteiros, considerando as alternativas apresentadas a seguir?

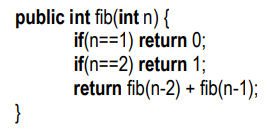

O método recursivo fib, implementado em Java e apresentado a seguir, calcula o n-ésimo termo da clássica série de Fibonacci. Considere o primeiro termo da série de Fibonacci o número 0 (zero) e o segundo termo é o número 1 (um). A partir do terceiro termo da série, você o obtém como a soma dos dois termos anteriores. Assim, os primeiros termos da série de Fibonacci são 0, 1, 1, 2, 3, 5, 8, 13, 21, e assim por diante. Por se tratar de um método recursivo, fib chama a si próprio para calcular o n-ésimo termo da série, exceção nos dois casos-base que são o primeiro e o segundo termos (quando a função é chamada uma única vez e retorna o resultado). Entre as opções seguintes, quantas vezes a função fib é chamada para calcular o quarto termo da série ( fib(4) )?

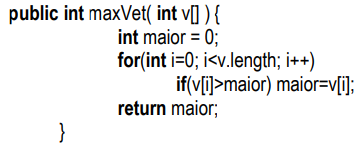

O método maxVet, implementado em Java a seguir, deveria calcular o maior elemento de um vetor v passado como parâmetro. No entanto, o código não funciona para alguns vetores. O método max não retorna, de fato, o maior inteiro de qual dos vetores com três inteiros a seguir?

Cascading Style Sheets (CSS) descreve como elementos devem ser mostrados na tela, papel ou outra mídia. Considere as três afirmativas a seguir e depois informe quais delas estão corretas entre as opções a seguir.

I. CSS pode ser adicionado a HTML de três formas diferentes, usando as terminologias em inglês de inline, internal e external

II. É possível usar CSS para mudar o estilo de formatação de todo conteúdo, por exemplo, de um elemento ou tag específico em HTML

III. CSS foi criado especificamente com o objetivo de

estender HTML com novos elementos ou tags que

não foram previstos inicialmente pelo padrão

HTML

Com relação a vulnerabilidades e ataques a sistemas computacionais, considere as afirmativas I a IV, a seguir. Quantas delas estão corretas?

I. As vulnerabilidades do tipo buffer overflow são muito exploradas atualmente e podem dar privilégios de administrador para o invasor, rodar códigos maliciosos remotamente e burlar particularidades de cada sistema.

II. O principal objetivo de um ataque de negação de serviço (DDoS) é deixar um recurso computacional inacessível aos seus utilizadores legítimos. Isso é feito criando.

III.Uma vulnerabilidade de segurança permite que sistemas computacionais sejam protegidos contra grandes volumes de tráfego repentino os quais são chamados comumente de rajadas de tráfego.

IV.Ataques de DDoS por inundação se caracterizam por enviarem um grande volume de tráfego ao sistema da vítima primária de modo a congestionar a sua banda. O impacto deste ataque pode variar entre deixar o sistema lento, derrubá-lo ou sobrecarregar a banda da rede da vítima.