Questões de Concurso Público Prefeitura de Cáceres - MT 2017 para Advogado

Foram encontradas 5 questões

I - No Windows Explorer, o modo de exibição Lista exibe a data de modificação dos arquivos e pastas que estão sendo visualizados. II - Ao se excluir um arquivo do disco rígido, ele pode ser enviado à Lixeira ou excluído permanentemente com auxílio da tecla Shift. III - A ferramenta chamada Desfragmentador de Disco reorganiza dados fragmentados para que os discos e unidades trabalhem de forma mais eficiente. IV - O Gerenciador de Dispositivos pode ser utilizado para instalar e atualizar os drivers dos dispositivos de hardware, modificar as configurações de hardware desses dispositivos e solucionar problemas.

Está correto o que se afirma em

1 - HTTPS 2 - URL 3 - FTP 4 - DNS

( ) Sistema que converte os endereços IP para nomes de domínio. ( ) Protocolo de transferência de arquivos utilizado na Internet. ( ) Protocolo de comunicação da Internet que protege a integridade e a confidencialidade dos dados. ( ) Endereço de um recurso disponível na Internet, por exemplo, o endereço de um site.

Assinale a sequência correta.

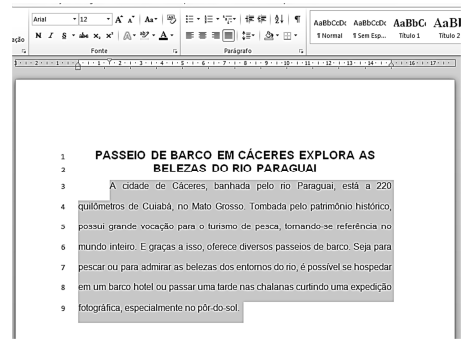

Sobre a figura, marque V para as afirmativas verdadeiras e F para as falsas.

( ) A formatação utilizada no título do texto (linhas 1 e 2) é fonte Arial, tamanho 12, alinhamento Justificado. ( ) A margem esquerda do texto está configurada para 3 cm. ( ) O recuo da primeira linha do parágrafo selecionado (linhas 3 a 9) está ajustado para 1,5 cm. ( ) O espaçamento entre linhas utilizado em todo o texto (linhas 1 a 9) é Simples. ( ) A formatação utilizada no parágrafo selecionado (linhas 3 a 9) é fonte Times New Roman, tamanho 12, alinhamento Centralizado.

Assinale a sequência correta.

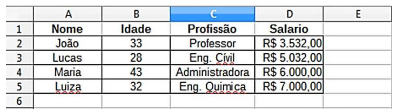

Considere a planilha abaixo do LibreOffice Calc, versão 5.1.4, em sua configuração padrão.

Se nas células E2 e E3 forem inseridas, respectivamente, as fórmulas =CONT.SE(D2:D5;">5000") e

=SOMA(B2:B5)/4 essas células apresentarão os valores

Tipo de código malicioso que torna inacessíveis os dados armazenados em um equipamento, geralmente usando criptografia, e que exige pagamento de resgate. O pagamento do resgate geralmente é feito via bitcoins. Além de infectar o equipamento, esse tipo de código malicioso também costuma buscar outros dispositivos conectados, locais ou em rede, e criptografá-los.

O tipo de código malicioso descrito é o