Questões de Concurso Público UFMT 2024 para Técnico de Tecnologia da Informação

Foram encontradas 11 questões

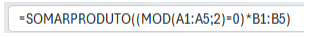

Sobre o anúncio, analise as afirmativas

I. A capacidade de memória secundária do computador é de 8 gigabytes.

II. O sistema operacional instalado no computador é o Windows 11.

III. O processador do computador é da marca Intel, modelo Core i3.

IV. A capacidade de memória principal do computador é de 512 gigabytes.

Estão corretas as afirmativas

( ) Códigos maliciosos são programas que executam ações danosas e atividades maliciosas em um dispositivo, sendo muitas vezes chamados genericamente de vírus, mas existem diversos tipos com características próprias.

( ) Rootkit é um conjunto de programas e técnicas antimalware que possibilita detectar e remover a presença de um invasor ou de um código malicioso em um dispositivo comprometido.

( ) Existem aplicativos que se passam por legítimos, mas que, na verdade, possuem códigos maliciosos e, por esse motivo, recomenda-se sempre instalar aplicativos recebidos via mensagens de e-mail e/ou links.

( ) O Worm é um malware que se propaga automaticamente pelas redes, explorando vulnerabilidades nos sistemas e aplicativos instalados e enviando cópias de si mesmo de dispositivo para dispositivo.

Assinale a sequência correta.

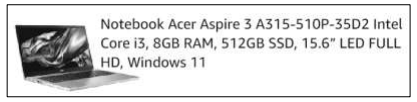

De acordo com a figura, quais serão os resultados apresentados após se clicar no botão pesquisar?

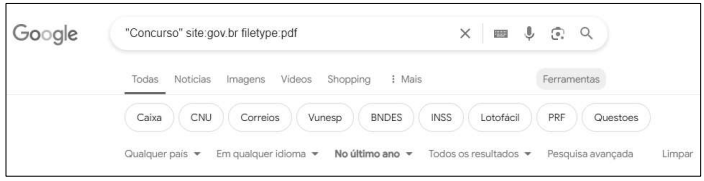

Sobre a figura, marque V para as afirmativas verdadeiras e F para as falsas.

( ) O título do texto (linha 1) está formatado com a fonte Courier New, tamanho 12.

( ) A margem esquerda e a margem superior do documento estão, ambas, configuradas para 2 cm.

( ) O alinhamento do parágrafo selecionado (linhas 2 a 6) é Justificado e o alinhamento do título (linha 1) é Centralizado.

( ) O documento foi salvo com o nome de arquivo UFMT e o nível de zoom está ajustado para 120%.

Assinale a sequência correta.

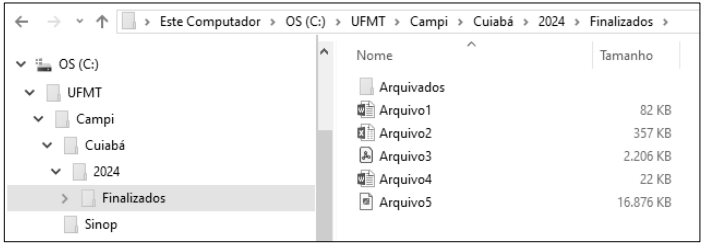

Sobre a figura, analise as afirmativas.

I. O layout de exibição selecionado para a pasta Finalizados é detalhes.

II. Arquivo3 e Arquivo5 juntos possuem mais de 19 GB (gigabytes).

III. Arquivo2 é do tipo documento do Microsoft Word.

IV. A pasta Sinop é conteúdo (subpasta) da pasta Campi.

Estão corretas as afirmativas

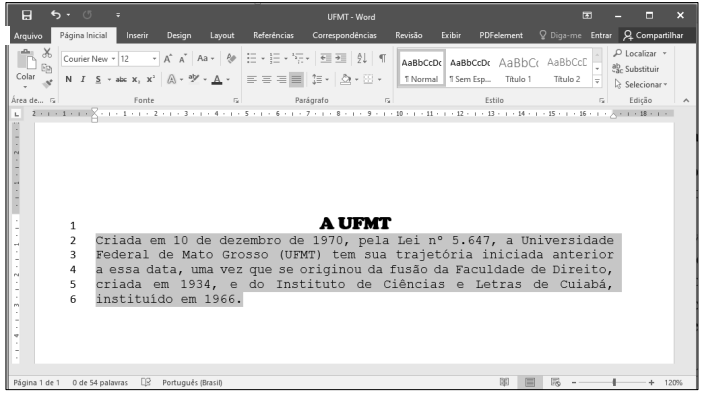

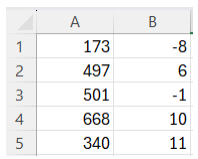

Qual será o resultado da seguinte fórmula?