Questões de Concurso Público UFSJ 2009 para Técnico de Tecnologia da Informação

Foram encontradas 50 questões

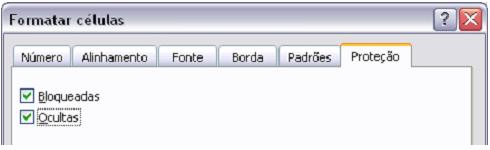

É CORRETO afirmar que os itens selecionados “Bloqueadas" e “Ocultas"

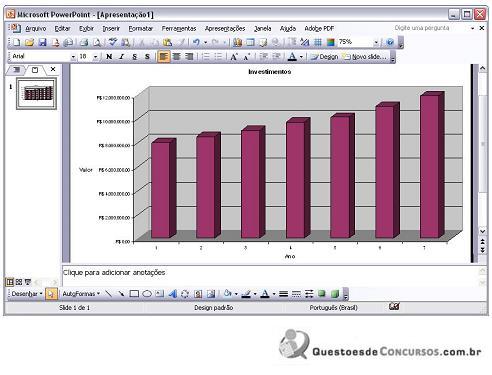

É CORRETO afirmar que

Marque a alternativa que representa CORRETAMENTE esse parâmetro.

I. Em uma placa-mãe, as entradas padrão PCI servem para se encaixarem os cabos que ligam unidades de CD/DVD. Esses cabos, chamados de flat cables, podem ser de 40 ou 80 vias. Cada cabo pode suportar até duas unidades de CD/DVD.

II. O endereçamento consiste na capacidade do processador de acessar um número máximo de células da memória. Para acessar uma célula, o processador precisa saber o endereço dela. Cada célula armazena um byte. Assim, um processador com o barramento de dados com 16 bits pode acessar duas células por vez.

III. O clock interno indica a frequência na qual o processador trabalha. Portanto, num Pentium 4 de 2,6 GHz, o “2,6 GHz” indica o clock interno.

IV. O setor de BOOT de um HD contém um pequeno software chamado Post, que é responsável por controlar o uso do hardware do computador, manter as informações relativas à hora e data e testar os componentes de hardware após o computador ser ligado.

Estão CORRETAS as afirmações;

Marque a alternativa que apresenta uma definição CORRETA para uma das formas de RAID;

Sobre os discos rígidos, analise as seguintes afirmações

I. Diferentemente dos discos rígidos IDE, que transferem os dados em série com dois pares de fios, os discos rígidos SATA transmitem os dados por meio de cabos de 40 ou 80 fios paralelos, o que lhes garante melhor desempenho com relação aos discos rígidos IDE.

II. O controlador SATA pode ser encontrado na placa-mãe ou instalado em um slo PCI. Além disso, alguns controladores SATA podem ter múltiplas portas SATA ou seja, podem ser ligados a vários dispositivos de armazenamento.

III. Cluster é um conjunto de setores do disco rígido que é endereçado pelo sistema operacional como uma única unidade lógica e seu tamanho varia de acordo com o sistema de arquivos escolhido na formatação do disco rígido.

IV. Um cluster poderá conter mais de um arquivo, mas um arquivo não poderá estar em mais de um cluster, por maior que seja.

Estão CORRETAS as afirmações

I. O protocolo FTP (File Transfer Protocol) utiliza a camada de aplicação do modelo OSI e a porta 21, tanto para transferência de dados como para informações de controle.

II. Ao ligar um computador do tipo PC e requisitar uma página Web, os seguintes protocolos podem ser envolvidos nessa operação: ARP, DHCP, DNS, IP, TCP

III. Um programa spammer é aquele utilizado para enviar grandes volumes de mensagens de correio eletrônico não desejadas pelo receptor.

IV. A apresentação de um certificado digital por uma entidade (pessoa, sistema ou computador) não atesta por si só a real identidade dessa entidade.

O número de afirmações INCORRETAS é;

Acerca das boas práticas para elaboração, implantação e monitoração da política de segurança, é CORRETO afirmar que: