Questões de Concurso Público UNEMAT 2018 para Técnico em Informática

Foram encontradas 20 questões

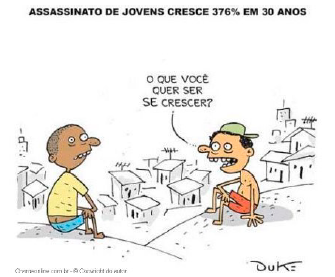

Disponível em: <http://www.paulista40graus.com/charge-do-dia-117/>. Acesso em: fev. 2017.

A temática referente à expectativa de vida entre jovens é tratada no texto de Duke. A relação entre “ser” e “crescer” é estabelecida na fala de um dos personagens e refere-se à pergunta que geralmente se faz a qualquer criança: “O que você quer ser quando crescer?”. No caso, um garoto pergunta ao outro “O que você quer ser se crescer?”.

Assinale a alternativa correta que, respectiva e adequadamente, indica o sentido das conjunções quando e se:

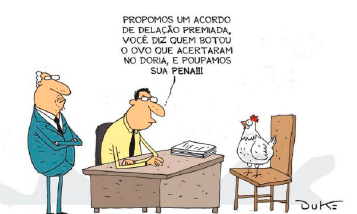

Disponível em: https://www.humorpolitico.com.br/?s=couro#wdi1/15784693175696105 87_5832265376 Acesso em: ago. 2017

Analise o texto acima e assinale a alternativa correta quanto ao seu gênero textual.

Texto para a questão.

Apesar da interrupção, as palavras sublinhadas são classificadas respectivamente como:

Texto para a questão.

Texto para a questão.

• Página A4, orientação retrato, margens superior 3 cm e Inferior 2 cm; esquerda 3 cm e direita 2 cm; • Fonte Times New Roman, cor preta, tamanho 12, entre linhas de 1,5 cm, alinhamento justificado, recuo do início do parágrafo de 1,5 cm; • Título centralizado, fonte Times New Roman, negrito, tamanho 14; • Subtítulo justificado, fonte Times New Roman, negrito, tamanho 12; • Citações diretas devem ser colocadas em destaque, sem aspas, com corpo de fonte 10 e margens recuadas em quatro centímetros à esquerda, com alinhamento justificado.

O Profissional Técnico do Ensino Superior poderá:

I. Selecionar parte do texto que esteja no formato correto, copiar o estilo de formato, utilizando o atalho (Ctrl+ Shift+ C) e aplicar ao texto que deverá receber o mesmo formato, selecionando o texto e utilizando o atalho (Ctrl+Shift+V). II. Selecionar o texto e defini-lo como padrão, ir em Design – Definir como padrão, clicando em:

III. Utilizar Estilo de formato, definindo os Estilos: Título, Subtítulo, Normal e Citação conforme o formato solicitado e aplicar ao texto, conforme necessidade (Título, Subtítulo, texto normal e Citação). IV. Selecionar parte do texto que esteja no formato correto, copiar o estilo de formato e utilizar o pincel de formatação automática, utilizando o Pincel de Formatação, clicando em:

Disponível em: <https://support.office.com/pt-br/office-training-center>. Acesso em: mai. 2018. Disponível em: <https://documentation.libreoffice.org/pt-br/portugues/>. Acesso em: mai. 2018.

Considerando a formatação especificada para o documento Relatório_Anual.DOCX, assinale a alternativa que apresenta as afirmações corretas.

Sobre o que a utilização do modo Dual Boot permite ao usuário, assinale a alternativa correta.

Texto para a questão

As planilhas eletrônicas são muito utilizadas, pois otimizam os cálculos por meio de funções, automatizando os resultados. A Figura 1 representa o recorte de uma planilha de notas digitadas no LibreOffice Calc, em que cada aluno possui três notas (Nota 1, Nota 2 e Nota 3) e deseja-se que a média aritmética dessas notas seja apresentadas na coluna E, e que a coluna F indique uma das situações: APROVADO ou REPROVADO.

I. A média de José Carlos, na célula E2, pode ser obtida aplicando a função =SOMA(B2;D2)/3. II. A média de Bárbara Silva, na célula E3, pode ser obtida aplicando a função =MÉDIA(B3:D3). III. A média de João Paulo, na célula E4, pode ser obtida aplicando a função =MED(B4;D4). IV. A média de Miguel Oliveira, na célula E5, pode ser obtida aplicando a função =SOMA(B5:D5)/3. V. A média de Vitória Lima, na célula E6, pode ser obtida aplicando a função =MÉDIA(B6;D6).

Disponível em: <https://support.office.com/pt-br/office-training-center>. Acesso em mai. 2018. Disponível em: <https://documentation.libreoffice.org/pt-br/portugues/>. Acesso em mai. 2018.

Partindo do exposto, assinale a alternativa em que as afirmações estão corretas.

Texto para a questão

As planilhas eletrônicas são muito utilizadas, pois otimizam os cálculos por meio de funções, automatizando os resultados. A Figura 1 representa o recorte de uma planilha de notas digitadas no LibreOffice Calc, em que cada aluno possui três notas (Nota 1, Nota 2 e Nota 3) e deseja-se que a média aritmética dessas notas seja apresentadas na coluna E, e que a coluna F indique uma das situações: APROVADO ou REPROVADO.

Na Figura 1, as células F2, F3, F4, F5, F6 e F7 referem-se à situação dos discentes e devem ser preenchidas, usando função de teste lógico, com valores: APROVADO, se a média for igual ou superior a 7,00; REPROVADO, caso a média seja inferior a 7,00.

Considere a sintaxe da função lógica, o resultado do cálculo das médias e analise as afirmações abaixo.

I. A Situação do discente José Carlos, na célula F2, pode ser obtida aplicando a função =SOMA(E2>=7; "APROVADO":"REPROVADO").

II. A Situação da discente Bárbara Silva, na célula F3, pode ser obtida aplicando a função =SE(E3<7;"REPROVADO";"APROVADO") e o resultado será APROVADO.

III. A Situação do discente João Paulo, na célula F4, pode ser obtida aplicando a função =SE(E4>=7; "APROVADO";"REPROVADO") e o resultado será APROVADO.

IV. A Situação da discente Vitória Lima, na célula F6, pode ser obtida aplicando a função =SE(B6:D6>=7;"APROVADO";"REPROVADO") e o resultado será REPROVADO.

V. A Situação do discente André Lopes, na célula F7, pode ser obtida aplicando a função =SE(F7>=7; "APROVADO";"REPROVADO").

Assinale a alternativa que apresenta as afirmações corretas.

RATHBONE, Andy. Windows 7 para leigos. Alta Books Editora, 2010.

Analise as afirmações a seguir.

I. Ao selecionar as pastas 2015 e 2016 e arrastá-las para a pasta Relatórios anteriores, o Windows Explorer moverá as pastas selecionadas. II. Ao selecionar as pastas 2015 e 2016 e arrastá-las para a pasta Relatórios anteriores, o Windows Explorer copiará as pastas selecionadas. III. Ao selecionar a pasta Relatórios e arrastá-la para a pasta Relatório 2017, na unidade (E:), o Windows Explorer moverá a pasta selecionada e suas subpastas. IV. Ao selecionar a pasta Relatórios e arrastá-la para a pasta Relatório 2017, na unidade (E:), mantendo a tecla Shift pressionada, o Windows Explorer moverá a pasta selecionada e suas subpastas.

Assinale a alternativa que contém as afirmações corretas.

Considere a necessidade de aquisição de computadores para atender à demanda de uma instituição de ensino superior que oferta cursos na área de tecnologia, saúde e agrária. O requisito fundamental na especificação dos equipamentos é que esses devem possuir placa de rede sem fio, compatível com a frequência dos 5 GHz adotada pela instituição.

Assinale a alternativa que apresenta a interface de rede que deve atender ao padrão de comunicação sem fio.

Atualmente, a maioria dos processadores novos são denominados processadores de 64 bits. Mas, processadores de 32 bits, e versões do Windows específicas para esses ainda existem, o que pode levar os usuários a confundir-se.

Disponível em <https://olhardigital.com.br/noticia/32-bits-ou-64-bitsqual-a-diferenca-na-pratica-para-o-seu-pc/48936> . Acesso em: Jan. 2018.

Considerando as características e diferenças das duas arquiteturas de processador (32 e 64 bits), avalie as afirmações a seguir.

I. Processadores 64 bits processam o dobro de informações comparados aos de 32 bits.

II. É possível instalar o Windows 32 bits em computadores com processador 64 bits, desde que o computador possua no máximo 3.2 GB de memória RAM.

III. Uma das diferenças entre as duas arquiteturas é a quantidade de endereços de memória RAM reconhecidos pelo processador.

V. Processadores de 32 bits não conseguem “rodar” sistemas operacionais de 64 bits.

Disponível em <https://olhardigital.com.br/noticia/32-bits-ou-64-bits-qual-a-diferenca-na-pratica-para-o-seu-pc/48936>. Acesso em: Jan. 2018.

STALLINGS, Willian. Arquitetura e Organização de Computadores. 10 ed. Pearson, 2017.

Tendo em vista o exposto, assinale a alternativa

que contém as afirmações corretas.

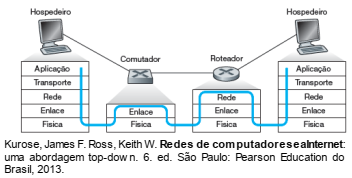

A figura a seguir ilustra o processamento de pacotes em computadores, roteadores e hospedeiros de acordo com as camadas da pilha de protocolos TCP/IP.

Observe a figura e analise as sentenças a seguir:

I. Os hospedeiros (ou hosts, em inglês) descartam a camada de transporte da pilha de protocolos TCP/IP.

II. Roteadores são comutadores de pacotes do tipo “armazena e repassa”, que transmitem pacotes usando endereços da camada de rede.

III. O comutador utiliza o endereço IP da camada de Enlace para identificar a origem e o destino do pacote.

IV. Existem equipamentos comerciais denominados switches que se comportam como comutadores (Camada 2) e também como roteadores (Camada 3).

Sobre o processamento pacotes, assinale a

alternativa que contém as afirmações corretas.

Um administrador de redes precisa definir uma solução de autenticação de usuários para acesso às estações de trabalho. O ambiente de trabalho possui computadores com sistemas operacionais diferentes (Windows e Linux-Ubuntu) e ambos devem permitir a autenticação dos usuários.

A respeito dos serviços necessários para a realização da tarefa, avalie as asserções a seguir e a relação entre elas.

I. Caso o administrador opte pelo serviço de controle de domínio Active Directory (AD) do Windows Server 2008 R2, poderá também configurar as estações Linux para autenticar no AD.

II. O serviço AD disponível nesta versão do Windows Server permite autenticação nativa de estações Linux sem a necessidade de configurações adicionais ou outros serviços nas estações Linux.

III. Controle de domínio Active Directory (AD) do Windows Server 2008 R2 descarta os pacotes de estações Linux quando é solicitada a respectiva autenticação.

IV. O serviço AD do Windows Server 2008 R2 permite a autenticação de estações Linux, desde que sejam configurados outros serviços no Linux, como Samba e Winbind.

KIRKPATRICK, Gil. Interoperabilidade: autenticar clientes Linux com Active Directory. Disponível em <https://technet.microsoft.com/ptbr/library/2008.12.linux.aspx>. Acesso em jan. 2018.

Assinale a alternativa que contém as asserções

corretas.

Firewalls constituem um dos principais elementos em uma arquitetura de segurança, bem como em uma estratégia de segurança em profundidade, protegendo o perímetro fixo das empresas. A abrangência dos firewalls evoluiu muito ao longo do tempo, portanto, conhecer os principais tipos e entender as suas diferenças é fundamental para profissionais de segurança.

Duas técnicas usadas na filtragem de pacotes são stateless e stateful.

Disponível em <https://ostec.blog/seguranca-perimetro/firew alldefinicao>. Acesso em Jan. 2018.

Essas técnicas consistem, respectivamente, em:

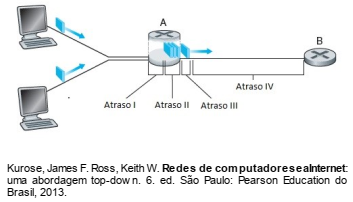

A Internet pode ser vista como uma infraestrutura que fornece serviços a aplicações distribuídas. A figura a seguir ilustra o atraso nodal total que ocorre na comunicação entre dois roteadores (A e B). O atraso nodal total corresponde ao tempo total de transferência de um pacote entre dois pontos diretamente conectados.

Considerando os atrasos ilustrados na figura acima, analise as asserções a seguir.

I. Atraso I é o tempo gasto para examinar o cabeçalho do pacote e determinar para onde direcioná-lo.

II. Atraso II é conhecido como atraso de fila, onde o pacote que chega por último é enviado primeiro.

III. Atraso III é gerado pelo tempo necessário para a propagação dos bits do roteador A até o roteador B.

IV. Atraso IV pode variar de acordo com o meio de transmissão utilizado (metálico, fibra óptica, sem fio, etc.).

Sobre os atrasos ilustrados, assinale a alternativa

que contém as afirmações corretas.

O modelo de referência OSI (Open Systems Interconnection) desenvolvido pela Organização Internacional de Padronização - ISO (do inglês, International Standardization Organization) estrutura a rede em camadas que determinam diferentes funções, serviços, protocolos e equipamentos. Esses serviços (ou ações) preparam os dados para serem enviados para outro computador através da rede. Cada camada é construída baseada nos padrões e nas atividades definidas pela camada inferior, e por sua vez vai prestar algum serviço à camada imediatamente superior a ela.

TORRES, Gabriel. Redes de Computadores Curso Completo. Rio de Janeiro: Axcel Books, 2001, pág. 33 a 46.

De acordo com o modelo ISO/OSI, as camadas que definem sua estrutura e sequência da mais alta (superior) para a mais baixa (inferior) são, respectivamente:

Pharming é uma ameaça de segurança do tipo phishing, que tem o intuito de direcionar o usuário para sites falsos, por meio de alterações no servidor de DNS.

Cartilha de Segurança para Internet, versão 6.0 / CERT.br – São Paulo: Comitê Gestor da Internet no Brasil, 2017.

Considerando este tipo de ataque, analise as asserções a seguir e a relação entre elas.

I. Usuários que informam o endereço URI (Universal Resource Identifier) na barra do navegador evitam ataques do tipo Pharming.

II. Usuários que informam o endereço URL (Universal Resource Locator) na barra do navegador evitam ataques do tipo Pharming.

III. Visando mitigar ameaça do tipo Pharming, o administrador de redes deve instruir o usuário a inspecionar se o certificado se segurança é valido e corresponde a instituição proprietária do site, quando utilizado o protocolo HTTPS.

IV. Quando o usuário acessa o endereço legítimo de um site em seu navegador web, sua requisição será redirecionada, de maneira transparente, para uma página falsa.

Sobre o exposto assinale a alternativa que

apresenta as afirmações corretas.

Atualmente, raras são as empresas que hospedam seus websites e aplicações de rede em servidores instalados dentro delas mesmas. São utilizados servidores instalados em datacenters que oferecem a estrutura necessária para que os serviços operem de forma confiável. O gerenciamento dos servidores é feito de forma remota através de serviços e protocolos seguros.

Um dos protocolos utilizados para acesso remoto a servidores é o SSH (Secure Shell).

MORIMOTO, Carlos E. Redes guia prático: ampliada e atualizada. 2ª Ed. - Porto Alegre: Sul Editores, 2011. Pags 495 a 505.

MORIMOTO, Carlos E. Servidores Linux: guia prático. Porto Alegre: Sul Editores, 2011. Pags 511 a 550.

Considerando o acesso remoto a servidores rodando sistema operacional Linux, analise as asserções que seguem.

I. O protocolo SSH é nativo de sistemas Linux e por isso não há possibilidade de acesso remoto a partir de sistemas operacionais Windows ou outras plataformas.

II. O SSH utiliza chaves simétricas para fazer a autenticação. Uma Chave pública permite descriptografar dados, enquanto a chave privada permite criptografar esses dados.

III. O Linux permite que as configurações do sistema, instalação de novos programas, atualizações de segurança, instalação de um novo Kernel, possam ser efetuadas em “modo texto”, o que permite configurar o servidor e mantê-lo atualizado remotamente, por meio do protocolo SSH.

IV. O SSH é uma ferramenta que permite administrar máquinas remotamente, transferir arquivos de várias formas diferentes, encapsular outros protocolos, por exemplo: acessar uma sessão do VNC através de um túnel seguro.

A partir das informações acima, assinale a

alternativa que contém as afirmações corretas.

WannaCry, o ransomware que fez o mundo chorar na sexta-feira [12 de maio de 2017].

O WannaCry é o ransomware que colocou boa parte do mundo (incluindo o Brasil) em um caos enorme, paralisando grandes órgãos, como o Ministério Público do Estado de São Paulo (MPSP), o TJSP, o INSS e muitos outros, afetando principalmente a Europa no começo do dia.

Disponível em <https://w w w .tecmundo.com.br/malw are/116652-w annacry-ransomw are-o-mundo-chorar-sexta-feira- 12.html> Acessoem jan. 2018.

Considerando ataques de segurança do tipo Ransomware, analise as asserções a seguir.

I. Ransomware é um tipo de código malicioso que sequestra os dados do usuário armazenados em um equipamento conectado à Internet, removendo seus dados para a nuvem sob domínio do sequestrador, e então é exigido pagamento de resgate (ransom) para devolver os dados para o equipamento do usuário e restabelecer o seu acesso.

II. A infecção pelo Ransomware pode ocorrer e se propagar de diferentes maneiras, podendo ocorrer por meio de anexo de e-mails ou hiperlinks que direcionam o usuário para o código malicioso.

III. O Ransomware/Locker facilita o acesso do usuário aos arquivos infectados e o Ransomware/Crypto descompacta os arquivos e bloqueia o acesso aos dados armazenados no computador infectado.

IV. O usuário deve manter o sistema operacional e os programas instalados atualizados no seu computador, para evitar infecção pelo Ransomware, ter um antivírus instalado, atualizado, e ser cauteloso ao clicar em links ou abrir arquivos.

Sobre a infecção por Ransomware assinale a alternativa que apresenta as afirmações corretas.