Questões de Concurso

Para bancária

Foram encontradas 24.100 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Adaptado de FLUKE.COM Considerando que esse multímetro será utilizado para verificar o nível de tensão de uma tomada monofásica 127V, as duas pontas de prova e a chave seletora devem estar, respectivamente, nas posições

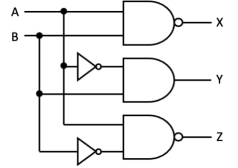

Duas saídas XYZ possíveis do circuito são

A associação de baterias para atender à alimentação deste equipamento, utilizando um número mínimo de baterias, deve ser de

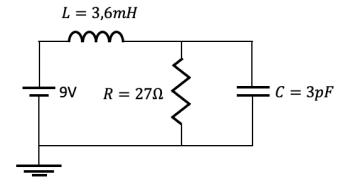

A energia elétrica armazenada no capacitor e no indutor são, respectivamente, iguais a

Considerando que o caixa eletrônico é uma carga totalmente resistiva, sua resistência elétrica equivalente é, em ohms,

Assinale a opção que apresenta as três classificações possíveis para os ACL.

I. Requer mais PEPs implantados, porém tem menos conflitos com recursos fim-a-fim. II. Tem bom desempenho com cargas de trabalho efêmeras e ambientes bem dinâmicos. III. As DMZs podem ser executados na borda de uma PEP servindo como caminho seguro de roteamento.

Está correto o que se afirma em

Assinale a opção que apresenta os métodos utilizados pelas novas gerações de ferramentas antivírus.

Relacione os tipos de ataque em redes de computadores, listados a seguir, às descrições de suas características e sintomas.

1. Vírus 2. Trojan 3. Worm 4. Software Bomb

( ) Ação direta, autorreplicação e destruição da informação. ( ) Ação indireta, abertura de portas e perda de controle do computador hospedeiro. ( ) Ação direta, propagação através de uma rede de computadores e mensagens parasíticas. ( ) Ação direta, início após um determinado evento e nenhum sintoma prévio até a inicialização.

Assinale a opção que indica a relação correta, segundo a ordem apresentada.

( ) Preparação ( ) Preservação ( ) Levantamento ( ) Exame

1. Gerar um plano de ação para conduzir uma estratégia digital eficaz de investigação e obtenção de recursos e materiais de apoio.

2. Encontrar potenciais fontes de evidências digitais, por exemplo, em uma cena do crime dentro de uma organização ou na Internet. O processo pode ser mais claramente descrito como aquisição de provas.

3. Cautela para evitar alterações de evidências digitais in situ, incluindo isolamento do sistema da rede, proteger arquivos de log relevantes e coletar dados voláteis que seriam perdidos quando o sistema for desligado.

4. Buscar e interpretar vestígios de evidências.

Assinale a opção que indica a relação correta, na ordem apresentada.

I. Cria automaticamente um processo de construção de pipelines para todas as ramificações e solicitações push.

II. Oferece trilha de auditoria para os pipelines.

III. É um SSOT para um pipeline, que pode ser visualizado e editado por vários membros de um mesmo projeto.

As afirmativas são, respectivamente,

I. O modelo SaaS fornece o hardware e o software do servidor virtual para uma organização sem nenhuma das complicações de gerenciamento de um sistema de TI.

II. O modelo IaaS é um serviço baseado em nuvem que oferece mais liberdade na escolha da plataforma computacional. Usuários IaaS devem ter especialistas em informática, capazes de gerenciar a plataforma na qual se inscrevem, em oposição a um usuário SaaS.

III. O modelo PaaS fornece ao cliente os mesmos recursos que SaaS, mas o cliente é totalmente responsável pelo controle da infraestrutura. Ao contrário do IaaS, o PaaS exige que a organização tenha as pessoas capacitadas e com ampla experiência em computação.

As afirmativas são, respectivamente,

Um algoritmo tradicionalmente utilizado para a criação de hashes é o

delete from T where not exists (select * from T tt where T.A > tt.A)

Dado que a tabela tem 100 linhas preenchidas, assinale a opção que indica o número de linhas que será deletado pela execução do referido comando.

Considere a estrutura de dados a seguir.

{

titulo: "Votação no Congresso",

corpo: "A votação foi realizada em São Paulo.",

categoria: "Notícias",

vistas: 200,

assuntos: ["lei", "impostos"],

data: 12/05/2023

}

Na categorização pertinente aos bancos de dados da classe NoSQL, esse tipo de arranjo das informações é considerado

Assinale a extensão de arquivo que é usualmente empregada em arquivos dessa natureza.

Assinale o tipo de índice mais frequente em instalações de bancos de dados relacionais.

I. Os artefatos com baixa transparência podem levar a decisões de projeto que aumentam o valor e reduzem o risco.

II. A inspeção permite a adaptação, a inspeção sem adaptação é considerada útil. Os eventos do Scrum são projetados para provocar mudanças.

III. A adaptação torna-se mais difícil quando as pessoas envolvidas não são empoderadas ou autogeridas. Espera-se que um Time Scrum se adapte quando aprende algo novo por meio da inspeção.

As afirmativas são, respectivamente,

O procedimento que conduz este ciclo é denominado