Questões de Concurso

Foram encontradas 35.149 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Uma parcela ficou no circulante (10%) e outra, no não circulante.

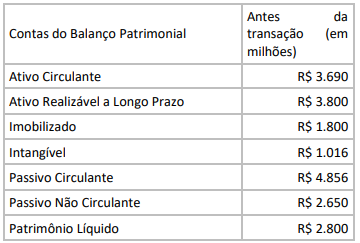

Considerando-se as informações apresentadas, o contador identificou que, após a contabilização da transação, a(o):

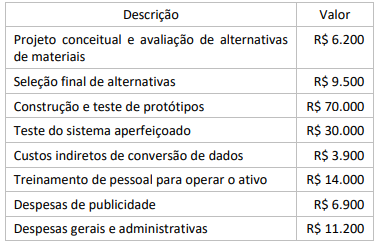

A partir dos gastos apresentados, a empresa reconheceu um ativo intangível com vida útil definida da seguinte forma: os fatores econômicos determinam que a vida útil é de 8 anos, enquanto os fatores legais determinam 5 anos. O valor residual do ativo intangível é igual a R$ 10.000.

Considerando-se as informações apresentadas e os preceitos do CPC 04, o valor da amortização anual do ativo intangível será de:

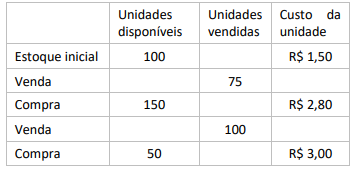

Uma empresa comercial apresentou o seguinte controle de estoques:

Considerando-se as informações apresentadas e os preceitos

do CPC 16, o contador identificou que o:

Carlos, analista de sistemas do TJMS, ao tomar conhecimento do teor dessa política, identificou ser vedada a instalação de softwares não homologados nas estações de trabalho por:

POST /token HTTP/1.1 Host: auth-tjms.jus.br Content-Type: application/x-www-form-urlencoded

grant_type=client_credentials &client_id=client_id &client_secret=client_secret

De acordo com a especificação do OAuth2, a requisição OAuth2 acima é:

A fim de assessorar a equipe de segurança, Rogério detalhou que, em função do FTP no novo servidor:

O filtro de Zélia se baseia no cabeçalho do HTTP:

Considerando 1 quilobyte como 1024 bytes, o tamanho em quilobytes do buffer implementado por Vera deve ser múltiplo de:

O atributo e o evento do XMLHttpRequest manipulados por Carlos são, respectivamente:

Ao estabelecer uma comunicação entre dois objetos independentes, a classe J implementa o padrão básico:

Ao reforçar a boa estruturação e a clareza do código-fonte, as convenções do TJMS mitigam diretamente o antipadrão de software conhecido como:

Bruno habilitou o módulo do Apache:

Para realizar a operação por meio da ferramenta de linha de comando git, ela deve empregar o seguinte comando do git:

Cláudia deve adicionar a ZDep ao JustiSul aplicando o seguinte escopo de dependência do Maven:

Para encontrar os elementos necessários, Joaquim deve usar o seletor do jQuery:

Observe o seguinte script em JavaScript:

const vetor = [ [2, 0], [2, 4] ];

const saida = vetor.reduceRight((acc, v) =>

acc.join(v),

);

console.log(saida);

Ao ser executado, o script acima imprime no console:

interface Tribunal { sigla: string; id: integer; }

const tjms: Tribunal = { id: 4, sigla: "TJMS" }

Ao ser executado em um interpretador com TypeScript na versão 4 ou mais recente, o script acima imprime um erro indicando:

Considerando os algoritmos de substituição de cache mais comuns, Marcos resolverá o problema de desempenho do servidor com o algoritmo:

Diante dessas exigências, ao avaliar os componentes e as arquiteturas de sistemas computacionais mais adequados, Matheus deve escolher a configuração do sistema que inclui:

Se o número hexadecimal de entrada é "3F", o resultado final após a operação de deslocamento à direita, em hexadecimal, é: