Questões de Concurso

Foram encontradas 68.398 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

De acordo com a ABNT ISO IEC 27001, o controle de segurança da informação implementado pela empresa é o:

Para implementar as ações sobre os dados em um ETL, Julia utilizou:

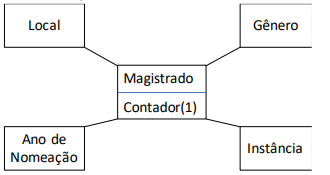

Observe o modelo multidimensional de dados de um Data Warehouse a seguir.

O tipo de modelagem multidimensional empregada é:

A operação OLAP realizada por Julia foi:

Sendo assim, para exibir a DbgAuth, Jacó deve extrair do ID Token os valores dos atributos:

Para solicitar a criação do bucket site.estatico no tjrnS3, João executou na ETDes o comando do mc:

Sendo assim, na primeira abordagem, Carla utilizou como base o algoritmo de machine learning:

A NetJus utiliza o driver de rede Docker:

Para explorar visualmente a especificação da API, a equipe utiliza a ferramenta Swagger:

Luís recorreu à anotação do MapStruct:

Portanto, Amélia utilizou o comando do Git:

Para determinar ao JMeter a execução das duas requisições, Carlos adicionou ao TstBasico dois elementos de teste do tipo:

Com base no OWASP Top Tem, a solução de criptografia adotada pelo COLABORA apresenta uma vulnerabilidade categorizada como:

Com o intuito de executar suas funções da melhor forma, Maria deve:

Considerando o ciclo de vida empregado no TERC, a ETI:

No contexto de um script JavaScript numa página Web, considere o trecho a seguir.

<script>

function teste(x) {

return (x / 2);

}

alert (teste);

</script>

É correto afirmar sobre esse script que:

Um dos algoritmos utilizados nesse tipo de transação é conhecido originalmente como:

- todo brasileiro tem um, e somente um, CPF; - alguns brasileiros têm um, mas somente um, passaporte válido; - alguns brasileiros têm uma, mas somente uma, carteira de motorista (CNH) válida.

A definição correta desses atributos numa tabela relacional normalizada seria: