Questões de Concurso

Foram encontradas 19.558 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

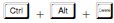

Com relação a noções de informática, julgue o item que se segue.

No Windows 10, o comando  oferece,

entre outras opções, a possibilidade de acesso ao

Gerenciador de Tarefas.

oferece,

entre outras opções, a possibilidade de acesso ao

Gerenciador de Tarefas.

Com relação a noções de informática, julgue o item que se segue.

No Windows, uma opção de backup é fazer apenas a cópia

de segurança das pastas de arquivos, documentos e fotos.

Com relação a noções de informática, julgue o item que se segue.

No Microsoft Word, a opção que permite colar, em um

arquivo, um texto armazenado na área de transferência

chama-se Pincel de Formatação.

Com relação a noções de informática, julgue o item que se segue.

No Explorador de Arquivos do Windows, a opção Compartilhar

permite que um arquivo seja enviado para outro usuário, por

meio de aplicativo de compartilhamento instalado

localmente no computador.

Julgue o item seguinte, relativo a aspectos linguísticos do texto CB4A1-I.

No primeiro período do terceiro parágrafo, o vocábulo

“algo” tem como referente a expressão “a IA aplicada na

educação”.

Julgue o item seguinte, relativo a aspectos linguísticos do texto CB4A1-I.

No primeiro parágrafo, o emprego das aspas tem a finalidade

de destacar a existência de redundância na expressão ‘o uso

humano dos seres humanos’.

A respeito do texto CB4A1-I e das ideias nele veiculadas, julgue o item que se segue.

No texto, é feita uma comparação entre o processo de

aprendizagem intermediado pela IA e aquele

desenvolvido nas escolas, sendo o primeiro considerado

mais personalizado, flexível, inclusivo e envolvente que o

segundo.

A respeito do texto CB4A1-I e das ideias nele veiculadas, julgue o item que se segue.

Depreende-se da leitura do texto que os pesquisadores

participantes da publicação mencionada no segundo

parágrafo acreditam que, nos próximos anos, a IA gerará

benefícios só para a educação.

A respeito do texto CB4A1-I e das ideias nele veiculadas, julgue o item que se segue.

O primeiro período do texto é desenvolvido com base na

suposição de dois cenários extremos: em um deles, os seres

humanos são substituídos pela IA; em outro, as

características humanas dos seres humanos são destacadas.

Julgue o item a seguir, em relação ao processo de negociação de parâmetros criptográficos e múltiplas conexões conforme o protocolo TLS 1.3.

O servidor processa a mensagem ClientHello enviada pelo cliente, entretanto, quem determina os parâmetros apropriados

criptográficos para a conexão é o cliente.

Julgue o item a seguir, em relação ao processo de negociação de parâmetros criptográficos e múltiplas conexões conforme o protocolo TLS 1.3.

O TLS impede a abertura de múltiplas conexões HTTP paralelas.

Acerca de assinatura e certificação digital, julgue o item que se segue.

No caso de um certificado digital com o algoritmo RSA, o tamanho adequado e seguro da chave é de 512 bits.

Julgue o item a seguir, a respeito de estratégia de criptografia para dados em trânsito em uma rede de computadores.

Como solução de verificação de integridade, o algoritmo

MD5 seria uma boa escolha, já que ele é resistente a colisões

e garante confidencialidade.

Julgue o item a seguir, a respeito de estratégia de criptografia para dados em trânsito em uma rede de computadores.

O uso da última versão do TLS é recomendado para a

criação de túneis de comunicação criptografados,

considerando as versões de algoritmos simétricos e

assimétricos seguros.

A respeito das características de um ataque de negação de serviço distribuído, julgue o próximo item.

Em um ataque que envolve a amplificação de dados, o

atacante gera uma mensagem para um elemento falho na

rede e este, por sua vez, gera uma resposta que aumenta o

volume de dados direcionados à vítima.

A respeito das características de um ataque de negação de serviço distribuído, julgue o próximo item.

Um firewall de borda é considerado como o elemento capaz

de fazer a mitigação de ataques DDoS de maneira eficiente,

já que o tráfego da camada de aplicação tem que ser

bloqueado na entrada da rede.

Acerca da segurança de aplicativos web, julgue o item que se segue.

Quando um invasor encontra falhas em um mecanismo de

autenticação, ele pode obter acesso às contas de outros

usuários.

Acerca da segurança de aplicativos web, julgue o item que se segue.

Entre os riscos de segurança incluídos no relatório OWASP

Top 10, a quebra de controle de acesso é um ataque contra

um aplicativo web que analisa a entrada XML.

Acerca da segurança de aplicativos web, julgue o item que se segue.

O uso de componentes com vulnerabilidades conhecidas é

uma das categorias de riscos de segurança do OWASP Top

10 que resulta da desserialização de dados de fontes não

confiáveis.

Em relação a ameaças e vulnerabilidades em aplicações, julgue o próximo item.

Um ataque de cross‐site request forgery é aquele que induz

um usuário a usar acidentalmente suas credenciais para

invocar uma ação indesejada.