Questões de Concurso

Para segurança pública

Foram encontradas 7.588 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

, sendo necessário informar, ainda, o número da partição, como, por exemplo,

, sendo necessário informar, ainda, o número da partição, como, por exemplo,

, seja disponibilizada a informação

, seja disponibilizada a informação

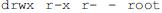

. Nessa situação, é correto afirmar que o grupo

. Nessa situação, é correto afirmar que o grupo  tem permissão para apagar um arquivo do diretório.

tem permissão para apagar um arquivo do diretório.próximos itens.

contém vários logs que reportam os erros e eventos significativos durante a operação desse sistema operacional.

contém vários logs que reportam os erros e eventos significativos durante a operação desse sistema operacional.próximos itens.

próximos itens.

julgue os itens que se seguem.

julgue os itens que se seguem.

julgue os itens que se seguem.

comunicação de dados em redes de computadores.

comunicação de dados em redes de computadores.

comunicação de dados em redes de computadores.

comunicação de dados em redes de computadores.

comunicação de dados em redes de computadores.

sistemas computacionais, bem como à proteção oferecida pela

criptografia para a segurança da informação.

sistemas computacionais, bem como à proteção oferecida pela

criptografia para a segurança da informação.

sistemas computacionais, bem como à proteção oferecida pela

criptografia para a segurança da informação.

sistemas computacionais, bem como à proteção oferecida pela

criptografia para a segurança da informação.

Planejamento, Orçamento e Gestão, julgue os itens a seguir.

Planejamento, Orçamento e Gestão, julgue os itens a seguir.