Questões de Concurso

Foram encontradas 2.599 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Analise as alternativas abaixo contendo tags HTML:

I.<section> - define cada seção do conteúdo;

II.<aside> - define o conteúdo relacionado ao artigo;

III. <command> - Descreve detalhes de um documento ou partes.

Assinale a alternativa correta.

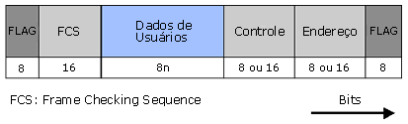

Observe a imagem a seguir:

A imagem acima representa um quadro do tipo:

Observe os passos abaixo:

1. Você cria uma chave de codificação e envia para quem vai te mandar as informações; essa é a chave pública.

2. Mesmo que a chave pública seja de conhecimento geral, apenas o receptor poderá descriptografá-la, pois só ele conhecerá a chave privada.

Assinale a alternativa que indica os passos referentes a implementação de criptografia.