Questões de Concurso

Foram encontradas 42.455 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A criptografia de chaves assimétricas é utilizada na tecnologia de certificados digitais e uma de suas aplicações é implementar assinaturas digitais em documentos.

Ao receber por e-mail um documento assinado digitalmente, o

destinatário poderá garantir sua autenticidade utilizando a

Firewalls são equipamentos de rede ou programas de computador que, por meio do bloqueio seletivo de conexões, baseados em uma política de segurança, buscam proteger redes de computadores.

O tipo de firewall que guarda o estado das conexões ativas,

permitindo apenas a passagem de pacotes que pertençam a

determinadas conexões, é denominado

Uma VPN deve oferecer vários tipos de segurança para manter a conexão e a integridade dos dados.

A suíte de protocolos que possui algoritmos de criptografia

aprimorados, com dois tipos, túnel e transporte, e que pode ser

usado para implementar e proteger conexões VPN é o

Esse comando é o

Considere as afirmativas referentes ao serviço e protocolo DHCP (Dynamic Host Configuration Protocol):

I. No processo de concessão de DHCP o cliente inicializa e transmite a mensagem de descobrimento (DHCPDISCOVER) na rede local;

II. Um servidor DHCP ao conceder um endereço IP para um cliente DHCP pode atribuir também a máscara de sub-rede;

III. A duração da concessão de IP é fixada pela definição do protocolo em 30 minutos, não podendo ser aumentada.

Está correto o que se afirma em

Em um servidor DNS o arquivo de zona consiste das informações de cabeçalho e dos registros de recursos. Considere a seguir uma linha de um arquivo de zona de um servidor DNS:

ftp IN CNAME server01

Este registro tem a função de

No funcionamento do protocolo TCP/IP, os endereços IP foram divididos em classes.

O seguinte endereço pertence à faixa da classe A, é reservado

para loopback e tem por objetivo testar o TCP/IP para

comunicação entre processos na máquina local:

A maioria das tecnologias de rede IEEE 802 utiliza o MAC (Media Access Control) como endereço de rede.

Os endereços MAC são constituídos de

I. O comando Quebra de Seção no modo ‘Próxima Página’ insere uma quebra de seção e inicia a nova seção na página seguinte.

II. O comando Quebra de Seção no modo ‘Contínuo’ insere uma quebra de seção em todas a páginas do texto.

III. O comando Quebra de Seção no modo ´Página Par’ insere uma quebra de seção na próxima página par apenas.

Está correto o que se afirma em

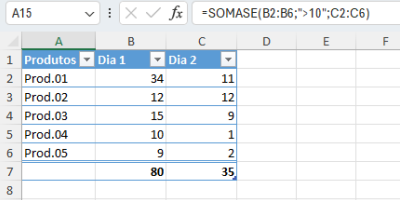

A célula A15, não mostrada na imagem, apresentará o seguinte resultado numérico:

I. O nome DOCUMENTOS#01 é válido para ser atribuído a um arquivo, mas inválido para uma pasta.

II. Uma pasta pode conter outras pastas, mas limitada a 64 pastas.

III. Selecionar um arquivo da Área de Trabalho e usar a combinação de teclas SHIFT-DEL oferece a opção de excluir permanentemente este arquivo.

Está correto o que se afirma em

A lista que mostra tipos de memória ordenadas das que normalmente apresentam menor capacidade e menor tempo de acesso para as que normalmente apresentam maior capacidade e maior tempo de acesso é:

Haverá condenação em honorários sucumbenciais em caso de improcedência da ação de improbidade se