Questões de Concurso

Foram encontradas 49.234 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

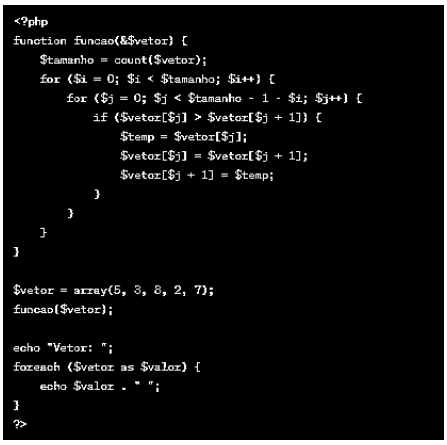

Qual será o valor de saída do vetor após a execução do seguinte código PHP?

Considere as entidades Cliente, Pedido e Produto, com os seguintes atributos e relacionamentos:

Entidades:

- Cliente (ID, Nome, E-mail)

- Pedido (ID, Data, ClienteID)

- Produto (ID, Nome, Preço)

Relacionamentos:

- Um cliente pode fazer muitos pedidos (1:N)

- Um pedido pode conter muitos produtos (N:M)

Qual é a forma de mapear o relacionamento entre as

entidades pedido e produto em um diagrama Entidade-Relacionamento para o modelo relacional?

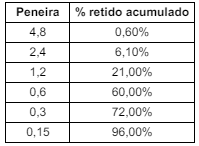

A tabela acima representa o ensaio de granulometria realizado em uma porção de areia. Qual é o valor aproximado do módulo finura?

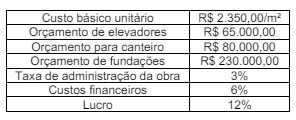

Qual é o valor (por metro quadrado) de uma construção de 1500 m2?