Questões de Concurso

Para educação

Foram encontradas 99.386 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

• Adicionar um documento ao final da fila.

• Remover o primeiro documento da fila (o próximo a ser impresso).

• Remover todos os documentos após um certo documento, cancelando suas impressões subsequentes.

Sabendo que uma lista em Python tem complexidade O(n) para algumas operações, qual das seguintes operações consome menos tempo de processamento?

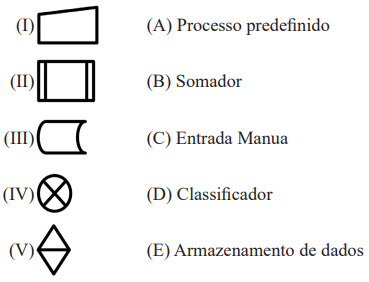

Dados os símbolos a seguir, relacione-os às suas definições e escolha a alternativa que representa o relacionamento correto:

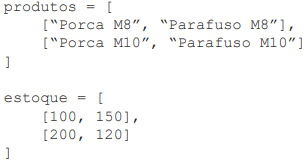

Diariamente, é atualizado um vetor que contém a quantidade de pedidos solicitados ao almoxarifado para cada item, sendo os dois primeiros itens do vetor correspondentes aos respectivos dois itens da primeira linha da matriz estoque, e os dois itens subsequentes correspondentes aos itens da segunda linha de estoque:

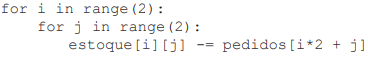

O código abaixo é executado no final do dia:

Após a execução do código, qual será o estado final da matriz de estoque?

Assinale a alternativa correta para o serviço apresentado acima:

Uma das formas de mitigar, ou de eliminar essa interceptação de dados, é utilizar o protocolo de redes do modelo TCP/IP, chamado HTTPS (Hypertext Transfer Protocol Secure), que assegura que todo o tráfego de informações entre um cliente e um servidor sejam criptografado.

Sobre o protocolo HTTPS, assinale a alternativa correta sobre qual o número da porta padrão deste protocolo no modelo TCP/IP.