Questões de Concurso

Sobre noções de informática para iades

Foram encontradas 387 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

C:\Downloads

C:\Downloads\Aulas

C:\Downloads\Projetos

C:\Downloads\Projetos\Casa Nova

Com relação à estrutura das pastas e subpastas apresentada, e considerando que todas as pastas estão configuradas para permitir a escrita e a leitura para todos os usuários, bem como guardar arquivos, assinale a alternativa correta.

Cloud computing, ou computação em nuvem, é um modelo recente de computação que permite ao usuário acessar uma grande variedade de aplicações e serviços em qualquer lugar, independentemente da plataforma, pela internet.

O tipo de nuvem no qual os recursos são alocados em um servidor dentro da própria empresa ou em um servidor terceirizado, para uso exclusivo, é denominado nuvem

Determinado gestor está elaborando um relatório com as

atividades realizadas por diferentes arquitetos em certo

projeto (P1, P2, P3 etc.), no mês de agosto. A imagem

apresentada mostra uma planilha MS Excel 2016, versão em

português, utilizada em parte do relatório.

Determinado gestor está elaborando um relatório com as

atividades realizadas por diferentes arquitetos em certo

projeto (P1, P2, P3 etc.), no mês de agosto. A imagem

apresentada mostra uma planilha MS Excel 2016, versão em

português, utilizada em parte do relatório.

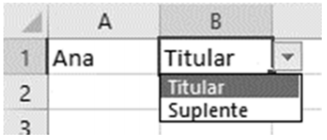

Certo técnico em informática do CAU/RO recebeu uma planilha Excel (2016, em português) com todos os conselheiros listados na coluna A, classificados de A a Z. Foi-lhe solicitado que, em cada célula da coluna B, fosse criada uma lista suspensa com as opções Titular e Suplente, de forma que o futuro gestor da planilha pudesse indicar a respectiva função do conselheiro da coluna A, conforme o exemplo da imagem apresentada.

Acerca dessa situação hipotética, é correto afirmar que, para

se criar a lista suspensa solicitada ao técnico,

Considere hipoteticamente que Pedro sofreu ataque de um malware que executou ações maliciosas, comprometendo a privacidade e a segurança do computador, ao monitorar e capturar informações inseridas nos navegadores e nos programas.

Com base nas informações apresentadas, o ataque sofrido condiz com ações de um

Considere que uma planilha MS Excel 2016, em português, está preenchida da seguinte forma:

• célula F4 – preenchida com o texto “Data:”, no formato Texto, e alinhada à direita; • célula G4 – cor de preenchimento azul, bordas externas e formato Número; • célula H4 – vazia, sem formatação.O que ocorrerá se essas três células forem mescladas e centralizadas?

[28/6/2017] Os smartphones ultrapassaram os computadores como o principal dispositivo usado para acessar notícias no Brasil pela primeira vez esse ano, de acordo com um relatório acerca de notícias digitais do Reuters Institute for the Study of Journalism da Universidade de Oxford, na Inglaterra, nesta quarta-feira.

A pesquisa internacional, feita com mais de 70 mil pessoas em 36 mercados, indicou que o uso de dispositivos móveis para ler notícias nas regiões urbanas no Brasil chegou a 65%, superando a participação de computadores, que aparece com 62%. Em todo o mundo, 56% dos entrevistados citaram ter usado o smartphone na semana anterior para ler notícias, enquanto a taxa foi de 58% para os computadores.

Disponível em: <https://oglobo.globo.com>. Acesso em: 9 jul. 2018, com adaptações.

Com relação aos smartphones, é correto afirmar que

O termo malwares, utilizado para se referir a programas maliciosos, nasceu da combinação das palavras, de língua inglesa, malicious e software.

Há um tipo de malware, normalmente recebido como um “presente” (por exemplo, um cartão virtual), que possibilita uma maneira de acesso remoto ao computador após a infecção e, além de executar as funções para as quais foi projetado, executa também outras funções normalmente danosas e sem o conhecimento dos usuários.

O malware descrito é denominado de

Programa malicioso que tem como finalidade registrar e armazenar tudo o que é digitado pelo usuário, quase sempre a fim de capturar, por exemplo, senhas de acesso ou números de cartões de crédito.

As informações apresentadas descrevem o programa denominado