Questões de Concurso

Comentadas sobre noções de informática para agente de polícia federal

Foram encontradas 58 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Acerca de computação na nuvem (cloud computing), julgue o item subsequente.

As desvantagens da cloud computing incluem a inflexibilidade relativa ao provisionamento de recursos computacionais: é necessário estabelecê-los no momento da contratação e não há possibilidade de ajustes de escala, de acordo com a evolução das necessidades, no mesmo contrato.

Acerca de computação na nuvem (cloud computing), julgue o item subsequente.

A PaaS (plataforma como um serviço) contém os

componentes básicos da IT na nuvem e oferece o mais alto

nível de flexibilidade e de controle de gerenciamento sobre

os recursos de tecnologia da informação no que diz respeito

a cloud computing.

Com referência a conceitos de proteção e de segurança, julgue o item subsecutivo.

Denomina-se backdoor a situação em que um usuário sofre

um ataque, seus dados são criptografados, ficam inacessíveis

e, então, exige-se desse usuário o pagamento de resgate para

o restabelecimento do acesso a seus dados.

Com referência a conceitos de proteção e de segurança, julgue o item subsecutivo.

Caso o usuário tenha recebido um conjunto de arquivos com

trojan em seu conteúdo e esses arquivos estejam em uma

mídia de armazenamento local em sua estação de trabalho,

recomenda-se a utilização de IDS (intrusion detection

system) para a realização da limpeza dos arquivos.

No que se refere a redes de computadores, julgue o item que se segue.

A pilha de protocolos TCP/IP de cinco camadas e a pilha do

modelo de referência OSI têm, em comum, as camadas

física, de enlace, de rede, de transporte e de aplicação.

No que se refere a redes de computadores, julgue o item que se segue.

Na comunicação entre dois dispositivos na Internet, o

protocolo IP especifica o formato dos pacotes que trafegam

entre roteadores e sistemas finais.

A respeito de Internet e de intranet, julgue o item a seguir.

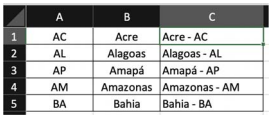

Se um usuário recebesse a planilha Excel a seguir somente

com os dados contidos nas colunas A e B e necessitasse

preencher a coluna C, em vez de digitar manualmente os

dados, ele poderia, para fazer o referido preenchimento,

digitar o conteúdo “Acre - AC” na célula C1; selecionar a

célula C1; e acionar o botão  na guia dados.

na guia dados.

A respeito de Internet e de intranet, julgue o item a seguir.

No Linux, o comando pwd é utilizado para realizar a troca de senha das contas de usuários do sistema, ação que somente pode ser realizada por usuário que tenha determinados privilégios no ambiente para executá-la.

A respeito de Internet e de intranet, julgue o item a seguir.

Se, quando do acesso ao sítio https://www.gov.br/pf/pt-br na

versão mais recente do Google Chrome, for visualizado o

ícone de um cadeado cinza  ao lado da URL, o símbolo

em questão estará sinalizando que esse ambiente refere-se à

intranet da Polícia Federal.

ao lado da URL, o símbolo

em questão estará sinalizando que esse ambiente refere-se à

intranet da Polícia Federal.

A respeito de Internet e de intranet, julgue o item a seguir.

A versão atual do Google Chrome dispõe de recurso que

permite avisar o usuário sobre a possibilidade de ele estar

utilizando uma combinação de senha e de nome de usuário

comprometida em um vazamento de dados em um sítio ou

em um aplicativo de terceiros.

A respeito de Internet e de intranet, julgue o item a seguir.

A forma correta para pesquisar no Google a correspondência

exata da frase “crime organizado”, exclusivamente no sítio

pf.gov.br, é "crime organizado" in pf.gov.br.

Julgue o item subsequente, relativo a redes de computadores.

As redes de computadores podem ser classificadas, pela sua

abrangência, em LAN (local area network), MAN

(metropolitan area network), e WAN (wide area network).

Acerca de redes de comunicação, julgue o item a seguir.

A conexão de sistemas como TVs, laptops e telefones celulares

à Internet, e também entre si, pode ser realizada com o uso de

comutadores (switches) de pacotes, os quais têm como função

encaminhar a um de seus enlaces de saída o pacote que está

chegando a um de seus enlaces de entrada.

Na versão 2013 do PowerPoint do Microsoft Office Professional, é possível abrir arquivos no formato .odp, do Impress do BrOffice; contudo, não é possível exportar ou salvar arquivos .pptx originais do PowerPoint como arquivos .odp.

A respeito da utilização de tecnologias, ferramentas, aplicativos e procedimentos associados a Internet/intranet, julgue o item seguinte.

Nas aplicações multimídia, os fluxos de dados podem conter

áudio, vídeo e metadados que viabilizam a sincronização

de áudio e vídeo. Cada um desses três fluxos pode ser

manipulado por diferentes programas, processos ou hardwares,

mas, para que os fluxos de dados de determinada aplicação

multimídia sejam qualitativamente otimizados na transmissão

ou no armazenamento, eles devem ser encapsulados juntos, em

um formato de contêiner.

A respeito da utilização de tecnologias, ferramentas, aplicativos e procedimentos associados a Internet/intranet, julgue o item seguinte.

Nas aplicações de transferência de arquivos por fluxo contínuo,

os dados são transferidos como uma série de blocos precedidos

por um cabeçalho especial de controle.

Nas ferramentas de busca, o indexador é o programa que navega autonomamente pela Internet, localizando e varrendo os documentos em busca de palavras-chaves para compor a base de dados da pesquisa.

Julgue o próximo item, a respeito de proteção e segurança, e noções de vírus, worms e pragas virtuais.

A superexposição de dados pessoais nas redes sociais facilita

o furto de identidade ou a criação de identidade falsa com

dados da vítima, identidades essas que podem ser usadas para

atividades maliciosas tais como a realização de transações

financeiras fraudulentas, a disseminação de códigos maliciosos

e o envio de mensagens eletrônicas falsas por email ou redes

sociais.

Julgue o próximo item, a respeito de proteção e segurança, e noções de vírus, worms e pragas virtuais.

Na autenticação em dois fatores, necessariamente, o primeiro

fator de autenticação será algo que o usuário possui — por

exemplo, um token gerador de senhas — e o segundo,

alguma informação biométrica, como, por exemplo, impressão

digital ou geometria da face reconhecida.

Julgue o próximo item, a respeito de proteção e segurança, e noções de vírus, worms e pragas virtuais.

A infecção de um sistema por códigos maliciosos pode ocorrer

por meio da execução de arquivos infectados obtidos

de anexos de mensagens eletrônicas, de mídias removíveis,

de páginas web comprometidas, de redes sociais ou

diretamente de outros equipamentos.