Questões de Concurso

Sobre noções de informática para técnico de enfermagem

Foram encontradas 2.408 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Nesse sentido, analise as seguintes afirmações.

I. No Windows Explorer, para criar uma nova pasta, basta pressionar Ctrl + Shift + P.

II. No Gerenciador de Tarefas é possível visualizar os aplicativos em execução bem como o consumo de CPU e memória de cada aplicativo.

III. O atalho para abrir o Gerenciador de Tarefas do Windows 7 é Alt + Shift + Esc.

Está(ão) CORRETO(S):

Analise as seguintes afirmações sobre características e funcionalidades do Mozilla Thunderbird.

I. O Thunderbird suporta criptografia de email de ponta a ponta, e utiliza o protocolo SFTP para realizar tal operação.

II. O usuário pode usar os atalhos Ctrl + N ou Ctrl + M para criar uma nova mensagem.

III. O Thunderbird usa um filtro adaptativo que aprende com as ações do usuário quais mensagens são legítimas e quais são spam.

Está(ão) CORRETO(S):

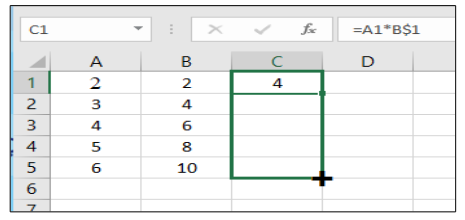

De acordo com a figura, assinale a alternativa que apresenta os valores exibidos nas células da planilha após a conclusão da ação.

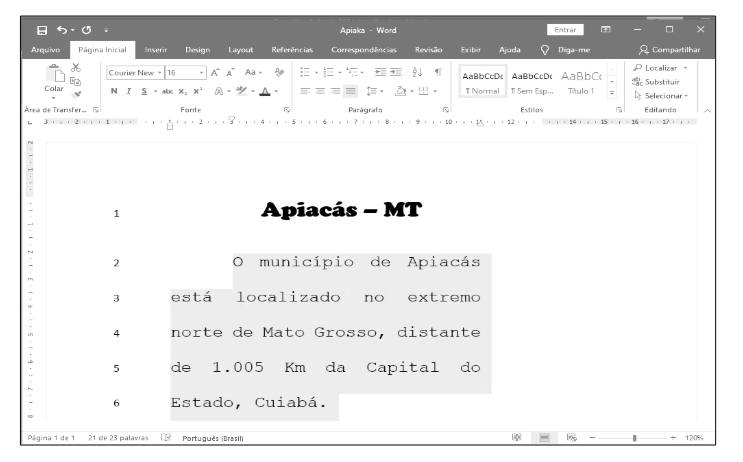

Sobre o documento, analise as afirmativas.

I. A margem direita da página é de 2 cm e a margem esquerda é de 1 cm. II. O arquivo foi salvo com o nome Apiaka. III. O recuo da primeira linha do parágrafo selecionado é de 2 cm. IV. O título do texto (linha 1) está formatado com a fonte Courier New, tamanho 16.

Estão corretas as afirmativas

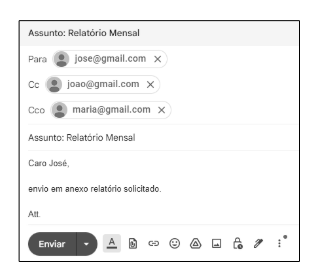

Sobre a figura, assinale a alternativa que descreve corretamente o que ocorre após o remetente clicar no botão Enviar.

A figura abaixo apresenta a caixa de pesquisa do Google (www.google.com.br) prestes a ser preenchida para executar uma busca.

Qual o preenchimento mais adequado da figura para se pesquisar resultados sobre o Rio Apiacás,

excluindo-se a palavra município?

Sobre a figura, analise as afirmativas

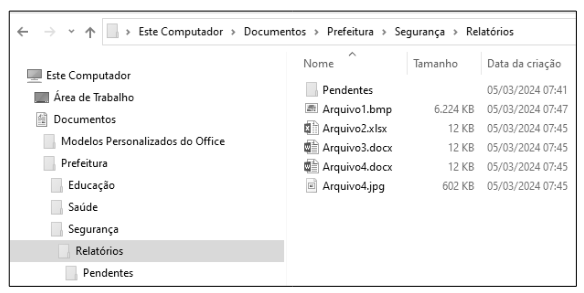

I. O layout de exibição utilizado na pasta Relatórios é Detalhes e o Arquivo1.bmp possui tamanho superior a 6 MB (megabyte).

II. A pasta Relatórios possui dois arquivos com o mesmo nome (Arquivo4), porém um é do tipo documento do Microsoft Word e o outro do tipo JPG.

III. A pasta Relatórios é conteúdo (subpasta) da pasta Segurança, que por sua vez é conteúdo (subpasta) da pasta Prefeitura.

IV. Arquivo2.xlsx é um arquivo do tipo planilha do Microsoft Excel.

Estão corretas as afirmativas

Para selecionar vários arquivos sequenciais, pode-se clicar com o botão esquerdo (principal) do mouse no primeiro arquivo da sequência e, em seguida, clicar no último arquivo da sequência mantendo-se a tecla ____________ pressionada.

Entretanto, para selecionar vários arquivos aleatórios (intercalados) pode-se clicar em cada um deles com o botão esquerdo (principal) do mouse mantendo-se a tecla _________ pressionada.

Assinale a alternativa que preenche correta e respectivamente as lacunas.

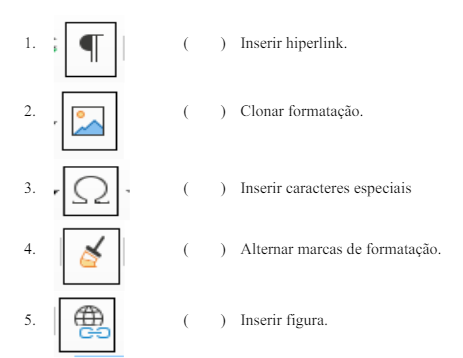

De acordo com a figura, assinale a alternativa que associa corretamente a numeração com a região correspondente.

( ) Engenharia social é a área que estuda o desenvolvimento de redes sociais, que são estruturas integradas por pessoas, organizações ou entidades conectadas entre si por meio de um software aplicativo.

( ) Phishing é um tipo de fraude na qual o golpista tenta obter informações pessoais e financeiras do usuário e procura induzi-lo a seguir passos que facilitem a efetivação de golpes.

( ) Em caso de golpes virtuais, em especial naqueles de perda financeira e de furto de identidade, não é recomendado registrar boletim de ocorrência (B. O.) junto à autoridade policial.

( ) Ao fazer contato com instituições em redes sociais, como serviços de atendimento ao cliente, é indicado verificar se o perfil é legítimo, para não entregar dados a golpistas que criam perfis falsos.

Assinale a sequência correta.

Marque a sequência correta.

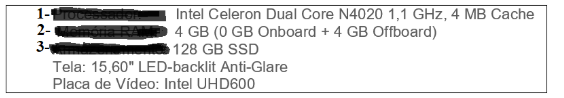

De acordo com a figura, qual a associação mais adequada de cada número com o termo indicado?

I- A Memória RAM (Random Access Memory) é uma forma de memória volátil utilizada pelo computador para armazenar temporariamente dados e instruções necessárias para a execução de programas e processos em andamento.

II- A memória EEPROM (Electrically Erasable Programmable Read-Only Memory) é um tipo de memória não volátil, que permite a leitura e a gravação de dados eletricamente.

III- Os SSDs (Solid State Drives) são conhecidos por seu armazenamento volátil, o que significa que os dados neles armazenados são suscetíveis a desaparecer sempre que o dispositivo é desligado.

IV- A memória cache, em seus diferentes níveis, atua como um dispositivo de armazenamento permanente de dados, mantendo informações mesmo quando o computador é desligado, proporcionando uma rápida inicialização do sistema durante a próxima inicialização.

Está CORRETO o que se afirma apenas em:

I- Utilizar um gerenciador de senhas é uma prática recomendada para aumentar a segurança on-line, pois permite armazenar senhas complexas e únicas para cada serviço, facilitando a gestão e reduzindo o risco de comprometimento de contas devido às senhas fracas ou reutilizadas.

II- A anotação de senhas em locais físicos, como papéis ou cadernos, é uma prática segura e recomendada, pois proporciona fácil acesso às senhas sem a necessidade de memorização, facilitando a gestão de contas on-line.

III- Sites seguros geralmente utilizam o protocolo HTTPS (Hypertext Transfer Protocol Secure), o qual criptografa a comunicação entre o navegador do usuário e o servidor, proporcionando uma camada adicional de segurança para as informações transmitidas, como dados pessoais e senhas.

IV- Ao navegar na internet, é possível infectar o computador com vírus se o usuário acessar sites maliciosos, clicar em links suspeitos ou baixar arquivos de fontes não confiáveis.

Está CORRETO o que se afirma apenas em: