Questões de Concurso

Sobre noções de informática

Foram encontradas 59.655 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I- A engenharia social só pode ser realizada por hackers altamente qualificados e técnicos, excluindo assim qualquer possibilidade hackers de ser empregada por indivíduos comuns.

II- A engenharia social é uma técnica utilizada para manipular pessoas a fim de obter informações confidenciais ou acesso não autorizado a sistemas.

III- A engenharia social é um método exclusivo de ataque cibernético que não envolve interação humana.

IV- Os ataques de engenharia social podem ocorrer por meio de diversos canais, como e-mails, telefonemas, mensagens de texto e redes sociais.

É CORRETO o que se afirma apenas em:

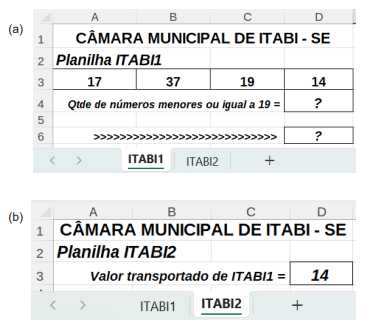

Nessas condições, são mostrados um número em D4 e um conteúdo em D6 da planilha ITABI1 e a fórmula inserida em D4 de ITABI2 são, respectivamente:

Esse atalho de teclado é:

Acerca do programa de navegação Mozilla Firefox, em sua versão mais atual, dos conceitos de organização e de gerenciamento de programas e das noções de vírus, worms e pragas virtuais, julgue o item a seguir.

Cryptojacking é um tipo de malware que tenta assustar os usuários para que tomem alguma ação, como pagar por um software inútil.

Acerca do programa de navegação Mozilla Firefox, em sua versão mais atual, dos conceitos de organização e de gerenciamento de programas e das noções de vírus, worms e pragas virtuais, julgue o item a seguir.

Na técnica conhecida como pretexting, o atacante passa‑se por alguém que a vítima conhece ou em quem ela confia e utiliza‑se desse pretexto para obter informações, como dados bancários.

Acerca do programa de navegação Mozilla Firefox, em sua versão mais atual, dos conceitos de organização e de gerenciamento de programas e das noções de vírus, worms e pragas virtuais, julgue o item a seguir.

Além de permitir a edição de texto, o programa Adobe Acrobat Reader também permite, gratuitamente, que o usuário edite imagens em formato JPEG.

Acerca do programa de navegação Mozilla Firefox, em sua versão mais atual, dos conceitos de organização e de gerenciamento de programas e das noções de vírus, worms e pragas virtuais, julgue o item a seguir.

No Mozilla Firefox, é possível utilizar o recurso Navegação Privativa para navegar sem que o histórico de navegação ou os cookies sejam armazenados após o fechamento da janela.

Acerca do programa de navegação Mozilla Firefox, em sua versão mais atual, dos conceitos de organização e de gerenciamento de programas e das noções de vírus, worms e pragas virtuais, julgue o item a seguir.

O Mozilla Firefox possui um modo exclusivo chamado

Leitura Offline, disponível em  que permite visualizar páginas da web salvas sem

precisar de conexão à Internet.

que permite visualizar páginas da web salvas sem

precisar de conexão à Internet.

Quanto aos tipos de computadores, ao sistema operacional Windows 11 e aos conceitos de redes de computadores, julgue o item a seguir.

Os ícones do Windows 11 são todos monocromáticos, sem cores ou detalhes visuais, para proporcionar uma experiência visual simplificada.

Quanto aos tipos de computadores, ao sistema operacional Windows 11 e aos conceitos de redes de computadores, julgue o item a seguir.

Os supercomputadores conseguem realizar cálculos extremamente complexos e rápidos.