Questões de Concurso

Sobre noções de informática

Foram encontradas 60.123 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Das alternativas abaixo, aponte a que melhor descreve o procedimento mais utilizado para iniciar uma lista numerada pelo número 5 em um documento do Word?

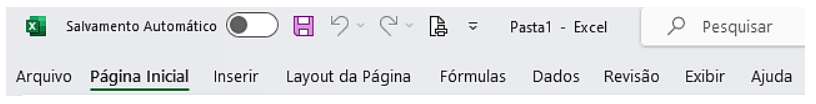

Escolha, entre as alternativas abaixo, a que melhor define uma forma, no Excel do Office 365, de usar a função MÉDIA combinada com a função SEERRO em um conjunto de células que inclui alguns erros.

Escolha, entre as alternativas abaixo, a que melhor define a forma padrão com que o Excel do Office 365 trata a cópia de uma célula com a fórmula =SOMA(A1:A3) para outra célula, em outra coluna na mesma linha.

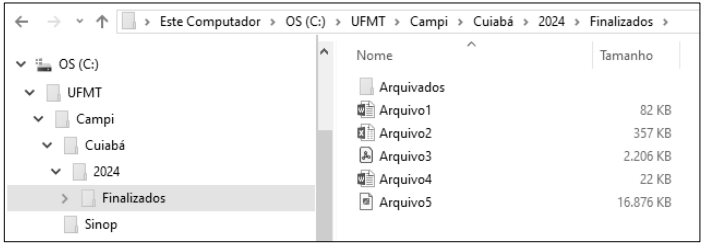

Sobre a figura, analise as afirmativas.

I. O layout de exibição selecionado para a pasta Finalizados é detalhes.

II. Arquivo3 e Arquivo5 juntos possuem mais de 19 GB (gigabytes).

III. Arquivo2 é do tipo documento do Microsoft Word.

IV. A pasta Sinop é conteúdo (subpasta) da pasta Campi.

Estão corretas as afirmativas

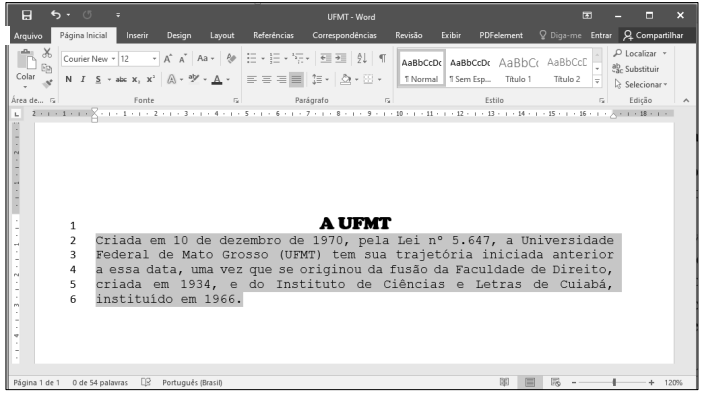

Sobre a figura, marque V para as afirmativas verdadeiras e F para as falsas.

( ) O título do texto (linha 1) está formatado com a fonte Courier New, tamanho 12.

( ) A margem esquerda e a margem superior do documento estão, ambas, configuradas para 2 cm.

( ) O alinhamento do parágrafo selecionado (linhas 2 a 6) é Justificado e o alinhamento do título (linha 1) é Centralizado.

( ) O documento foi salvo com o nome de arquivo UFMT e o nível de zoom está ajustado para 120%.

Assinale a sequência correta.

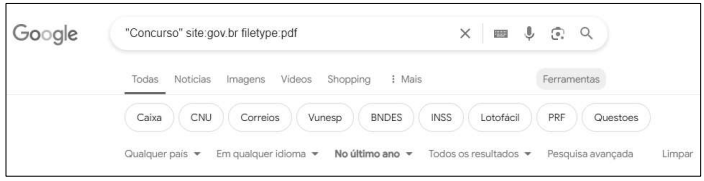

De acordo com a figura, quais serão os resultados apresentados após se clicar no botão pesquisar?

( ) Códigos maliciosos são programas que executam ações danosas e atividades maliciosas em um dispositivo, sendo muitas vezes chamados genericamente de vírus, mas existem diversos tipos com características próprias.

( ) Rootkit é um conjunto de programas e técnicas antimalware que possibilita detectar e remover a presença de um invasor ou de um código malicioso em um dispositivo comprometido.

( ) Existem aplicativos que se passam por legítimos, mas que, na verdade, possuem códigos maliciosos e, por esse motivo, recomenda-se sempre instalar aplicativos recebidos via mensagens de e-mail e/ou links.

( ) O Worm é um malware que se propaga automaticamente pelas redes, explorando vulnerabilidades nos sistemas e aplicativos instalados e enviando cópias de si mesmo de dispositivo para dispositivo.

Assinale a sequência correta.

Sobre o anúncio, analise as afirmativas

I. A capacidade de memória secundária do computador é de 8 gigabytes.

II. O sistema operacional instalado no computador é o Windows 11.

III. O processador do computador é da marca Intel, modelo Core i3.

IV. A capacidade de memória principal do computador é de 512 gigabytes.

Estão corretas as afirmativas

I. O Windows é um sistema operacional multitarefa que permite a execução de múltiplos aplicativos simultaneamente.

II. O firewall do Windows é uma ferramenta utilizada para proteger o sistema contra acessos não autorizados provenientes da internet ou de outras redes.

III. A instalação de um antivírus é opcional no Windows, uma vez que o sistema já possui proteção nativa suficiente contra todas as ameaças conhecidas.

Julgue o item subsequente.

O Google Classroom é uma plataforma que facilita a aplicação de métodos de ensino a distância de maneira simples, eficaz e unificada. Essa plataform é adequada tanto para instituições educacionais quanto para empresas, pois proporciona um ambiente online onde professores, alunos e equipes podem interagir de forma organizada e eficiente. Uma das grandes vantagens do Google Classroom é sua capacidade de oferecer feedbacks personalizados.

Julgue o item subsequente.

Worms são programas instalados em um computador sem o conhecimento do usuário durante a execução de outro software. Eles capturam informações sobre o usuário, como padrões de navegação e senhas, e as enviam remotamente para outro computador.

A segurança da informação é crítica em ambientes de rede, sendo essencial compreender as ameaças e medidas de proteção. Avalie as afirmativas abaixo e selecione a alternativa correta.

1. Os vírus de computador são programas maliciosos que se anexam a arquivos executáveis e se replicam quando o arquivo infectado é executado, podendo causar danos como exclusão de dados e corrupção de sistemas (Skoudis, 2022).

2. Os worms são programas maliciosos que se replicam automaticamente através de redes, explorando vulnerabilidades em sistemas operacionais e softwares sem a necessidade de interação do usuário, e podem causar sobrecarga de rede e queda de sistemas (Grimes, 2022).

3. Os ransomwares são um tipo de malware que criptografa os dados da vítima e exige um pagamento de resgate para a liberação das informações, sendo uma ameaça crescente com numerosos ataques de grande escala registrados em 2022 (Kaspersky, 2023).

4. Os firewalls são dispositivos ou programas que controlam o tráfego de rede com base em regras de segurança predefinidas, protegendo redes privadas de acessos não autorizados e ataques externos, sendo essenciais na proteção de redes corporativas (Northcutt, 2022).

5. A utilização de autenticação multifator (MFA) é uma medida de segurança que combina dois ou mais fatores de verificação para garantir que somente usuários autorizados possam acessar sistemas e dados sensíveis, reduzindo significativamente o risco de acesso não autorizado (Microsoft, 2023).

Alternativas:

Os programas de navegação são essenciais para acessar e interagir com conteúdos na Internet. Avalie as afirmativas abaixo e selecione a alternativa correta.

1. O Microsoft Internet Explorer, embora descontinuado, foi substituído pelo Microsoft Edge, que utiliza o motor de renderização Chromium, o mesmo do Google Chrome, proporcionando maior compatibilidade e desempenho (Microsoft, 2023).

2. O Mozilla Firefox é conhecido por sua flexibilidade e segurança, permitindo a instalação de extensões que melhoram a funcionalidade do navegador e oferecendo suporte a padrões web modernos como WebAssembly e WebRTC (Mozilla, 2023).

3. O Google Chrome utiliza o motor de renderização Blink, derivado do WebKit, e é reconhecido por seu desempenho rápido e integração com os serviços do Google, além de contar com atualizações frequentes que incluem correções de segurança (Google, 2023).

4. Todos os navegadores modernos implementam protocolos de segurança como HTTPS, que garantem a criptografia dos dados transmitidos entre o usuário e o servidor, sendo este um requisito fundamental para a navegação segura na web (IETF, 2023).

5. A navegação privada, disponível em navegadores como Mozilla Firefox e Google Chrome, impede que o histórico de navegação, cookies e dados de formulários sejam armazenados no dispositivo, garantindo anonimato total ao usuário (Mozilla, 2023).

Alternativas:

Redes de computadores são fundamentais para a comunicação e compartilhamento de recursos. Avalie as afirmativas abaixo e selecione a alternativa correta.

1. As redes de computadores podem ser classificadas em LAN (Local Area Network), MAN (Metropolitan Area Network) e WAN (Wide Area Network), de acordo com a extensão geográfica e o alcance dos seus dispositivos (Tanenbaum, 2015).

2. A topologia de rede refere-se à disposição física ou lógica dos dispositivos conectados, podendo ser em estrela, barramento, anel ou malha (Stallings, 2016).

3. O protocolo TCP/IP (Transmission Control Protocol/Internet Protocol) é a base para a comunicação na Internet e nas redes locais, garantindo a integridade e a entrega correta dos pacotes de dados (Kurose & Ross, 2017).

4. Os switches são dispositivos de rede que operam na camada de enlace do modelo OSI, direcionando pacotes de dados entre dispositivos dentro de uma mesma sub-rede com base nos endereços IP (Stallings, 2016).

5. O DNS (Domain Name System) traduz endereços IP em nomes de domínio amigáveis ao usuário, facilitando a navegação na Internet (Mockapetris, 1987).

Alternativas:

Os editores de planilhas são ferramentas poderosas para a organização, análise e visualização de dados. Avalie as afirmativas abaixo e selecione a alternativa correta.

1. O Microsoft Excel oferece uma ampla gama de funções financeiras, estatísticas e matemáticas, permitindo a criação de fórmulas complexas para análise de dados (Walkenbach, 2019).

2. O LibreOffice Calc suporta a criação de gráficos dinâmicos e a utilização de funções avançadas, similar ao Microsoft Excel (McFedries, 2020).

3. O formato padrão de salvamento do Microsoft Excel é XLSX, enquanto o LibreOffice Calc utiliza o formato ODS (Open Document Spreadsheet) (Tyson, 2018).

4. O Microsoft Excel possui recursos de análise de dados como Tabelas Dinâmicas e o suplemento Análise de Dados, que não são suportados pelo LibreOffice Calc (O'Leary & O'Leary, 2019).

5. O LibreOffice Calc oferece suporte para a criação de macros em VBA (Visual Basic for Applications), permitindo automação de tarefas e integração com outras aplicações do Microsoft Office (Wallace, 2017).

Alternativas:

Os sistemas operacionais são essenciais para o funcionamento de computadores, servindo como interface entre o hardware e o usuário. Avalie as afirmativas abaixo e selecione a alternativa correta.

1. O sistema operacional Windows utiliza o sistema de arquivos NTFS (New Technology File System), que oferece suporte a permissões de segurança, cotas de disco e criptografia (Tanenbaum, 2015).

2. No ambiente Linux, o sistema de arquivos ext4 é amplamente utilizado, suportando grandes volumes de dados e oferecendo funcionalidades como journaling, que previne corrupção de dados em caso de falha do sistema (Silberschatz, Galvin & Gagne, 2018).

3. A linha de comando do Windows, conhecida como PowerShell, permite a execução de scripts e comandos avançados para administração do sistema, sendo mais poderosa que o terminal bash do Linux (Stallings, 2016).

4. No Linux, a gestão de pacotes é realizada por meio de ferramentas como APT (Advanced Package Tool) e YUM (Yellowdog Updater, Modified), que facilitam a instalação, atualização e remoção de softwares (Nemeth, Snyder & Hein, 2017).

5. O sistema de permissões do Linux segue o modelo de usuário-grupo-outros, enquanto o Windows utiliza um modelo de controle de acesso baseado em listas de controle de acesso (ACLs) (Schulz, 2019).

Alternativas: