Questões de Concurso

Sobre noções de informática

Foram encontradas 60.131 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Qual é o procedimento correto para alterar o tamanho do slide no PowerPoint?

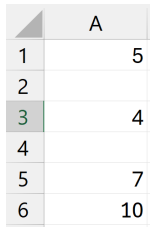

[Questão Inédita] Considere uma planilha do Microsoft Excel 365 preenchida com os seguintes valores:

Com base na imagem exibida, que mostra o intervalo de células de A1 até A6, em que as

células A2 e A4 estão vazias, qual fórmula deve ser utilizada para contar o número de

células vazias nesse intervalo?

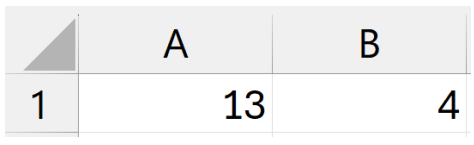

[Questão Inédita] Considere uma planilha do Microsoft Excel 365 preenchida com os seguintes valores:

O valor retornado pela fórmula =MOD(A1;B1) ao ser inserida na célula A2 é