Questões de Concurso

Sobre noções de informática

Foram encontradas 60.131 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Para salvar um arquivo dentro do ambiente do Microsoft Word, é necessário clicar em arquivo > salvar, escolher ou navegar até uma pasta, digitar um nome para o documento na caixa nome do arquivo e, finalmente, clicar em salvar.

Uma webcam, geralmente conectada diretamente a um computador, é um tipo de câmera de vídeo. Trata-se de um dispositivo de hardware de entrada, responsável por capturar imagens e vídeos.

São elementos de gráficos do Excel: o eixo horizontal (categoria) e o eixo vertical (valor) do gráfico; o título de gráfico; rótulo e tabela de dados; linhas de grade e legenda do gráfico.

Para realizar uma soma dentro do ambiente do Microsoft Excel, deve-se clicar sobre uma célula em branco. Por fim, é essencial digitar =[número]+[número] e pressionar “F5”.

O armazenamento em nuvem (Cloud Storage) utiliza servidores remotos para armazenar dados, como arquivos, informações empresariais, vídeos ou imagens. Os usuários fazem upload dos dados para os servidores por meio de uma conexão de internet, que então são salvos em uma máquina virtual hospedada em um servidor físico.

O Worms é um software nocivo que se instala em um computador sem que o usuário esteja ciente de sua ameaça. Pode ser originário de fontes aparentemente confiáveis, como anexos de e-mail, atualizações de software falsas ou pop-ups com ofertas de download.

No Word, é possível localizar e substituir texto, palavras, frases, formatação, marcas de parágrafo e outros itens. Além disso, é possível localizar e substituir formas de substantivos, adjetivos ou verbos. O atalho para localizar é Ctrl+L e para substituir é Ctrl+U.

(1) Placa de rede.

(2) Placa de vídeo.

(3) Placa de som.

( ) Dispositivo responsável por processar e gerar sinais de áudio, permitindo a reprodução de sons e música em um computador.

( ) Componente que controla a comunicação de dados entre o computador e outros dispositivos em uma rede, facilitando a transferência de informações.

( ) Hardware encarregado de processar e exibir informações visuais, sendo crucial para a qualidade gráfica em jogos, vídeos e aplicativos visuais.

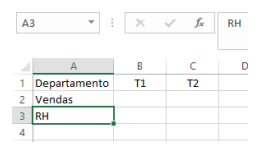

Considerar a posição da célula ativa na planilha do Excel 2016 abaixo ilustrada:

Se o usuário pressionar a tecla Tab, a célula ativa será:

I. Utilizando as configurações de contas do Windows 10 é possível atribuir uma imagem à conta.

II. As configurações de contas do Windows 10 permitem alterar o fuso horário do computador.

III. As configurações de contas do Windows 10 permitem optar por não mostrar calendários adicionais na barra de tarefas.

Está(ão) CORRETO(S):

I. O monitor do computador é um dos elementos que integram o hardware de um computador.

II. O sistema operacional utilizado no computador é um dos itens que estão inseridos na classificação de hardware do computador.

III. As caixas de som de um computador podem ser chamadas de hardwares de saída de som.

Está(ão) CORRETO(S):

Sendo uma exclusividade do Windows 11, a cortana é uma assistente virtual que não está presente na configuração do Windows 10.

Navegar utilizando o modo anônimo no Google Chrome é totalmente privado, o que impede que o histórico de navegação seja armazenado e evita a exibição de anúncios personalizados de acordo com as buscas e interesses do usuário em todos os sites visitados.

Para salvar um arquivo dentro do ambiente do Microsoft Word, é necessário clicar em arquivo > salvar, escolher ou navegar até uma pasta, digitar um nome para o documento na caixa nome do arquivo e, finalmente, clicar em salvar.

Uma webcam, geralmente conectada diretamente a um computador, é um tipo de câmera de vídeo. Trata-se de um dispositivo de hardware de entrada, responsável por capturar imagens e vídeos.