Questões de Concurso

Sobre noções de informática

Foram encontradas 60.138 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. Um ataque de phishing busca obter informações confidenciais fingindo ser uma entidade confiável. II. Uma das formas de proteger a rede doméstica contra ameaças virtuais é desativar todas as atualizações automáticas do sistema operacional. III. Um firewall em um sistema de segurança de rede é utilizado para bloquear acesso não autorizado à rede. IV. O cavalo de Troia (trojan), em termos de segurança cibernética, é um ataque que sobrecarrega um servidor, tornando-o inacessível.

Está correto o que se afirma apenas em

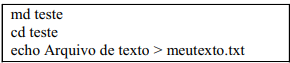

A seta ao lado da pasta documento indica que a pasta

I- A Memória RAM (Random Access Memory) é uma forma de memória volátil utilizada pelo computador para armazenar temporariamente dados e instruções necessárias para a execução de programas e processos em andamento.

II- A memória EEPROM (Electrically Erasable Programmable Read-Only Memory) é um tipo de memória não volátil, que permite a leitura e a gravação de dados eletricamente.

III- Os SSDs (Solid State Drives) são conhecidos por seu armazenamento volátil, o que significa que os dados neles armazenados são suscetíveis a desaparecer sempre que o dispositivo é desligado.

IV- A memória cache, em seus diferentes níveis, atua como um dispositivo de armazenamento permanente de dados, mantendo informações mesmo quando o computador é desligado, proporcionando uma rápida inicialização do sistema durante a próxima inicialização.

Está CORRETO o que se afirma apenas em:

I- Utilizar um gerenciador de senhas é uma prática recomendada para aumentar a segurança on-line, pois permite armazenar senhas complexas e únicas para cada serviço, facilitando a gestão e reduzindo o risco de comprometimento de contas devido às senhas fracas ou reutilizadas.

II- A anotação de senhas em locais físicos, como papéis ou cadernos, é uma prática segura e recomendada, pois proporciona fácil acesso às senhas sem a necessidade de memorização, facilitando a gestão de contas on-line.

III- Sites seguros geralmente utilizam o protocolo HTTPS (Hypertext Transfer Protocol Secure), o qual criptografa a comunicação entre o navegador do usuário e o servidor, proporcionando uma camada adicional de segurança para as informações transmitidas, como dados pessoais e senhas.

IV- Ao navegar na internet, é possível infectar o computador com vírus se o usuário acessar sites maliciosos, clicar em links suspeitos ou baixar arquivos de fontes não confiáveis.

Está CORRETO o que se afirma apenas em:

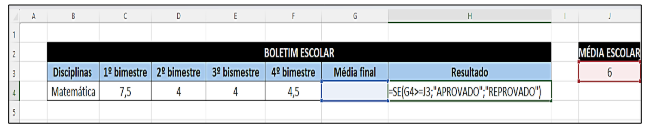

Considerando as informações dadas na tabela, ao inserir na célula G4 à fórmula =média(C4:F4), Davi terá as seguintes informações:

I. Para ajustar o tamanho de uma coluna em uma tabela no Microsoft Word, basta passar o cursor sobre a borda da coluna, clicar e arrastar.

II. Após criar uma tabela, é possível adicionar ou excluir linhas e colunas conforme necessário.

III. O MS-Word não possui a opção de mesclar células em uma tabela; essa funcionalidade é exclusiva do MS-Excel.

IV. O Word inclui uma variedade de estilos predefinidos para tabelas, que permitem personalizar a aparência das células, bordas e fundo, proporcionando uma apresentação visualmente atraente e consistente em documentos.

Está correto o que se afirma em