Questões de Concurso

Sobre noções de informática

Foram encontradas 60.154 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Julgue o item que se segue, a respeito de segurança da informação.

O trojan é projetado para espionar o dono do dispositivo,

que não autorizou a sua instalação e não sabe que tal código

espião está instalado em seu equipamento, permitindo que o

agente malicioso receba informações confidenciais

coletadas

Julgue o item que se segue, a respeito de segurança da informação.

O filtro antispam permite proteger os emails por meio de

criptografia nas mensagens; esse filtro protege os dados dos

usuários contra acessos indevidos tanto aos emails que

trafegam pela Internet quanto aos emails já gravados em

computador.

Acerca de computação na nuvem, julgue o item subsequente.

As nuvens privadas sempre oferecem menos escalabilidade

em comparação com a infraestrutura local, uma vez que elas

são recursos de computação em nuvem usados

exclusivamente por uma única empresa.

Acerca de computação na nuvem, julgue o item subsequente.

Em comparação com o IaaS (infraestrutura como serviço), o

SaaS (software como serviço) é a modalidade de computação

em nuvem que oferece menos recursos; nela são ofertadas ao

usuário somente soluções fundamentais de computação e de

armazenamento sob demanda e pagas conforme o uso.

Com relação a Microsoft Edge e Google Chrome, julgue o seguinte item.

No Google Chrome, é possível verificar todas as senhas

salvas de uma só vez com vistas a descobrir se elas foram

expostas em uma violação de dados, ou se elas são fracas, ou

seja, se é fácil adivinhá-las.

Com relação a Microsoft Edge e Google Chrome, julgue o seguinte item.

O Microsoft Edge possui o recurso Edge Secure Network

integrado e gratuito, que permite, por meio da tecnologia

VPN, impedir que terceiros acessem informações

confidenciais do usuário, criptografando a conexão com a

Internet e ocultando a localização e o endereço IP do

computador.

Julgue o item a seguir, a respeito do Microsoft Office 365.

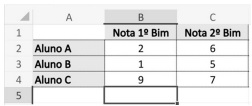

Na tabela a seguir, desenvolvida no Excel Office 365, se a fórmula =SOMASE(B2:B4;”>2”) for inserida na célula B5, o resultado será 9.

Julgue o item a seguir, a respeito do Microsoft Office 365.

No Word Office 365, caso se deseje extrair pontos principais

de um documento longo, para revisá-lo e economizar tempo

resumindo o texto, pode-se utilizar o recurso de inserir

sumário, disponibilizado em Referências, na faixa de opções

da barra de ferramentas.

Julgue o próximo item, relativo a Windows 10.

Como opção de entrada aos dispositivos do usuário, o

Windows Hello permite conexão por meio de

reconhecimento facial ou impressão digital.

Julgue o próximo item, relativo a Windows 10.

No Windows 10, para mitigar o acesso não autorizado a

dados, tornando os dados inacessíveis por meio de

criptografia, é correto utilizar o recurso denominado

BitLocker.

I. O Microsoft Word não possui integração com serviços de e-mail; portanto, o usuário somente poderá copiar o conteúdo do documento desejado e colá-lo manualmente, selecionando a opção “manter a formatação original” em um provedor de e-mail.

II. Para enviar um documento Word, o usuário poderá clicar em “Anexar arquivos” em um cliente de e-mail e, em seguida, procurar em seu computador o documento “.Docx” que deseja anexar para o destinatário.

III. O aplicativo MS-Word oferece o recurso “Enviar como anexo” encontrado na guia “Arquivo”. Essa função abrirá automaticamente uma mensagem de e-mail com uma cópia anexada do arquivo em seu formato de arquivo original.

IV. O Microsoft Word permite o compartilhamento de um documento diretamente do aplicativo; porém, a transferência é possível apenas para contatos que estão na lista de endereço do Microsoft Outlook.

Está correto o que se afirma em

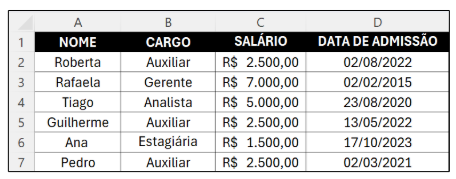

A fim de organizar os dados de acordo com a data de admissão para ter uma visão clara da experiência dos funcionários no departamento, Roberta precisa

Essas preocupações não são em vão, pois o número de cybercrimes vem aumentando, ataques às redes são frequentes e há uma onda enorme de vazamentos de dados. Mas a tecnologia também dispõe de ferramentas de segurança para proteger as empresas e usuários, basta que um bom planejamento seja feito.

A segurança tecnológica pode ajudar a empresa a proteger dados importantes, controlar o fluxo de pessoas em determinadas áreas da empresa, monitorar o ambiente interno e muito mais.

(Disponível em: https://blog.rebel.com.br/seguranca-tecnologica. Acesso em: 18/01/2024.)

Muitas empresas utilizam determinada tecnologia para navegar de forma anônima na web evitando, assim, rastreamentos e espionagens. Tal tecnologia é conhecida pela sigla: