Questões de Concurso

Sobre noções de informática

Foram encontradas 60.273 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O serviço de nuvem oferecido pela empresa Microsoft é o

A ferramenta antivírus da Microsoft disponível no Windows 10 e no Windows 11 é o

Avalie as seguintes afirmativas sobre o uso de certificados digitais:

I. Certificados digitais podem ser usados para gerar assinaturas digitais em documentos.

II. Certificados digitais aumentam o desempenho e a velocidade de transferência de informações na Internet.

III. Um certificado digital, uma vez emitido, não pode ser revogado antes do fim de sua validade.

Está correto o que se afirma em

I. Clientes do Google Workspace podem convidar qualquer pessoa para a reunião criada, mesmo que o participante não tenha uma Conta do Google.

II. Qualquer pessoa com uma Conta do Google pode criar em um computador uma videochamada com até 100 participantes e duração de até 60 minutos sem custos financeiros.

III. Seja qual for o plano escolhido para uso, qualquer chamada em grupo está limitada em 2 (duas) horas devido à limitação de gravação.

Está correto o que se afirma em

Para converter o nome do servidor no seu endereço IP e propiciar a conexão é necessário usar os serviços de um servidor

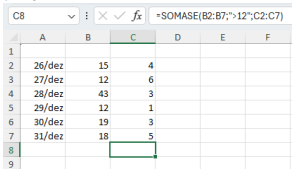

Após a aplicação da fórmula mostrada, o valor exibido em C8 será

I. Na Área de trabalho do Windows (desktop), e somente lá, é possível criar uma pasta e um arquivo com mesmo nome.

II. Uma pasta pode apenas conter um limite de até 256 (28) outras pastas ou no máximo 1024 (210) arquivos.

III. Não é possível criar um arquivo cujo nome contenha o caractere ‘dois pontos’ (“:”).

Está correto o que se afirma em

O Windows 11 fornece um recurso de criptografia para volumes inteiros, abordando as ameaças de roubo ou exposição de dispositivos perdidos, roubados ou desativados inadequadamente, mitigando o acesso não autorizado a dados.

Esse recurso é o

Coluna 1

1. Disco rígido (HD). 2. Memória RAM. 3. Memória ROM.

Coluna 2

( ) Esta é uma memória que já vem gravada do fabricante e é usada somente quando se liga o computador, para carregamento de funções básicas para o seu funcionamento.

( ) Tem a função de armazenar temporariamente todas as informações que serão usadas pelo processador (basicamente instruções dos programas e dados que essas instruções precisam para resolver as tarefas). Só armazena dados enquanto o computador estiver ligado.

( ) Local onde são armazenados todos os dados do computador, como arquivos, programas, fotos, etc.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

I. São softwares utilizados para gerar uma representação mais eficiente de vários arquivos dentro de um único arquivo.

II. Arquivos compactados assumem menos espaço de armazenamento e podem ser transferidos para outros computadores mais rapidamente do que arquivos não compactados.

III. Alguns programas de compactação de arquivos permitem proteger os arquivos por criptografia, exigindo o uso de senhas para abrir o arquivo compactado.

Quais estão corretas?

I. O usuário deve ter cuidado com arquivos anexados à mensagem mesmo que tenham sido enviados por pessoas ou instituições conhecidas.

II. Antes de abrir arquivos anexados é aconselhável verificá-los com ferramentas antimalware para ter certeza de que não apresentam riscos.

III. Aconselha-se que o acesso aos sites de instituições bancárias seja feito digitando o endereço diretamente no navegador.

Estão CORRETAS as afirmativas.

Assinale a alternativa que apresenta CORRETAMENTE o nome desse mecanismo.

Assinale a alternativa que completa CORRETAMENTE a lacuna.

Assinale a alternativa que completa CORRETAMENTE a lacuna.

COLUNA I

1. Contas e senhas. 2. Criptografia. 3. Cópias de segurança.

COLUNA II

( ) Usada como mecanismo de autenticação para controle de acessos a sites e serviços oferecidos pela Internet.

( ) Usada para gerar cópia de arquivos, a fim de preservar dados em caso de danos.

( ) Usada para proteger dados contra acessos indevidos.

Assinale a alternativa que apresenta a sequência CORRETA.