Questões de Concurso

Sobre noções de informática

Foram encontradas 60.273 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

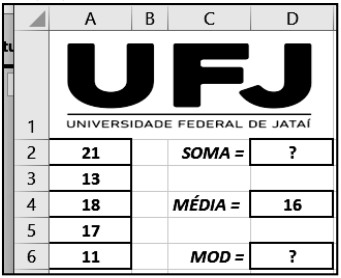

Nessas condições, o valor mostrado em D2, a fórmula inserida em D4 e o valor mostrado em D6 são, respectivamente,

exibindo a janela de diálogo , que mostra as

duas modalidades possíveis de serem utilizadas na configuração

do documento.

O ícone é

exibindo a janela de diálogo , que mostra as

duas modalidades possíveis de serem utilizadas na configuração

do documento.

O ícone é

O atalho de teclado foi

Na janela Serviços desse sistema operacional, o serviço de impressão é identificado como

Esse estojo de materiais é conhecido como

Esse modelo de serviço é conhecido como

Essa característica é denominada

A NBR ISO 27001:2013 define vários itens que fazem parte da avaliação de desempenho do SGSI, dentre os quais

Nesse caso, o método de execução do ataque é classificado como

De acordo com a MITRE ATT&CK®, a tática descrita é a de

Nesse caso, o componente capaz de detectar o ataque e de alertar o centro de monitoramento é o

Nesse caso, o atacante pode usar a técnica de

Esse cenário evidencia um risco de segurança classificado no OWASP Top 10 2021, na seguinte categoria:

O protocolo de negociação e de gerenciamento de chaves mais comumente usado para fornecer material de chaves negociado e atualizado dinamicamente para IPsec é o

Dentre as técnicas listadas para a tática de persistência, estão as três a seguir: