Questões de Concurso

Sobre noções de informática

Foram encontradas 60.342 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I – Os ataques de phishing podem ocorrer por meio de e-mails disfarçados para parecerem confiáveis e de fontes seguras.

II – Os ataques de phishing são impossíveis de ocorrer em dispositivos móveis, como smartphones e tablets.

III – No caso de ataques de phishing, o objetivo é obter informações sensíveis, como nomes de usuário, senhas e detalhes do cartão de crédito.

IV – Os ataques de phishing não são uma ameaça à segurança da informação.

V – Os ataques de phishing visam causar danos ao hardware do computador.

Está(ão) correta(s):

Complete as lacunas com I, II, III, IV ou V e assinale a alternativa correta.

28.1 Softwares aplicativos se referem a programas que executam funções específicas para usuários finais, e softwares utilitários se referem a programas que adicionam funcionalidades, contribuindo para um melhor desempenho do computador.

Como exemplo de Software aplicativo podemos citar _______________.

I – o desfragmentador do disco rígido do computador.

II – o compactador de arquivos Winzip.

III – o organizador de arquivos do sistema operacional.

IV – o formatador do disco rígido do computador.

V – o navegador de internet Opera.

28.2 O _______________ é responsável por traduzir nomes de domínio em endereços IP.

I – DNS.

II – HTTP.

III – SMTP.

IV – HTTPS.

V – IPv4.

28.3 _______________ é uma sequência de caracteres que identifica um recurso em um website, como um arquivo.

I – SSH.

II – URL.

III – IMAP.

IV – FTP.

V – VNC.

28.4 Um _______________ pode ser um equipamento eletrônico portátil, como smartphone ou tablet, que permite a conexão à internet e a execução de aplicativos.

I – Roteador.

II – Microcomputador.

III – Dispositivo móvel.

IV – Servidor.

V – Mainframe.

28.5 A transferência de dados por meio de uma _______________ é a maneira mais rápida de transferir arquivos entre computadores e smartphones ou vice-versa.

I – conexão via cartão microSD.

II – conexão via Unidade de Nuvem.

III – conexão via Bluetooth.

IV – conexão via cabo USB.

V – conexão via aplicativo das lojas de APP.

Assinale a alternativa que apresenta a sequência correta do preenchimento das respostas 28.1 a 28.5.

27.1 ( ) Um cliente de e-mail é um software instalado em seu computador.

27.2 ( ) Um cliente de e-mail é acessível apenas em um dispositivo específico.

27.3 ( ) Um provedor de webmail é um programa específico instalado no computador local.

27.4 ( ) Um provedor de webmail é um serviço online.

27.5 ( ) Um cliente de e-mail oferece mais controle sobre os e-mails.

27.6 ( ) Um cliente de e-mail oferece apenas recursos básicos de envio e recebimento de e-mails.

27.7 ( ) Um provedor de webmail proporciona praticidade e facilidade de acesso.

27.8 ( ) Um provedor de webmail não permite o acesso off-line aos e-mails.

27.9 ( ) Um cliente de e-mail é limitado a um único provedor de e-mail.

27.10 ( ) Um cliente de e-mail pode ser configurado para várias contas.

Assinale a alternativa que apresenta a sequência correta.

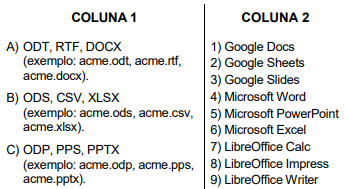

Assinale a alternativa que associa corretamente os softwares às extensões de arquivo.

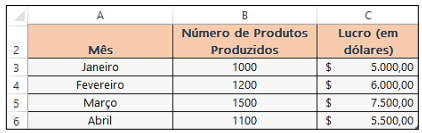

Considere a seguinte tabela que evidencia a produção mensal de uma fábrica de produtos:

“Para criar um gráfico que represente o ‘Lucro (em dólares)’ ao longo dos meses, a sequência correta consiste em selecionar

as colunas ____________ e ___________; ir para a guia __________; e, escolher __________.” Assinale a alternativa que

completa correta e sequencialmente a afirmativa anterior.

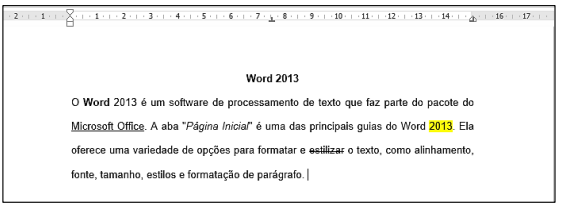

Analise as afirmativas a seguir.

I. Para colocar negrito nas palavras Word, podemos utilizar o botão  ou as teclas CTRL + N.

ou as teclas CTRL + N.

II. A palavra “estilizar”, riscada ao meio, indica que o texto foi excluído/removido pelo corretor ortográfico; não se trata de uma configuração de formatação.

III. O número 2013 na segunda linha pode ser formatado pelo botão  ou pelo botão

ou pelo botão

IV. O espaçamento duplo entre linhas foi configurado pelo Quebras de linha no botão

Está correto o que se afirma apenas em

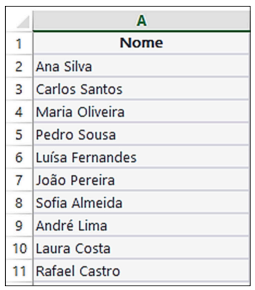

Observe a tabela a seguir:

Como é possível ordenar os nomes da tabela em ordem alfabética no Excel 2013?

Considerando que ele está manipulando o parágrafo selecionado, de que forma é possível criar tal recuo no texto?

Julgue o item subsequente.

A autenticação de dois fatores (2FA) é menos segura do

que a autenticação por senha única, pois envolve

apenas uma etapa extra para verificar a identidade do

usuário.