Questões de Concurso

Sobre noções de informática

Foram encontradas 60.342 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Quanto ao programa de navegação Google Chrome, em sua versão mais atual, aos conceitos de arquivos e às noções de vírus, worms e pragas virtuais, julgue o item.

Keylogger é uma praga virtual definida como uma

rede de computadores infectados, controlados

remotamente por um atacante para realizar

atividades maliciosas.

Quanto ao programa de navegação Google Chrome, em sua versão mais atual, aos conceitos de arquivos e às noções de vírus, worms e pragas virtuais, julgue o item.

Ransomware é o tipo de praga virtual que se resume

em publicar anúncios maliciosos que distribuem

malware ao explorar vulnerabilidades em navegadores

ou plugins, quando um usuário clica neles.

Quanto ao programa de navegação Google Chrome, em sua versão mais atual, aos conceitos de arquivos e às noções de vírus, worms e pragas virtuais, julgue o item.

Um arquivo é caracterizado, além de seu conteúdo,

por seus atributos ou metadados.

Quanto ao programa de navegação Google Chrome, em sua versão mais atual, aos conceitos de arquivos e às noções de vírus, worms e pragas virtuais, julgue o item.

O Google Chrome aceita que o usuário possa realizar

determinadas ações sobre os cookies, como, por

exemplo, permiti‑los e removê‑los.

Quanto ao programa de navegação Google Chrome, em sua versão mais atual, aos conceitos de arquivos e às noções de vírus, worms e pragas virtuais, julgue o item.

O Google Chrome permite que o usuário navegue na

Internet alternando entre janelas anônimas e normais.

Acerca dos conceitos de hardware, do programa Microsoft Excel 2013 e do sistema operacional Windows 8, julgue o item.

O visualizador nativo de fotos do Windows 8 é

considerado um recurso simples de ser utilizado pelos

usuários desse sistema operacional.

Acerca dos conceitos de hardware, do programa Microsoft Excel 2013 e do sistema operacional Windows 8, julgue o item.

A função PROCV, no Excel 2013, é utilizada,

exclusivamente, para somar valores de uma coluna.

Acerca dos conceitos de hardware, do programa Microsoft Excel 2013 e do sistema operacional Windows 8, julgue o item.

No Excel 2013, a função ÍNDICE é utilizada, geralmente,

para contar o número de células preenchidas em uma

coluna específica.

Acerca dos conceitos de hardware, do programa Microsoft Excel 2013 e do sistema operacional Windows 8, julgue o item.

A placa de rede permite a conexão do computador a

uma rede, seja ela por cabo ou sem fio.

Acerca dos conceitos de hardware, do programa Microsoft Excel 2013 e do sistema operacional Windows 8, julgue o item.

O HDD (Hard Disk Drive) é o dispositivo interno

do computador que tem como função armazenar

somente os programas que são executados em

segundo plano, já que os dados são armazenados na

memória ROM.

Uma dessas ameaças consiste em tentativas de fraude para obter ilegalmente informações como número da identidade, senhas bancárias, número de cartão de crédito, entre outras, por meio de e-mail com conteúdo duvidoso. Essa ameaça é chamada de.

Assinale a alternativa que indica corretamente o motivo do ícone em destaque estar aparecendo e sua função.

Assinale a alternativa que indica um objeto de texto que não é possível ser inserido em um documento pelo Wordpad.

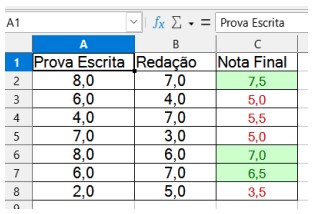

Para destacar as notas iguais ou acima de 6, foi aplicada uma funcionalidade especial sobre as células C2 até C8.

Assinale a alternativa que indica corretamente a funcionalidade de uma planilha de cálculo (Excel, LibreOffice Calc, ou equivalente) que pode realizar esse tipo de destaque.

Assinale a alternativa que indica corretamente o nome desse aplicativo.

Com relação aos procedimentos de segurança da informação e às noções de vírus, worms e pragas virtuais, julgue o item.

A técnica de engenharia social que utiliza mensagens

falsificadas para enganar os usuários e obter

informações confidenciais é denominada botnet.

Com relação aos procedimentos de segurança da informação e às noções de vírus, worms e pragas virtuais, julgue o item.

O rootkit é um tipo de malware que criptografa

os arquivos do usuário e exige um resgate para

descriptografá‑los.

Com relação aos procedimentos de segurança da informação e às noções de vírus, worms e pragas virtuais, julgue o item.

Estabelecer políticas e procedimentos para realizar

o backup de dados críticos e garantir a recuperação

eficaz em caso de falhas ou incidentes representam

procedimentos de segurança que podem ser adotados

em ambientes corporativos.

Quanto ao programa de navegação Mozilla Firefox, em sua versão mais recente, ao programa de correio eletrônico Microsoft Outlook 2016 e aos conceitos de arquivos, julgue o item.

Um arquivo pode ser definido como uma

unidade de armazenamento de informações, que

podem ser documentos, imagens e, até mesmo,

código executável.