Questões de Concurso

Foram encontradas 19.881 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

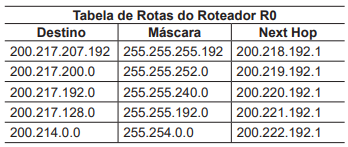

Esse roteador fará o encaminhamento desse pacote para o Next Hop com endereço

Trata-se da topologia

Segundo essa regra de compactação, a forma mais compacta de zeros permitida para o endereço FF05:0:0:0:CD30:0:0:FFDE é

Essa armada de bots, conhecida como botnet, é controlada de forma indireta pelos criminosos através de um servidor conhecido como

A camada que realiza o subconjunto de funções descrito é a

Esse cabeçalho é o

Um padrão de armazenamento de dados que adota a redundância com o uso de espelhamento é o RAID

Um protocolo amplamente utilizado para troca de informação entre o autenticador e o servidor de autenticação é o

Quando o servidor web obriga uma conexão com HTTPS, o MITM pode executar o ataque de SSL Stripping, no qual ele intercepta as requisições em HTTP do navegador e

Nessa situação, para se comunicar com o autenticador e proceder com o processo de autenticação, o suplicante utilizará o protocolo

Por essa razão, se usarmos o algoritmo HMAC-SHA1, o valor do HMAC deverá ser truncado em quantos bits?

Considere uma sub-rede IPv4 - 192.168.10.24/29.

Nesse caso, é correto afirmar que

Sobre o HTTP/2, assinale a afirmativa correta.

Monomodo e multimodo são tipos em que as fibras ópticas são classificadas.

O cabo UTP é o cabo mais utilizado em redes de computadores, porque, além de proporcionar maiores taxas de transmissão, ele ainda possui blindagem (papel alumínio em volta dos pares).