Questões de Concurso

Foram encontradas 19.774 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. Os tipos de mensagens trocadas, por exemplo, de requisição e de resposta.

II. A sintaxe dos vários tipos de mensagens, tais como os campos da mensagem e o modo como os campos são delineados.

III. A semântica dos campos, isto é, o significado da informação nos campos.

IV. Regras para determinar quando e como um processo envia mensagens e responde a mensagens.

Considerando as camadas do modelo OSI, o protocolo que define as características citadas opera na camada:

É correto afirmar que o agente:

I. o cliente DHCP envia a primeira mensagem dentro de um pacote UDP para a porta 67;

II. o servidor DHCP que recebe essa mensagem responde ao cliente com uma mensagem, transmitida por difusão para todos os nós presentes na sub-rede, utilizando o endereço IP de transmissão 255.255.255.255;

III. o cliente DHCP recém-conectado escolhe uma dentre uma ou mais ofertas recebidas do servidor e responde com uma mensagem, repetindo os parâmetros de configuração oferecidos;

IV. para finalizar, o servidor responde à mensagem de requisição DHCP do cliente, confirmando os parâmetros requisitados.

Com base na descrição acima, a alternativa que identifica corretamente as mensagens citadas, respectivamente, nos itens I e III é:

Diante disso, conclui-se que o bit marcado é o:

É correto afirmar que está ocorrendo um atraso de:

Os serviços de confidencialidade da conexão e do fluxo de tráfego são ofertados nas camadas:

Unshielded Twisted Pair - UTP ou Par Trançado sem Blindagem: é o mais usado atualmente, tanto em redes domésticas quanto em grandes redes industriais, devido ao fácil manuseio e instalação, permitindo taxas de transmissão de até 100 Mbps com a utilização do cabo CAT 5e; é o mais barato para distâncias de até 100 metros. Para distâncias maiores, empregam-se cabos de fibra óptica. Sua estrutura é de quatro pares de fios entrelaçados e revestidos por uma capa de PVC. Pela falta de blindagem, não é recomendado ser instalado esse tipo de cabo próximo a equipamentos que possam gerar campos magnéticos (fios de rede elétrica, motores, inversores de frequência) e também não podem ficar em ambientes com umidade. Shielded Twisted Pair - STP ou Par Trançado Blindado (cabo com blindagem): é semelhante ao UTP. A diferença é que possui uma blindagem feita com a malha metálica em cada par. É recomendado para ambientes com interferência eletromagnética acentuada. Por causa de sua blindagem especial em cada par, acaba possuindo um custo mais elevado. Caso o ambiente possua umidade, grande interferência eletromagnética, distâncias acima de 100 metros ou exposição direta ao sol, ainda é aconselhável o uso de cabos de fibra óptica. Screened Twisted Pair – ScTP, também referenciado como FTP (Foil Twisted Pair): os cabos são cobertos pelo mesmo composto do UTP categoria 5 Plenum. Para esse tipo de cabo, no entanto, uma película de metal é enrolada sobre o conjunto de pares trançados, melhorando a resposta ao EMI, embora exija maiores cuidados quanto ao aterramento para garantir eficácia frente às interferências.

Disponível em: < https://pt.wikipedia.org/wiki/Cabo_de_par_tran%C3%A7ado>. Acesso em: mar. 2024. [Adaptado].

Com base na referência o cabo UTP deve ser terminado em que tipo de conector?

Os maiores problemas dessa topologia são relativos à sua pouca tolerância a falhas. Qualquer que seja o controle de acesso empregado, ele pode ser perdido por problemas de falha e pode ser difícil determinar com certeza se esse controle foi perdido ou decidir qual nó deve recriá-lo. Erros de transmissão e processamento podem fazer com que uma mensagem continue eternamente a circular. A utilização de uma estação monitora contorna esses problemas. Outras funções dessa estação seriam: iniciar, enviar pacotes de teste e diagnóstico e outras tarefas de manutenção. A estação monitora pode ser dedicada ou uma máquina qualquer que assuma em determinado tempo essas funções. Elaborado pelo(a) autor(a).

O trecho de texto acima se refere a qual topologia?

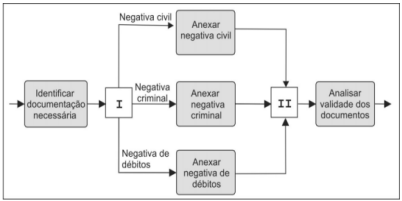

Observe a figura a seguir.

Disponível em: <https://www.mapadaprova.com.br/questoes/2023/tecnologiada-informacao/bpmn-bpel-etc>. Acesso em: mar. 2024. [Adaptado].

Deseja-se modelar a seguinte lógica: Após a atividade

“Identificar documentação necessária”, pode-se verificar a

necessidade de apenas um, apenas dois ou todos os três

documentos, e a atividade “Analisar a validade dos

documentos” só é realizada após a execução dos fluxos

anteriores. Os elementos I e II devem ser preenchidos,

respectivamente, por um gateway do tipo

Julgue o item a seguir, a respeito de segurança de redes sem fio e de segurança de ativos de redes.

O SNMPv3 garante a integridade da mensagem: se um

pacote for alterado durante o trânsito, ele pode ser facilmente

detectado e descartado.

Julgue o item a seguir, a respeito de segurança de redes sem fio e de segurança de ativos de redes.

Um roteador e um switch podem fazer uso da funcionalidade

do Engine ID Identifier no SNMPv3, que agrega uma dupla

identidade a um pacote SNMPv3 para fins de redução do

tamanho do fluxo de dados entre elemento controlador e

elemento controlado.

Julgue o item a seguir, a respeito de segurança de redes sem fio e de segurança de ativos de redes.

WPA3 evita o uso da tecnologia SAE (Simultaneous

Authentication of Equals), que permite ataques para a quebra

de senha de usuários por falhas no vetor de inicialização.

Julgue o item a seguir, a respeito de segurança de redes sem fio e de segurança de ativos de redes.

Conforme o padrão IEEE 802.11ax, é irrelevante o uso de

MFP (Management Frame Protection) para manter a

resiliência de redes de missão crítica, já que o MFP usa

tecnologia insegura.

Julgue o item a seguir, a respeito de segurança de redes sem fio e de segurança de ativos de redes.

O SNMPv3 suporta autenticação e criptografia, permitindo

três níveis de segurança diferentes: NoAuthNoPriv,

AuthNoPriv e AuthPriv.

Um administrador de rede precisa fazer configurações de permissão ou negação de tráfego para os protocolos na pilha TCP/IP entre redes com um firewall como elemento de controle de fluxo.

A partir dessa situação hipotética, julgue o próximo item.

Para que o HTTPS seja admitido em sua porta padrão, o

administrador precisa permitir o UDP na porta 443.

Um administrador de rede precisa fazer configurações de permissão ou negação de tráfego para os protocolos na pilha TCP/IP entre redes com um firewall como elemento de controle de fluxo.

A partir dessa situação hipotética, julgue o próximo item.

Para que o IMAP e o IMAPS sejam negados em suas portas

padrão, o administrador deve bloquear as portas 143 e 993,

ambas com o TCP.

A respeito de técnicas de proteção de aplicações web, julgue o item subsequente.

A utilização de HTTPS para todas as comunicações entre

cliente e servidor elimina a necessidade de outras medidas de

segurança.

Um servidor web de uma empresa de e-commerce foi alvo de um ataque DDoS. Durante o ataque, o servidor começou a apresentar lentidão extrema, tornando-se incapaz de atender às requisições legítimas dos clientes. A equipe de segurança detectou um tráfego anormal proveniente de diversos endereços IP, todos de dispositivos comprometidos em diferentes partes do mundo, que inundavam o servidor com solicitações massivas e simultâneas, visando interromper ou degradar significativamente a disponibilidade do serviço de e-commerce.

Tendo como referência a situação hipotética precedente, julgue

o item a seguir.

Tendo como referência a situação hipotética precedente, julgue o item a seguir.

Envenenamento de cache DNS pode ser uma técnica

associada a ataques DDoS.

Julgue o item subsequente, que se referem ao LDAP.

DC (Domain componente) refere-se ao domínio no qual o

serviço de diretórios atua: DC=minhaprova, DC=com,

DC=br corresponde ao DC para uma organização que possui

o domínio minhaprova.com.br.