Questões de Concurso

Foram encontradas 19.888 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Algumas vantagens dessa topologia são listadas a seguir:

• gerenciamento conveniente de um local central; • se um nó falhar, a rede ainda funciona; • os dispositivos podem ser adicionados ou removidos sem interromper a rede; e • mais fácil de identificar e isolar problemas de desempenho.

Essa topologia é conhecida por

I. Trata-se de um recurso que permite a um internauta digitar um nome de domínio como https://www.google.com.br/ ao invés do endereço IP, como 146.164.58.197, na barra de endereços de um browser. Os usuários digitam um mneumônico e o sistema faz a devida conversão e opera com o IP respectivo. II. Trata-se de um recurso que atribui endereços IP às estações cliente de forma dinâmica e automática, na medida em que essas solicitam conexão à rede. A distribuição dos IPs é feita em conformidade com um intervalo predefinido e configurado no servidor.

Os recursos em I e II são conhecidos, respectivamente, pelas siglas

I. Somente os dados são criptografados, não havendo mudança no tamanho dos pacotes. Geralmente são soluções proprietárias, desenvolvidas por fabricantes. II. Somente os dados são criptografados, podendo haver mudança no tamanho dos pacotes. É uma solução de segurança adequada, para implementações onde os dados trafegam somente entre dois nós da comunicação. III. Tanto os dados quanto o cabeçalho dos pacotes são criptografados, sendo empacotados e transmitidos segundo um novo endereçamento IP, em um túnel estabelecido entre o ponto de origem e de destino. IV. Tanto os dados quanto o cabeçalho são empacotados e transmitidos segundo um novo endereçamento IP, em um túnel estabelecido entre o ponto de origem e destino. No entanto, cabeçalho e dados são mantidos tal como gerados na origem, não garantindo a privacidade.

As quatro técnicas em I, II, III e IV são denominadas, respectivamente, modo

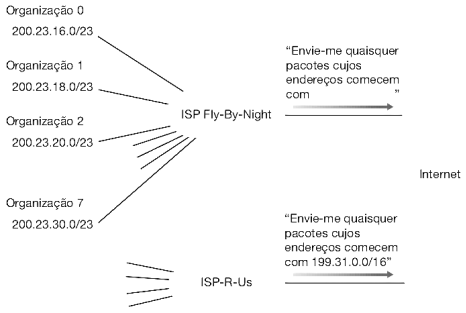

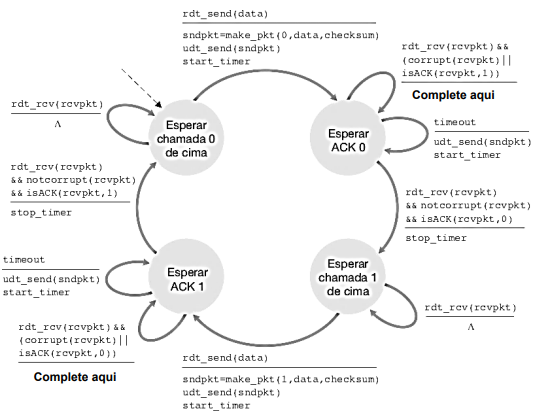

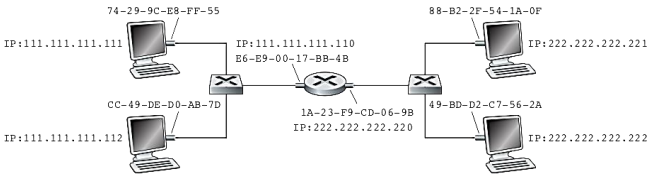

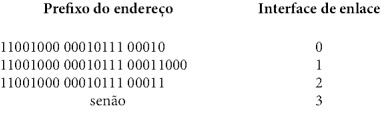

FONTE: KUROSE, J. Redes de computadores e a internet: uma abordagem top-down. 6ª ed. Pearson Education. (Adaptado).

FONTE: KUROSE, J. Redes de computadores e a internet: uma abordagem top-down. 6ª ed. Pearson Education. (Adaptado)

Analise as afirmativas abaixo sobre o protocolo de VPN IPSec.

1. É um único protocolo que implementa criptografia em redes IP.

2. Implementa tanto autenticação quanto criptografia de pacotes IP.

3. Opera na camada de aplicação em conjunto com os demais serviços de VPN.

Assinale a alternativa que indica todas as afirmativas

corretas.