Questões de Concurso

Foram encontradas 19.881 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Julgue o próximo item, relativos a armazenamento de dados.

O uso do RAID 1 permite replicar os dados em vários discos,

uma vez que, assim, os dados nos discos são espelhados, o

que proporciona tolerância a falha de disco e melhora no

desempenho de leitura.

Julgue o próximo item, relativos a armazenamento de dados.

Zoneamento é um mecanismo de segurança de SAN (storage

area network) usado para restringir o acesso ao

armazenamento, sendo a comunicação organizada de modo

que os dispositivos fiquem isolados uns dos outros,

melhorando, assim, a segurança e o gerenciamento de

recursos.

Julgue o próximo item, relativos a armazenamento de dados.

Trunk é uma solução para interligar switches e transmitir

informações de VLAN entre eles; nesse caso, o uso do

protocolo IEEE 802.1Q permite que as informações de

VLAN sejam incluídas em cada quadro, conforme ele

trafegue pela linha de tronco.

Julgue o próximo item, relativos a armazenamento de dados.

ISL (Inter Switch Link) é um protocolo voltado para a

manutenção da informação VLAN, tem capacidade de

trunking e utiliza encapsulamento para levar dados de

múltiplas VLAN sobre enlaces de tronco.

Julgue o próximo item, relativos a armazenamento de dados.

Os switches fibre channel são projetados para alto

desempenho e baixa latência, com velocidades acima de 10

Gpbs, e, por serem voltados para NAS (network attached

storages), são incompatíveis com SAN (storage area

network).

Julgue o próximo item, relativos a armazenamento de dados.

Em uma SAN (storage area network), o armazenamento é

externalizado e pode ser funcionalmente distribuído por toda

a organização, pois o dispositivo de armazenamento é

conectado diretamente à rede.

Vários pacotes de dados que chegaram a um sistema de firewall foram bloqueados ao terem sido verificados, por não haver, no firewall, informações de estado de conexão para os endereços referidos nos pacotes e os serviços relacionados.

Nessa situação hipotética, a atividade que permitiu verificar e invalidar os pacotes de dados no firewall é denominada

Sabe-se que endereços IPv4 e máscaras de sub-rede são compostos por 32 bits. Analise, a seguir, um endereço de IP e sua máscara de sub-rede em formato binário:

Endereço IP: 11000000. 10101000 . 00000101 . 10000011

Máscara de sub-rede: 11111111. 11111111 . 11111111 . 11000000

Assinale a alternativa que apresenta o endereço que identifica a rede à qual esse endereço pertence.

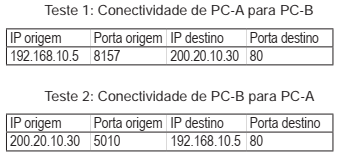

Analise a figura a seguir:

Um estagiário instalou e configurou um servidor web no PC-A e no PC-B de forma idêntica. Depois ele resolveu fazer um teste de conectividade a partir de cada computador.

O Teste 1 foi bem sucedido e o Teste 2 falhou. Assinale a alternativa que apresenta corretamente o

motivo de o Teste 2 ter falhado.

Considere as seguintes assertivas acerca do Lightweight Directory Access Protocol, ou LDAP:

I. O número de porta padrão assinalado ao LDAP é 389;

II . Um dos elementos do LDAP é a operação BIND, cuja função é permitir que as informações de autenticação sejam trocadas entre o cliente e o servidor;

III. O LDAP é um protocolo da camada de rede usado para acessar, modificar e autenticar objetos usando um serviço de informações de diretório distribuído.

Assinale a alternativa que contém a(s) afirmativa(s) correta(s).

A criação de protocolos de roteamento permitiu a construção e atualização de tabelas de roteamento entre gateways. Com o crescimento da rede e das tabelas de roteamento, foi necessária a implantação de protocolos de roteamento hierárquicos. Assim, os roteadores foram divididos em regiões chamadas Autonomous System - AS, onde cada roteador conhecia todos os detalhes de sua própria região e não conhecia a estrutura interna de outras regiões. Nesse sentido, considere as seguintes assertivas sobre conceitos e protocolos de roteamento:

I. O protocolo RIP (Routing Information Protocol) utiliza o algoritmo vetor-distância e é responsável pela construção de uma tabela que informa as rotas possíveis dentro do AS;

II. O OSPF é um protocolo que usa a busca pelo melhor caminho exatamente como o RIP, usando o algoritmo do vetor-distância, mas para redes maiores seu tempo de convergência é muito mais elevado que o do RIP;

III. Tanto o RIP quanto o OSPF utilizam protocolos de roteamento interno a um AS.

Assinale a alternativa que contém a(s)

afirmativa(s) correta(s).

O protocolo DHCP é um protocolo padrão definido pela RFC 1541 (e posteriormente pela RFC 2131) que permite que um servidor distribua dinamicamente informações de configuração e endereçamento IP para os clientes. Alguns tipos de pacotes existentes em uma conversa entre um cliente DHCP e um servidor DHCP são:

I. DHCPDISCOVER

II. DHCPOFFER

III. DHCPREQUEST

IV. DHCPACK

Com relação a esses pacotes podemos afirmar que:

Considere algumas propriedades e definições de um protocolo do conjunto de protocolos TCP/IP:

I. É um protocolo da camada de transporte;

II. Implementa um serviço de entrega sem conexão;

III. Não usa confirmações para garantir que as mensagens chegaram ao destino;

IV . As mensagens deste protocolo contém um número de porta de destino e um número de porta de origem.

O protocolo referido é o: