Questões de Concurso

Foram encontradas 19.881 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Sobre as tecnologias de armazenamento SAN e NAS, analise as afirmativas a seguir.

I. A tecnologia NAS opera não em nível de arquivo, mas em nível de bloco.

II. A tecnologia SAN fornece funcionalidade de armazenamento e sistemas de arquivos, como NFS e CIFS.

III. O iSCSI é exemplo de protocolo utilizado em redes SAN.

Está correto somente o que se afirma em:

Uma organização contratou um consultor de segurança em rede de computadores, pois estava preocupada com possíveis ataques distribuídos de negação de serviço (DDoS) nos seus sistemas de correio eletrônico (SMTP), Web (HTTP), transferência de arquivos (FTP), sincronização de horários (NTP) e acesso remoto (SSH). O consultor disse que um desses serviços poderia estar sujeito a ataques por amplificação, sendo necessária a revisão de sua configuração.

O consultor estava se referindo ao serviço de:

Uma aplicação precisa operar em um ambiente de rede sem fio, com velocidade de 200 Mbps. Além disso, a frequência usada nessa rede deve ser de 2.4 GHz.

O padrão de rede sem fio mais indicado para essa aplicação é o:

Nas interações orientadas à conexão, desenvolvidas em aplicações Cliente/Servidor, há uma camada, da pilha de protocolos TCP/IP, que tem as seguintes responsabilidades:

• Verificar se os dados chegam ao seu destino, retransmitindo automaticamente pacotes que tenham se perdido pelo caminho.

• Verificar os bits de paridade em pacotes, de modo que se possa garantir que os mesmos não tenham sido corrompidos durante a transmissão;

• Gerar números de sequência em pacotes, para garantir que os dados cheguem em ordem.

• Eliminar, automaticamente, os pacotes duplicados. “

• Fornecer o controle de fluxo de dados necessário, de modo que se possa garantir que a estação transmissora não transmitirá seus pacotes em uma velocidade maior que a suportada pela estação recebedora.

• Informar tanto ao processo cliente quanto ao processo servidor, se a rede está inoperante por algum motivo. Também fornece um aviso quanto ao recebimento (acknowledgment) das mensagens enviadas quando as mesmas são despachadas corretamente.

Nesse caso, a camada da pilha de protocolos TCP/IP, responsável pela exe

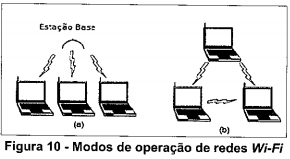

A questão baseia-se na Figura 10, que mostra, esquematicamente, os modos de operação de redes Wi-Fi.

O institute of Electrical and Electronics Engineers (IEEE) produziu um conjunto de padrões e especificações que definem os formatos e as estruturas dos sinais de curto alcance que fornecem o serviço Wi-Fi, sob o título de IEEE 802.11. O padrão IEEE 802.11, original, cobre vários tipos de mídia wireless ao definir padrões para as redes sem fio, que abrangem uma grande variedade de frequências. A Figura 10 mostra como as redes Wi-Fi operam em dois modos distintos, identificados pelas letras (a) e (b). Nesse caso, considere as seguintes alternativas sobre as redes "ad hoc" e “redes de infraestrutura”:

!. Uma rede "ad hoc" é formada por um grupo de estações sem conexão com uma rede local (LAN) ou a Internet. Essas redes também são chamadas de redes "ponto-a-ponto”", que incluem duas ou mais estações wireless.

II. As “redes de infraestrutura" têm um ou mais pontos de acesso, onde cada estação wireless troca mensagens e dados com o ponto de acesso, que os retransmite para outros nós na rede wireless ou rede local (LAN) cabeada (com fio).

III. Em uma "rede de infraestrutura", cada ponto de acesso e cada estação wireless têm um endereço IP único. Nas redes "ad hoc" os dispositivos compartilham o mesmo endereço IP.

Quais estão corretas?

A questão baseia-se na Figura 9, que mostra, esquematicamente, aspectos sobre a gerência de redes de computadores.

A questão baseia-se na Figura 9, que mostra, esquematicamente, aspectos sobre a gerência de redes de computadores.

1- HTTP ( ) 443

2- HTTPS ( ) 80

3- SSH ( ) 53

4- DNS ( ) 22

Marque a sequência correta