Questões de Concurso

Foram encontradas 19.879 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Em uma rede wireless, os computadores são conectados por sinais de rádio, e não por fios ou cabos.

Analise as informações a seguir.

• Velocidade de até 54 Mbps.

• Possui velocidade de transmissão comparável à 802.11a em condições ideais.

• Permite mais usuários simultâneos.

• Oferece boa amplitude de sinal e não é obstruída facilmente.

• É compatível com adaptadores de rede, roteadores e pontos de acesso 802.11b.

• Usa a frequência de 2,4 GHz.

São características do padrão:

Considere as seguintes assertivas sobre IP.

I. Enquanto no IPv4 os endereços são constituídos por 32 bits, no IPv6 são utilizados 128 bits;

II. O IPv6 extingue classes de endereço e possibilita um método mais simples de auto-configuração;

III. As especificações IPv6 definem dois mecanismos de segurança: a autenticação de cabeçalho ou autenticação IP, e a segurança do encapsulamento IP;

É CORRETO afirmar que:

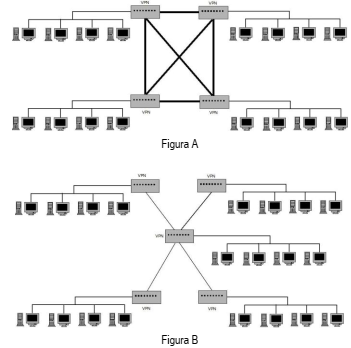

A seguir são apresentadas duas Figuras que ilustram diferentes configurações de Virtual Private Network (VPN).

É CORRETO afirmar que representam, respectivamente:

Com relação ao Internet Protocol version 6 (IPv6), analise os seguintes endereços:

I. F:F:0:0:0:0:3012:0CE3

II. 0:0:0:0:0:0:0:1

III. F:F::3012::

IV. ::1

V. FFF1::3469::D4C8:B850

Os endereços válidos são:

Com relação à topologia de redes de computadores, analise as assertivas a seguir.

I. A topologia barramento é caracterizada pela utilização de um único cabo que reúne todos os nós da rede;

II. Na topologia anel, cada nó da rede é conectado a um dispositivo central, tal como switch ou hub;

III. Na topologia estrela, a falha de uma máquina não interfere no funcionamento do restante da rede. Além disso, redes com este tipo de topologia são mais fáceis de serem movidas ou isoladas;

É CORRETO afirmar que:

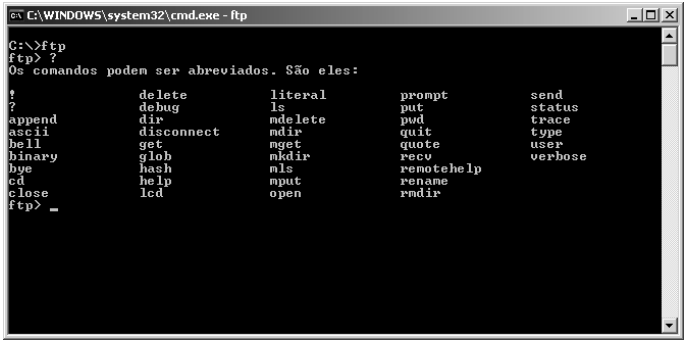

A figura acima ilustra as possibilidades do uso do comando FTP em sistema operacional Windows XP. Considerando o protocolo,

a figura e os conhecimentos sobre o FTP, é correto afirmar que

No que concerne à criptografia, julgue os itens a seguir.

As VPNs utilizam o protocolo SSH (secure shell) para, por

meio de criptografia, proteger o sigilo e a integridade da

informação e para a autenticação da comunicação entre as

organizações.