Questões de Concurso

Foram encontradas 19.861 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Com relação aos protocolos de rede, assinale a opção que completa correta e respectivamente os espaços das seguintes frases:

O protocolo _____ 1 é utilizado para fornecer relatórios de erros.

O protocolo _____ 2 permite o envio de e-mails através da Internet.

O protocolo _____ 3 sincroniza mensagens de e-mails com o servidor.

( ) O protocolo MPLS atua nas camadas de enlace e de rede do modelo OSI. ( ) Como os labels dos pacotes só podem ser abertos no destinatário, as redes MPLS são em geral consideradas mais seguras do que as redes IP comuns. ( ) Uma das desvantagens das redes MPLS é tratar de forma igual o tráfego de cada aplicação, o que leva a grande atraso no monitoramento de classes de serviço. ( ) Uma rede MPLS implementa somente roteamento estático e semiestático nos nós LSR, necessitando de um protocolo específico para efetuar roteamento dinâmico.

Está correta, de cima para baixo, a seguinte sequência:

Coluna I

1. –e 2. –n 3. –p 4. -v

Coluna II

( ) Força o ftp a mostrar todas as respostas vindas do servidor remoto, bem como a relatar estatísticas da transferência de dados. ( ) Desativa a edição de comandos e o suporte ao histórico, caso tenha sido compilado no executável do ftp; senão, não faz nada. ( ) Permite o uso do ftp em ambientes onde um firewall previne conexões do mundo externo de volta à máquina cliente. ( ) Impede o ftp de tentar efetuar um login automático na conexão inicial.

A sequência correta, de cima para baixo, é:

Atente ao que se afirma a seguir a respeito da configuração de um servidor Samba, geralmente contida no arquivo /etc/samba/smb.conf.

I. O banco de dados de senhas, caso se estejam usando senhas criptografadas, é informado através da opção passdb backend.

II. A opção pam password change indica que a troca de senhas, caso solicitada por um cliente Samba, será feita via PAM.

III. Se a opção map to guest tiver o valor never, os clientes anônimos não terão permissão de acesso ao mapeamento dos recursos disponíveis.

É correto o que se afirma em

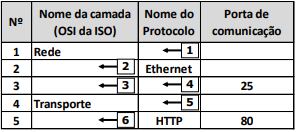

Figura 5 - Camadas, Protocolos e Portas

Figura 5 - Camadas, Protocolos e Portas A tabela exibida na Figura 5 apresenta quatro colunas e cinco linhas. A coluna mais à esquerda, chamada "Nº", permite isolar adequadamente cada linha da tabela. A coluna a seguir, chamada "Nome da camada OSI/ISO", registra, de forma aleatória, de cima para baixo, o nome da camada da OSI/ISO. A coluna "Nome do Protocolo" destina-se a receber o nome de um protocolo qualquer da camada OSI/ISO e, finalmente, a coluna mais à direita receberá a correspondente porta de comunicação, quando for o caso. Por exemplo, no item nº 5, deve-se preencher o nome da camada da OSI/ISO (seta nº 6), cujo protocolo é o HTTP e sua porta padrão de comunicação é a 80. Para que essa tabela continue com dados corretos, basta preencher os campos apontados pelas setas nº:

I. 1 e 2, respectivamente, pelos seguintes dados: UDP e Enlace. II. 3 e 4, respectivamente, pelos seguintes dados: Aplicação e SMTP. III. 5 e 6, respectivamente, pelos seguintes dados: IPv6 e Aplicação.

Quais estão corretas?

Considere as características abaixo, sobre os tipos de RAID:

I. Todas as informações são divididas nos discos da matriz. A exceção fica por conta de um deles, que se torna responsável por armazenar dados de paridade. Suas maiores vantagens são possibilidade de transferências de grandes volumes de dados e confiabilidade na proteção das informações.

II. Empresta características das RAIDs 0 e 1. Esse sistema só pode ser usado com mais de 4 discos e sempre em número par. Nesse caso, metade dos discos armazena dados e metade faz cópias deles. É o mais seguro que existe entre todos.

III. Nesse modelo, a base é o espelhamento de um disco em outro. Em outras palavras, é como se houvesse uma cópia do disco A no disco B e vice-versa. Além da vantagem de ser mais seguro, em relação ao RAID de tipo anterior, praticamente não há perda de desempenho. Por conta disso, esse formato é amplamente usado em servidores.

As características são pertencentes, correta e respectivamente, aos tipos

Sobre RAID, considere as características abaixo:

VANTAGENS:

− Muito rápido para acessar as informações.

− Tem custo baixo em expansão de memória.

DESVANTAGENS:

− Não tem espelhamento.

− Não faz paridade de dados.

− Caso alguns setores do HD apresentem falhas, o arquivo que está dividido pode se tornar irrecuperável.

Essas características são típicas da RAID

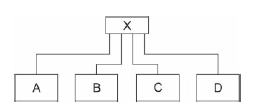

O Técnico responsável por essa rede constatou que, quando o computador A deseja encaminhar um quadro para o computador C, o equipamento X o encaminha apenas a esse computador, e esse quadro não passa pelos computadores B e D. O mesmo raciocínio se aplica a outros encaminhamentos entre os diversos computadores dessa rede. O Técnico constatou que, para realizar esse tipo de tarefa, o equipamento X mantém uma tabela interna com os endereços MAC dos computadores A, B, C e D. Com base nessas informações, o equipamento X é

Sobre o julgamento do Técnico, conclui-se que ele

Considere a seguinte situação:

Uma questão que surge com a atribuição automática de endereços IP de um pool é o tempo durante o qual um endereço IP deve ser alocado. Se um host deixar a rede e não retornar seu endereço IP ao servidor DHCP, esse endereço será permanentemente perdido. Depois de um certo período, muitos endereços poderão se perder.

Para evitar que isso aconteça,