Questões de Concurso

Foram encontradas 19.774 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A respeito de cabeamento estruturado, analise as afirmativas abaixo.

I- Todo sistema de cabeamento estruturado organiza tem uma maneira de organizar o fluxo de informações e como os dispositivos estão interligados, promovendo transmissão entre os nós e a rede.

II- O objetivo fundamental de um sistema de cabeamento estruturado é organizar e unificar as instalações de cabos existentes e os novos sistemas de cabeamento em edificações tanto residências como industriais e comerciais.

III- Existem apenas um tipo de cabeamento estruturado que são pares trançados, que são protegidos por uma capa plástica protetora, na qual os fios são mantidos juntos.

Assinale a alternativa CORRETA.

A estrutura do transmissor é constituída pelos blocos de formatação, codificação fonte, cifragem, codificação de canal, multiplexador, modulador e múltiplo acesso. Alguns blocos podem ser implementados de ordem diferente. Sendo assim, marque a alternativa que corresponde ao bloco de modulação.

I- Modulação codifica o canal permitindo que o receptor detecte e corrija erros de transmissão, reduzindo a taxa de erro ou a potência de transmissão do sistema.

II- Modulação é o processo pelo qual os símbolos são convertidos em formas de onda que são compatíveis com o canal de comunicação, ou seja, adequar as formas de onda às características do canal.

III- Modulação previne o acesso de usuário não autorizados às mensagens de informação e também que estes usuários introduzam mensagens falsas no sistema.

Uma comunicação segura deve adotar controles de integridade, autenticidade e sigilo para proteger os dados que trafegam na rede. Uma Virtual Private Network (VPN) possibilita o estabelecimento de uma comunicação segura entre um host e um gateway.

Um exemplo de um protocolo de comunicação seguro utilizado em uma VPN é o

Tanto no Modelo OSI quanto na arquitetura do IETF (referência para a Internet), há uma camada responsável pela comunicação fim a fim, que pode, entre outros serviços, garantir a entrega de unidades de informação de uma ponta à outra da rede, oferecendo um serviço confiável.

A camada responsável por essa funcionalidade, com o protocolo que oferece um serviço confiável operando nessa camada no modelo do IETF, é a

Uma rede local foi configurada com um hub simples (que opera como um repetidor) com as interfaces 100BaseT operando em modo half-duplex.

As informações apresentadas acima permitem afirmar que a topologia física, a topologia lógica, a taxa de transmissão utilizada e o meio de transmissão usado para ligar as estações ao hub são, respectivamente,

Uma das estratégias adotadas para proteger a rede interna é implantar um perímetro de segurança composto de elementos independentes que ofereçam proteção em vários níveis. Para impedir que estações da rede interna violem a política de segurança da empresa, um dos componentes do perímetro é responsável por intermediar a comunicação entre essas estações e os servidores da rede externa para poder fazer a inspeção do conteúdo das mensagens dos protocolos de comunicação da camada de aplicação.

Esse componente é o

O administrador de uma rede recebeu um equipamento para implantar uma rede local de sua empresa. Ao inspecioná-lo, percebeu que se tratava de um switch para uma rede Ethernet, no qual as interfaces podem funcionar no modo half-duplex ou full-duplex, podem ser configuradas para operar com taxas de 10 Mbps ou 100 Mbps e permitem a ligação das estações usando par trançado.

Pela descrição, esse switch possui interfaces que obedecem ao padrão

Uma estação terminal tem uma interface cujo endereço IPv4 é 198.171.137.14. A máscara da rede em que essa estação se encontra é 255.255.252.0.

O endereço de broadcast da rede em que essa estação está é o

Redes Locais têm características específicas, que motivaram o grupo IEEE 802 a publicar uma arquitetura própria, porém compatível com a arquitetura proposta pelo modelo de referência OSI, na qual uma camada do modelo OSI foi particionada em duas subcamadas.

A camada do modelo OSI que foi particionada e as duas subcamadas, inferior e superior (nessa ordem), da arquitetura IEEE 802 são, respectivamente,

A inundação da rede é uma das ameaças mais difíceis de serem combatidas. Criminosos costumam formar uma armada composta de inúmeros equipamentos infectados com códigos maliciosos que permitem seu controle remoto.

Essas armadas são conhecidas como

O serviço de correio eletrônico ainda é um dos serviços mais importantes da internet.

O protocolo de comunicação padronizado pelo IETF (Internet Engineering Task Force) para que o cliente de correio acesse a caixa postal de entrada mantida no servidor de correio é o

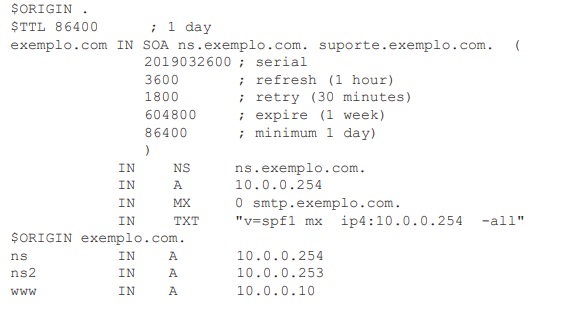

O servidor de nomes primário (authoritative name server) do domínio exemplo.com está registrado com o nome ns.exemplo.com. O Mapa da zona exemplo.com é o seguinte:

O administrador do serviço DNS (Domain Name System) desse domínio quer delegar a zona do subdomínio rh.exemplo.com para o servidor de nomes registrado com o nome ns2.exemplo.com. Para fazer essa delegação, o administrador deve inserir um Resource Record (RR) específico para essa finalidade no mapa da zona exemplo.com.

Esse RR específico é o